Megdöbbentő, a kiskereskedelmi ágazatot folyamatosan fenyegető kiberbűnözés veszélyét hangsúlyozó felfedezés, hogy a Pepco Group, egy jelentős európai diszkont kiskereskedő nemrégiben adathalász-támadás áldozatává vált magyarországi tevékenységében. Az incidens, amely mintegy 15 millió eurós (16,3 millió dollár) elképesztő veszteséget okozott, sokkolta az iparágat, és arra késztette a vállalkozásokat, hogy újraértékeljék kiberbiztonsági intézkedéseiket.

A támadás: Rövid áttekintés

2024. február 27-én a Pepco Group nyilvánosságra hozta, hogy magyarországi üzletágát adathalász technikákat alkalmazó kiberbűnözők vették célba. Az adathalászat - egy olyan módszer, amelynek során a támadók megbízható szervezetnek álcázzák magukat, hogy megtévesszenek egyént érzékeny információk kiadására - a fenyegető szereplők által alkalmazott gyakori, de sikeres taktika.

A Pepco esetében a támadók mintegy 15 millió eurót vittek el, így a vállalat bizonytalan helyzetbe került a pénzeszközök visszaszerzése tekintetében. A pénzügyi visszaesés ellenére a Pepco biztosította a nyilvánosságot arról, hogy sem az ügyfelek, sem a beszállítók, sem a személyzet adatai nem kerültek veszélybe.

A Pepco csoport támadásában alkalmazott lehetséges adathalász taktikák

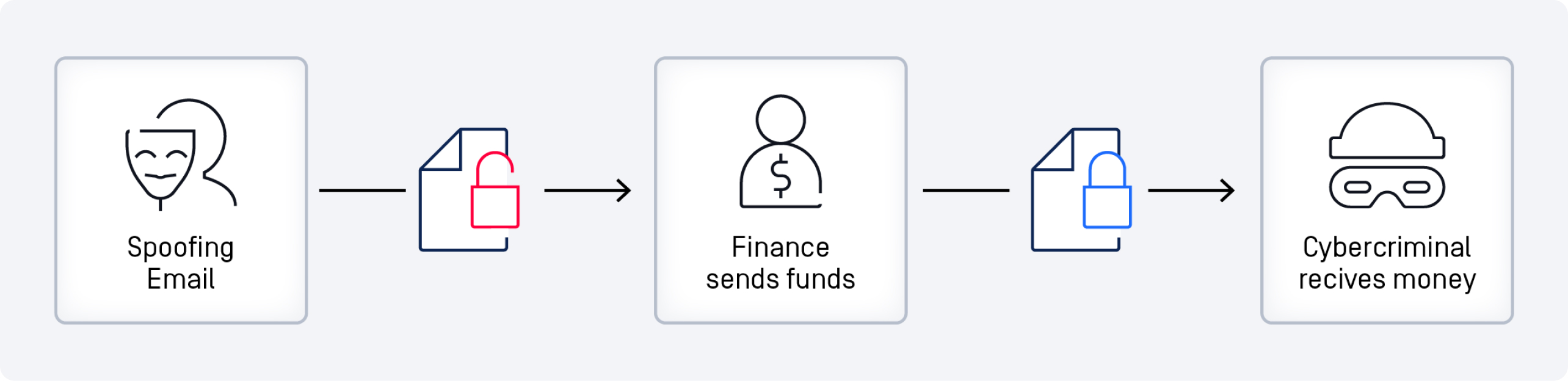

E-mail hamisítás:

A támadók olyan e-maileket küldtek, amelyek úgy tűntek, mintha felsővezetők vagy megbízható belső források küldték volna őket. Ennek során meghamisították a "From" címet, hogy úgy tűnjön, mintha a szervezeten belülről érkezett volna.

Social Engineering:

A támadók meggyőző forgatókönyveket és nyelvezetet használtak, amelyek a címzetteket gyors cselekvésre ösztönözték anélkül, hogy a hitelességet ellenőrizték volna.

Sürgősség és tekintély:

Az e-maileket úgy állították össze, hogy a sürgősség érzetét keltsék, és a vállalaton belüli tekintélyes személyektől, például vezetőktől vagy menedzserektől érkeztek.

Személyre szabás és AI-eszközök:

A támadók valószínűleg mesterséges intelligencia eszközöket használtak az e-mailek személyre szabásához, így azok nem tartalmaznak olyan tipikus adathalász jeleket, mint a helyesírási hibák.

Egy másik technika, amelyet a fenyegető szereplők használhattak, a Business Email Compromise (BEC) volt. Ennek a támadásnak a célja, hogy hozzáférést szerezzen a legitim e-mail fiókokhoz, hogy megfigyelhesse a belső kommunikációt, és kiválassza az optimális pillanatot a csalárd e-mailek küldésére.

Erre példa, amikor egy támadó feltöri egy vezető e-mail fiókját, figyeli a közelgő kifizetésekről szóló e-mail üzeneteket, majd egy stratégiai pillanatban csalárd e-mailt küld, hogy a pénzeszközöket egy másik számlára irányítsa át.

A válasz: A védelem megerősítése

A támadást követően a Pepco megkezdte az IT biztonsági és pénzügyi ellenőrzési rendszereinek átfogó felülvizsgálatát. A cél egyértelmű: a szervezet kiberbiztonsági intézkedéseinek megerősítése a jövőbeli támadásokkal szemben. Ez a kezdeményezés nem csupán a kárelhárításról szól, hanem stratégiai lépés az érdekelt felek bizalmának helyreállítása és a működés integritásának biztosítása érdekében.

Következmények a kiskereskedelmi ágazatra nézve

A Pepco incidens élesen emlékeztet a kiskereskedelem digitális környezetében rejlő sebezhetőségekre. A kiberbiztonság többé már nem az IT oldalon található, hanem stratégiai üzleti szükségszerűség. A CISO-k és az IT biztonsági szakemberek számára ez az esemény kiemeli, hogy az e-mail biztonság proaktív és dinamikus megközelítésére van szükség, amely a védelem fejlett rétegeinek hozzáadásával képes elkapni azt, amit a hagyományos e-mail biztonság nem.

Értékelje a Email Security testtartását az OPSWAT

Ez a legutóbbi jogsértés kiemeli, hogy a kiskereskedelmi ágazatnak rendszeresen értékelnie kell az e-mail védelmét. az OPSWAT e-mail kockázatértékelést kínál, amely feltárja a hagyományos biztonsági megoldásokat - például a Microsoft 365-öt - megkerülő fenyegetéseket.

Az értékelésben használt egyik kulcsfontosságú védelmi réteg, amely valószínűleg megállította volna a fent említett adathalász-támadást, az OPSWAT's Real-Time Anti-Phishing technology. Ez a megoldás az e-maileket több felismerési mechanizmuson és tartalomszűrő technológián keresztül dolgozza fel, hogy 99,98%-os felismerési arányt biztosítson a spam- és adathalász-támadásokkal szemben.

Ezenkívül az URL-címeket úgy írják át, hogy több mint 30 online forrással a kattintás idején a social engineering elleni hírnév-ellenőrzésnek vessék alá. A QR-kódok beolvasása és újraírása, valamint a heurisztika és a gépi tanulás tovább fokozza a védelmet.

Nem biztos benne, hogy szüksége van fejlett védelmi rétegekre? Fedezze fel, hogy az adathalászat, a rosszindulatú szoftverek vagy más exploitok már megkerülték-e a védelmet, és szervezetének postaládájában vannak-e a OPSWAT e-mail kockázatértékeléssel.

Ez a gyors felmérés nem okoz fennakadást, és egy jól hasznosítható jelentést nyújt, amely a CISO vagy az IT biztonsági menedzserek számára nyújt betekintést az e-mail biztonsági helyzetük megerősítésére.