A MetaDefender Access Zero-Trust Access Platform folyamatosan bővíti képességeit. A legutóbbi kiadásban számos fontos funkcióval bővült a már így is nagy teljesítményű Zero-Trust platform, többek között a CISA által katalogizált, ismert sérülékenységek (Known Exploited Vulnerabilities, KEV) jelentésével, egy NERC-jogszabályi megfelelőségi műszerfal hozzáadásával és a harmadik féltől származó alkalmazások automatikus javításkezelésével.

Ezek az új funkciók jól illeszkednek a 2023 elején bevezetett új MetaDefender Access modulokhoz: Az alapszintű Deep Compliance modul és más modulok, mint például a Vulnerability Management, a Patch Management, a fejlett Endpoint és a Secure hozzáférés.

MetaDefender Hozzáférési funkciók szinkronban a kialakuló szabályozási környezetekkel

Az új MetaDefender Access funkciók nem légüres térben jönnek. A jogszabályi megfelelőségre vonatkozó előírások egyre erősebbek és egyre inkább elterjedtek mindenütt. Tavaly év elején a Fehér Ház kiadott egy Memorandumot a szövetségi kormány végrehajtó minisztériumainak és ügynökségeinek vezetői számára, amelyben meghatározta a szövetségi Zero Trust architektúra stratégiáját. 2022 októberében a CISA - az Amerikai Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség - kötelező érvényű működési irányelvet (BOD 23-01 ) adott ki a szövetségi hálózatokon az eszközök láthatóságának és a vulnerability detection oldalnak a javítására.

Röviden az a helyzet, hogy 2023. április 3-ig minden szövetségi ügynökségnek meg kell felelnie annak, hogy 7 naponta automatizált eszközfelderítést kell végeznie, és 14 naponta kezdeményeznie kell a sebezhetőségek számbavételét az összes felfedezett eszközön (beleértve a végpontokat, például laptopokat). A Biden-kormányzat a kritikus infrastruktúrával foglalkozó szervezeteket illetően egy olyan nemzeti stratégia bemutatására készül, amely első ízben vezet be átfogó kiberbiztonsági szabályozást a kritikus infrastruktúrára vonatkozóan.

Blog: (Védje vállalkozását és szerezzen versenyelőnyt)

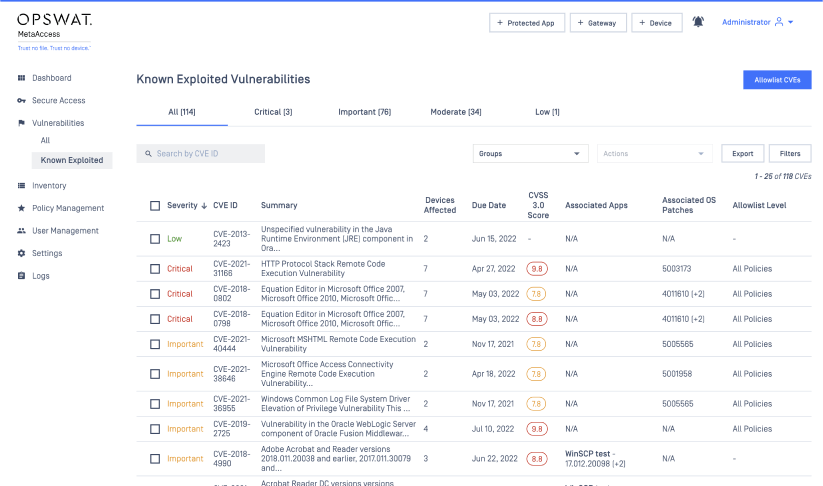

A CISA ismert sérülékenységek felderítése és orvoslása

A CISA által katalogizált ismert sérülékenységek (Known Exploited Vulnerabilities, KEV) orvoslása lehetővé teszi a felhasználók számára, hogy könnyen megtekinthessék a KEV-vel rendelkező eszközöket. jogszabályi megfelelőségi szempontból a rendszer észleli, ha a végponton van KEV, és az adminisztrátori házirenddel összhangban vagy automatikusan orvosolja, vagy kritikusnak jelöli. Ekkor a rendszer figyelmeztetést küld a felhasználónak, és szükség esetén letiltja a hálózathoz való hozzáférését.

A platform mostantól a KEV-ket a CVE-k (közös sebezhetőségek és veszélyeztetettségek) mellett a jelentésben is megjeleníti, ahogy az alábbiakban látható.

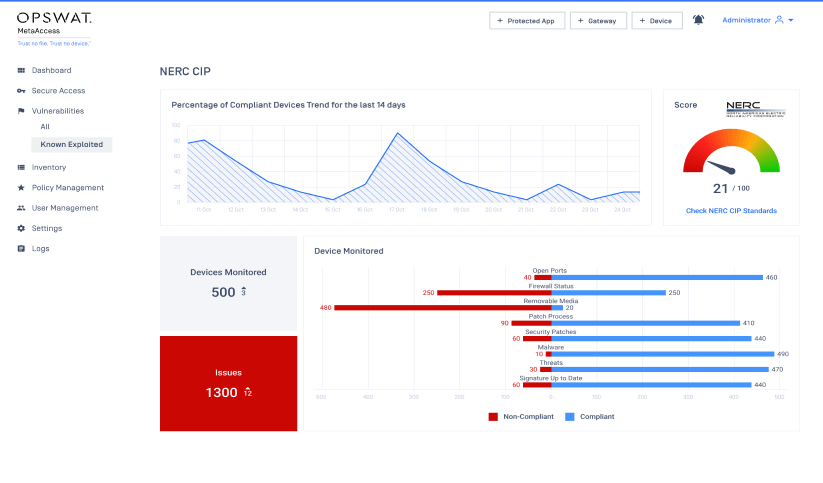

Felkészülés a NERC CIP megfelelésre

Mivel az OPSWATrégóta kínál kiberbiztonsági megoldásokat a kritikus infrastruktúrával foglalkozó szervezetek számára, az OPSWATügyfelei közül sokan nagyon hasznosnak találják majd a NERC-jogszabályi megfelelőségi műszerfalat. A MetaDefender Access Platform mostantól egyértelműen megmutatja azokat az eszközöket, amelyek megfelelnek vagy nem felelnek meg a NERC által szabályozott megfelelési kategóriáknak, mint például a tűzfal állapota, a portok ellenőrzése, a biztonsági javítások hiányosságai, a rosszindulatú kódok megelőzése, az aláírások frissítése és az interaktív felhasználók hitelesítésének kikényszerítése.

Harmadik féltől származó sebezhetőségek automatikus javítása

A platform Patch Management komponensére áttérve, a MetaDefender Access mostantól automatizált javításkezelést biztosít a harmadik féltől származó alkalmazásokhoz. Az adminisztrátor vagy hagyhatja, hogy a felhasználók egyetlen kattintással manuálisan végezzék el a frissítéseket, vagy engedélyezheti az automatikus frissítést a végponton.

A nagy kép

Az Egyesült Államok kormányának vezetésével a különböző területeken - többek között a sebezhetőség, a javítások kezelése és a zéró bizalom biztonsága terén - a jogszabályi megfelelőséget megkövetelő előírások gyorsan válnak iparági szabvánnyá. OPSWAT' MetaDefender Access Zero-Trust Access Platformja megfelelő helyzetben van ahhoz, hogy ebben az új valóságban a kritikus infrastruktúrával foglalkozó szervezetekkel és másokkal együttműködő piacon a kibertérrel kapcsolatos kihívásokat kezelje.

Ha többet szeretne megtudni a MetaDefender Accessről, tekintse meg a nemrég kiadott MetaDefender Access adatlapunkat.