2025 június végén a Cisco két kritikus távoli kódfuttatási sebezhetőséget hozott nyilvánosságra: CVE-2025-20281 és CVE-2025-20282. Ezek a sebezhetőségek az ISE (Identity Services Engine) és az ISE-PIC (Passive Identity Connector) rendszerét érintik. Mindkét sebezhetőség maximális CVSS pontszáma 10,0, és kihasználásuk esetén távoli, nem hitelesített támadók számára lehetővé tehetik tetszőleges kód root jogosultságokkal történő futtatását.

Bár mindkét sebezhetőség jelentős kockázatot jelent, a CVE-2025-20282 különösen figyelemre méltó, mivel egy általánosan figyelmen kívül hagyott fenyegetésvektorra támaszkodik: a fájlfeltöltésekre.

CVE-2025-20282: Amit tudnia kell

A CVE-2025-20282 a Cisco ISE és ISE-PIC 3.4 rendszert érinti, amely lehetővé teszi a nem hitelesített távoli támadók számára, hogy tetszőleges fájlokat töltsenek fel az érintett eszközre, majd azokat megnövelt jogosultságokkal futtassák. A kiváltó ok? A fájlérvényesítési ellenőrzések hiánya a feltöltési folyamat során.

A Cisco tanácsadója szerint:

"A sikeres kihasználás lehetővé teheti a támadó számára, hogy rosszindulatú fájlokat tároljon az érintett rendszeren, majd tetszőleges kódot hajtson végre, vagy root jogosultságokat szerezzen a rendszeren."

A CVE-2025-20281-től eltérően, amely a nem megfelelő API érvényesítéséből ered, a CVE-2025-20282 a nem megfelelő fájlbevitel-kezelés klasszikus példája, amely egy kritikus biztonsági rés, amely jól bevált fájlfeltöltési biztonsági gyakorlatokkal enyhíthető.

Az OWASP fájlfeltöltési útmutatója hangsúlyozza a fájl érvényesítését

Az OWASP File Upload Cheat Sheet már régóta hangsúlyozza a fájlok validálásának fontosságát, mielőtt bármilyen környezetbe beengednék őket. Az Core ajánlások a következők:

- Fájltípusok és kiterjesztések hitelesítése

- Fájlokból származó rosszindulatú programok keresése

- Feltöltési helyek korlátozása

- A CDR (Tartalmi hatástalanítás és újjáépítés) végrehajtása

A CVE-2025-20282 esetében a megfelelő fájlérvényesítés elmulasztása lehetővé tette a támadók számára, hogy rosszindulatú fájlokat helyezzenek el a jogosultsággal rendelkező könyvtárakban, és így hatékonyan megkerüljék az alapvető biztonsági intézkedéseket.

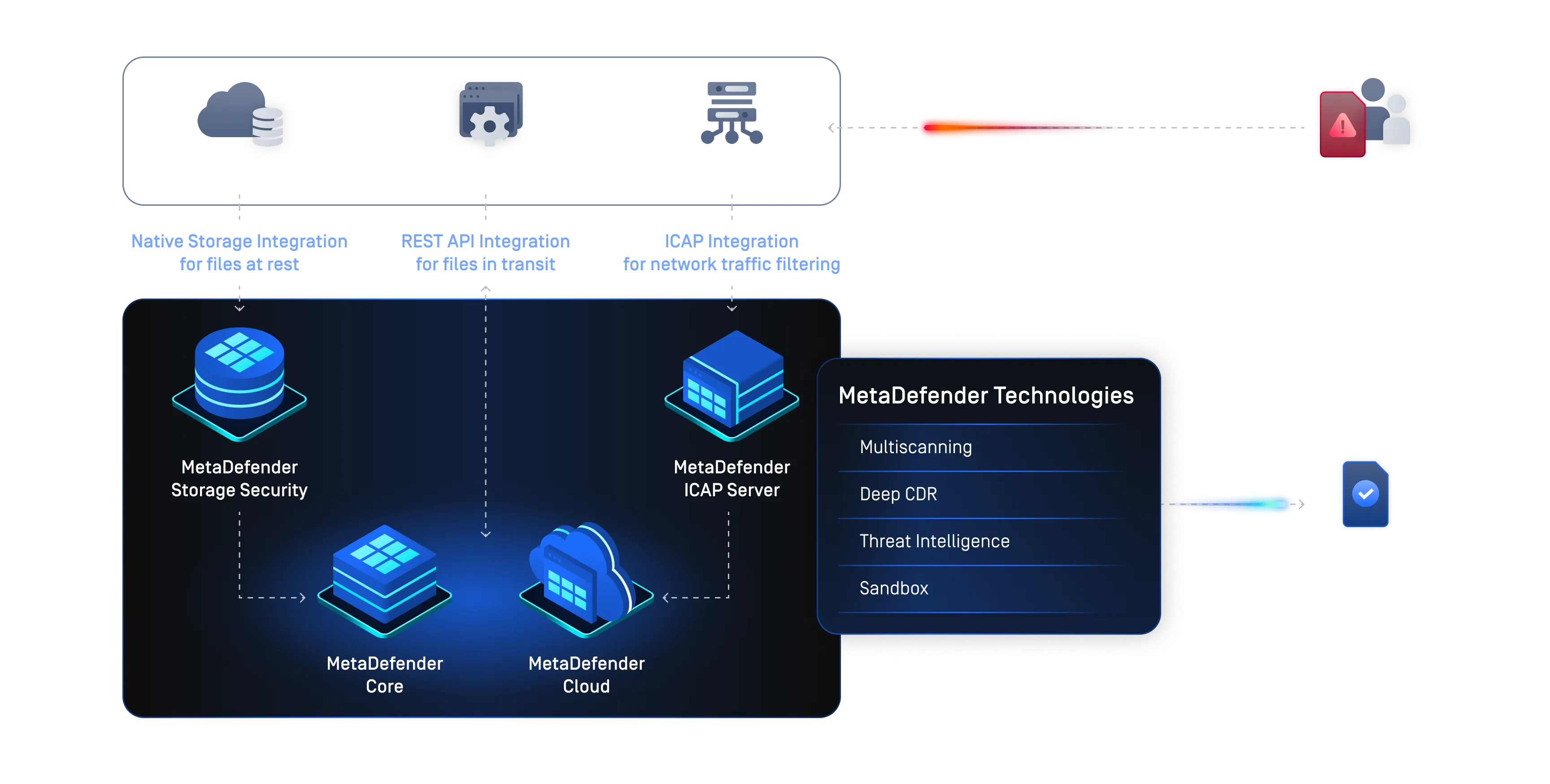

Az OPSWAT MetaDefender Platformja pontosan ezt a fajta kockázatot hivatott megállítani.

A legjobb fájlbiztonsági gyakorlatok érvényesítése az OPSWAT MetaDefender® segítségével

A MetaDefender for File Security megoldás a fájlfeltöltési és -átviteli pontokon stratégiailag telepítve megakadályozza az olyan nulladik napi sebezhetőségek kihasználását, mint a CVE-2025-20282, azáltal, hogy megállítja a rosszindulatú fájlokat, mielőtt azok elérnék a célrendszert.

A MetaDefender for File Security az iparág vezető, többrétegű technológiáival működik, többek között:

- Metascan™ Multiscanning: A fájlok átvizsgálása több mint 30 rosszindulatú szoftver elleni motorral

- File Type Verification: Megerősíti a valódi fájltípust, függetlenül a kiterjesztéstől.

- File-Based Vulnerability Assessment: Az alkalmazások sebezhetőségének felderítése a telepítés előtt

- SBOM: Azonosítja az ismert CVE-ket tartalmazó fájlokat és forráskódot tartalmazó komponenseket.

- Szabályzat végrehajtása: Automatikusan blokkolja vagy karanténba helyezi a vizsgálatot nem teljesítő fájlokat.

Felhasználási eset: Fájlfeltöltés biztonsága

Ha MetaDefender for File Security egy fájlfeltöltési munkafolyamat elé kerül (mint például a Cisco ISE webes felülete), biztosítja:

- A fájlokat beolvassák és érvényesítik, mielőtt elfogadják őket.

- Az ismeretlen vagy nem engedélyezett fájltípusok blokkolva vannak a hamisítás megakadályozása érdekében.

- A rosszindulatú hasznos terhek felismerése és eltávolítása

- A PII (személyazonosításra alkalmas információk) és az érzékeny adatok felismerése mesterséges intelligencia alapú modellekkel történik, majd blokkolva vagy szerkesztve.

- A biztonsági irányelvek következetes végrehajtása

Függetlenül attól, hogy a fájlokat a felhasználók manuálisan vagy automatizált rendszereken keresztül töltik fel, OPSWAT kiküszöböli a CVE-2025-20282 által kihasznált rést, és validálja a fájlt, mielőtt a rendszer egyáltalán látná azt.

Tapasz és megelőzés

A Cisco mindkét sebezhetőségre kiadott javítócsomagot:

- CVE-2025-20281: Javítva az ISE 3.3 Patch 6 és 3.4 Patch 2 verzióban.

- CVE-2025-20282: Javítva az ISE 3.4 Patch 2-ben

Bár jelenleg nincs bizonyíték az aktív kizsákmányolásra, a kockázat továbbra is magas. A Cisco ISE-t használó szervezeteknek azonnal alkalmazniuk kell a javításokat, és mérlegelniük kell, hogy a fájlfeltöltési munkafolyamatok valóban mennyire biztonságosak.

A CVSS 10.0 sebezhetőségek most már a fájlfeltöltési mechanizmusokhoz kapcsolódnak, így egyértelmű: a rosszindulatú szoftverek vizsgálata önmagában nem elég, és a fájlérvényesítés nem tárgyalható.

A fájl érvényesítés nem opcionális

A CVE-2025-20282 nem csak a Cisco problémája. Ez egy emlékeztető, hogy minden olyan rendszer, amely fájlfeltöltést fogad el, potenciális célpont.

Egy olyan fájlfeltöltési védelmi réteg bevezetésével, amely a rosszindulatú szoftverek vizsgálatát a fájlkiterjesztés érvényesítésével kombinálja, mint a MetaDefender for File Security, a szervezetek ezt a rést bezárhatják:

- Feltöltés előtti szkennelés: Védelem a rosszindulatú fájlok ellen a peremterületen

- Többrétegű fájlelemzés: Kiterjedt fenyegetés-felismerést és -megelőzést biztosít

- Zéró bizalom érvényesítése fájlszinten: Megakadályozza, hogy a nem biztonságos tartalmak bejussanak a szervezetek környezetébe.

Ha meg akarja erősíteni infrastruktúráját a következő nulladik napi támadás ellen, vagy meg akarja akadályozni az ismert sebezhetőségek kihasználását, kezdje a fájlbiztonsággal.

Tudjon meg többet arról, hogy OPSWAT MetaDefender for File Security hogyan védi a fájlfeltöltési, -átviteli és -tárolási munkafolyamatokat, és szerezzen személyre szabott megoldásokat az Ön szervezetének.