Örömmel mutatjuk be a kiberbiztonsági ellenálló képesség legújabb mérföldkövét: MetaDefender Sandbox v1.9.3. Ez a kiadás a szervezetek új fenyegetésekkel szembeni megerősítése iránti elkötelezettségünk bizonyítéka.

Python kicsomagolás és dekompilálás: A rejtett veszélyek leleplezése

A Python Unpacking & Decompilation támogatással a PyInstaller, Nuitka és py2exe számára, a MetaDefender Sandbox v1.9.3 rávilágít a korábban rejtett rosszindulatú elemekre. A lefordított Python fájlok boncolgatásával és elemzésével a szervezetek felfedhetik a rejtett fenyegetéseket, és proaktívan védekezhetnek ellenük.

Kibővített malware konfiguráció-kivonatolás a Cobalt Strike malware család támogatásával: A fejlett fenyegetések elleni küzdelem

A továbbfejlesztett kártevő konfiguráció-kivonatoló mostantól támogatja a Cobalt Strike (CS) kártevőcsaládot. A fenyegető szereplők által széles körben használt CS feltört változatai lehetővé teszik egy memórián belüli ügynök (úgynevezett beacon) telepítését az áldozati gépre, megkerülve a lemezes interakciókat. A CS beacon különböző protokollokon keresztül megkönnyíti a parancs- és vezérlési (C2) kommunikációt, és számos funkciót kínál, például jogosultságok kiterjesztését, hitelesítő adatok megszerzését, oldalirányú mozgást és adatkiáramlást.

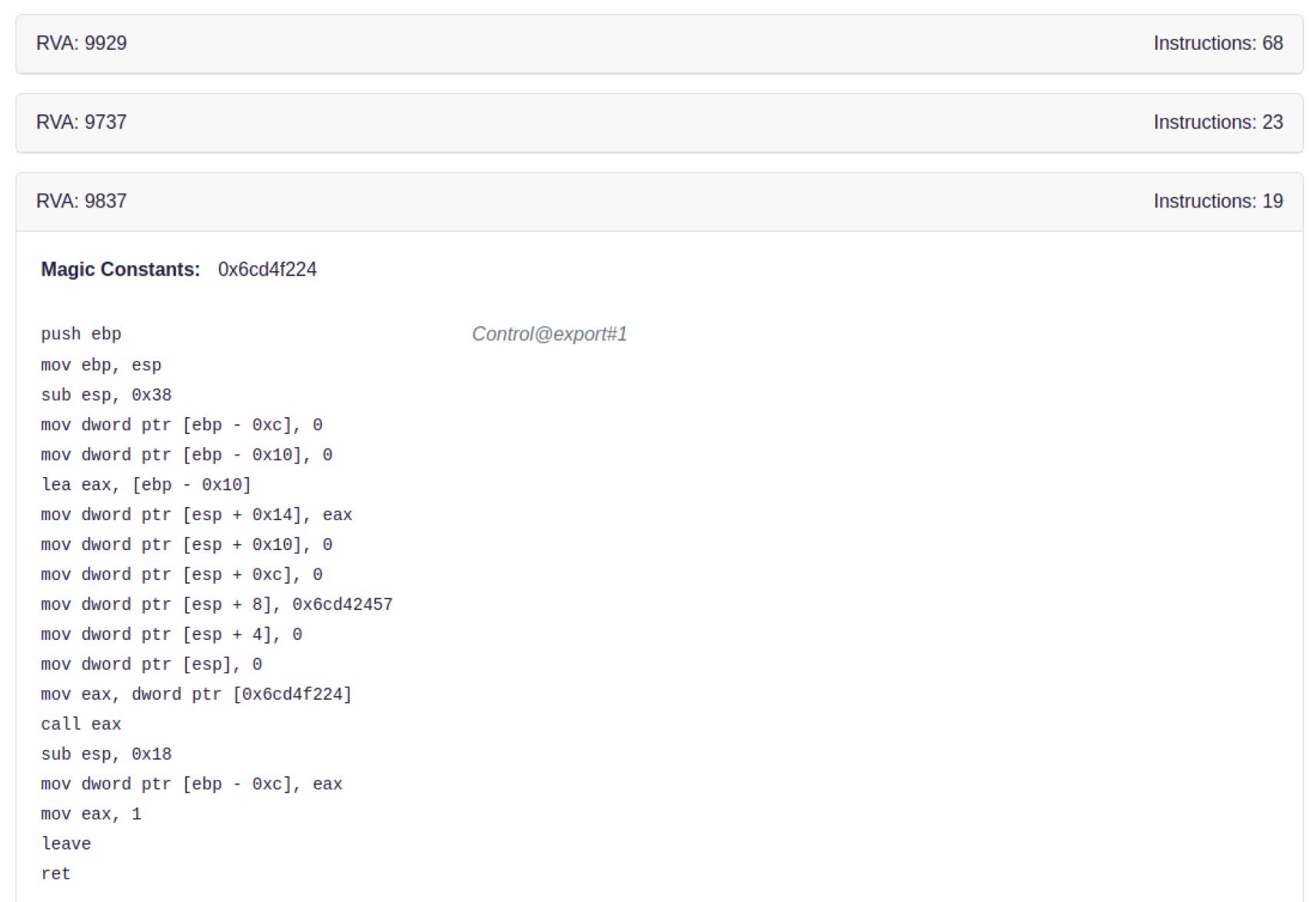

Exportált funkciók szétszerelése: Windows binárisok megértése

MetaDefender Sandbox túlmutat a felszíni szintű elemzésen, és megjeleníti a bináris függvényeket, hogy lássa, hogyan viselkedne a fájl Windows-környezetben, és milyen függvények kerülnek végrehajtásra. (pl. amikor az exportált függvény megpróbál hálózatot létrehozni és rosszindulatú URL-t megnyitni). Mostantól a szervezetek új betekintést nyerhetnek a viselkedésükbe és a potenciális kockázatokba, így képessé válnak arra, hogy megalapozott biztonsági döntéseket hozzanak.

A fenyegetésjelző finomítása: Gyanús tevékenység azonosítása

Az új fenyegetésjelzőnk megelőző intézkedésként megjelöli az olyan futtatható fájlokat, amelyek két különböző, azonos nevű szekciót tartalmaznak; ezek az azonos szekciónevek összezavarhatják az AV-motorokat. Ez az intézkedés segít a szervezeteknek azonosítani a potenciális IOC-ket, mielőtt azok eszkalálódhatnának.

VBA makrókód-kivonatolás: DWG fájlok rosszindulatú szándékának leleplezése: Rosszindulatú szándék a DWG fájlokban

A kiadás tartalmazza a VBA makró kódok DWG fájlokból történő kinyerését, ami mélyebb betekintést nyújt az AutoCAD dokumentumokban rejlő potenciális fenyegetésekbe. Az AutoCAD fájlok "Kill" funkciókat hajthatnak végre, amelyek rosszindulatú szándékra utalhatnak. A DWG-fájlokba ágyazott rosszindulatú kódok feltárásával a zsarolóprogramok kulcsszavain túl a szervezetek csökkenthetik az ilyen, gyakran figyelmen kívül hagyott támadási vektorokkal kapcsolatos kockázatokat.

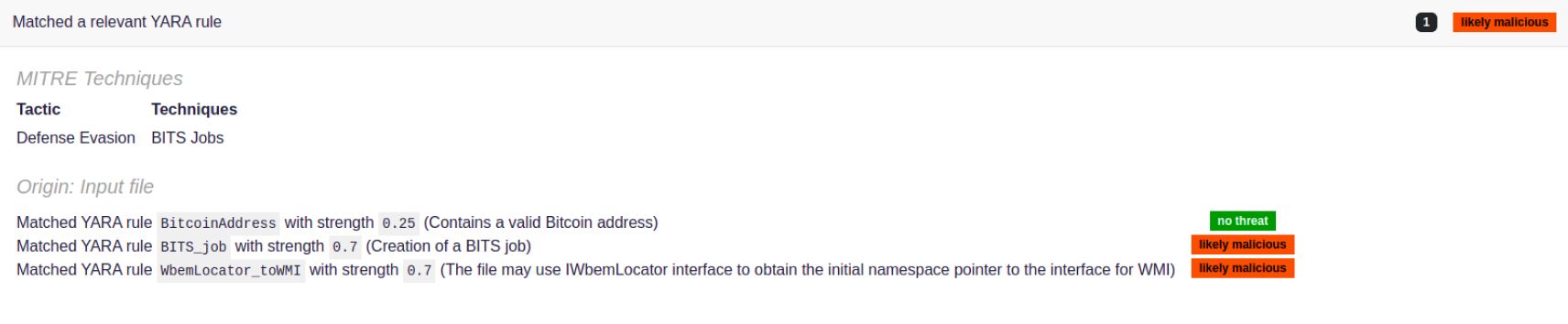

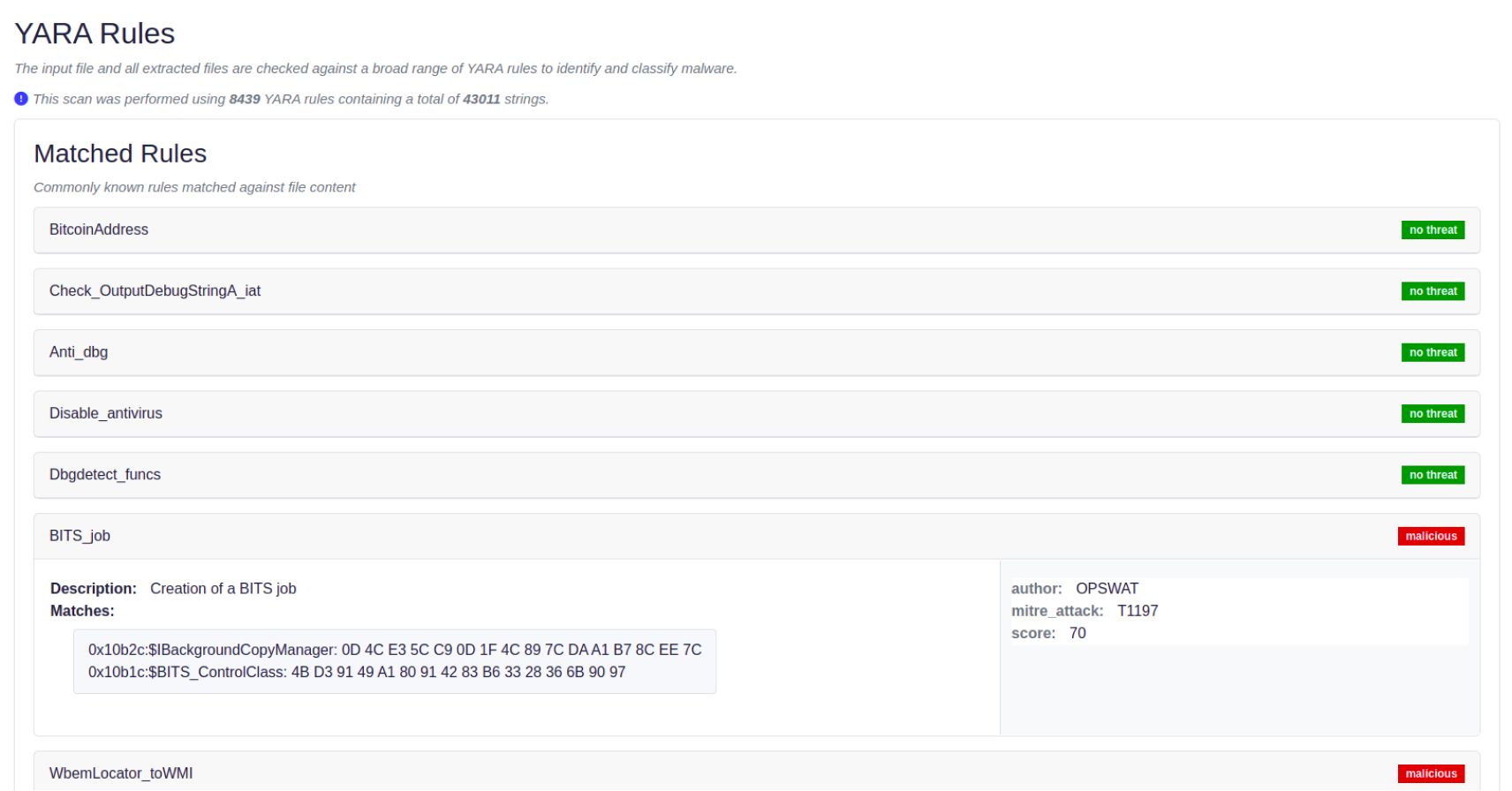

MITRE Att&ck Technique Mapping: Az ipari szabványokhoz igazodva

MetaDefender Sandbox mostantól támogatja a MITRE Att&ck technikák leképezését a YARA szabály metaadatokból. Az iparági szabványokhoz való igazodással a szervezetek javíthatják a threat intelligence képességeit.

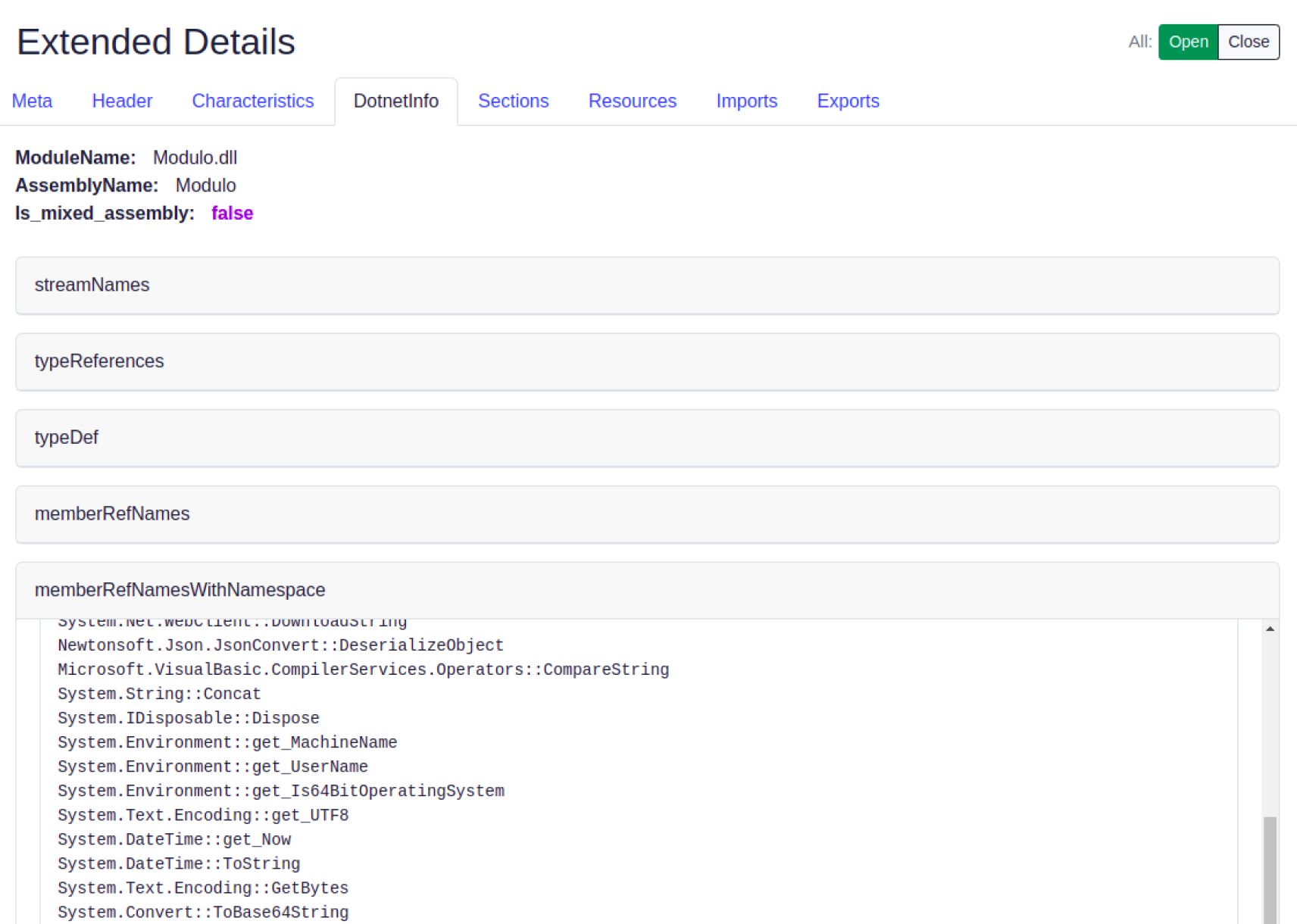

Új DotnetInfo lap a .NET futtatható fájlok részleteit tartalmazó szakaszban

Az új DotInfo lap közvetlenül a Dotnet sajátosságait szolgálja ki, megkönnyítve a szétszerelést és felbecsülhetetlen betekintést nyújtva a funkciókba. A Sandbox saját mutatókkal büszkélkedhet, a határozott akcióktól, mint például a "Killing", és a finom manőverektől, mint például a "Sleep" a folyamatok esetében, a stratégiai kitérésekig, mint például a "Load" a statikus észlelés elkerülése érdekében.

Adminisztratív fejlesztések: A műveletek racionalizálása

A MetaDefender Sandbox v1.9.3 a fejlett fenyegetésérzékelési képességek mellett adminisztrációs fejlesztéseket is tartalmaz, amelyek célja a műveletek egyszerűsítése és a hatékonyság javítása. A továbbfejlesztett proxy-kezeléstől kezdve a sorban állás kezeléséig ezek a funkciók biztosítják a homokozó környezet zökkenőmentes és zökkenőmentes működését.

MISP integráció

Ez az integráció jelentős fejlesztéseket vezet be a threat intelligence strukturált megosztásában, lehetővé téve a szervezetek számára, hogy proaktívan kezeljék a megelőzési intézkedéseiket.

Továbbá, a növekvő igényekre reagálva létrehoztunk egy új Auditor-szerepet, amely a "csak olvasó" adminisztrátori szerepkör szükségességét oldja meg, rugalmasabb jogosultságokat és átláthatóságot biztosítva a platformon belül.

A változásokról és frissítésekről további információkat a MetaDefender Sandbox v1.9.3 kiadási jegyzetében találsz.