Az energiahálózati kibertámadások növekvő aggodalma

Az olyan kibertámadások veszélye, amelyek a kritikus infrastrukturális létesítmények vagy teljes energiahálózatok teljes leállásához vezethetnek, nem csak spekuláció. Az olyan események, mint a 2015-ös ukrán villamosenergia-hálózat feltörése, amely közel 230 000 embert hagyott áram nélkül, és a kijevi átviteli állomás elleni 2016-os kibertámadás, amely a város egyes részeit sötétségbe borította, rávilágítanak az ilyen jellegű támadások pusztító erejére.

Az elektromos hálózatok mellett más kritikus infrastrukturális létesítmények is folyamatosan ki vannak téve a kibertámadások veszélyének. Például a Colonial Pipeline hackertámadása (2021) nemzetbiztonsági fenyegetésnek minősült, és szükségállapot kihirdetéséhez vezetett. Ezt az incidenst egy kiszivárgott jelszó okozta.

Kihívások a tranziens eszközök biztosításával kapcsolatban

Az ügyfelünk által üzemeltetett megújuló energiát hasznosító, levegővel ellátott telephelyek és a távvezérlő központok állandó hozzáférést igényeltek az átmeneti eszközök részéről. Ezek közé az eszközök közé tartoztak a harmadik féltől származó beszállítók laptopjai és a vállalat alkalmazottainak internetkapcsolattal rendelkező laptopjai. A vállalatnak volt egy sor belső megfelelési szabálya a beszállítók és az alkalmazottak laptopjaira vonatkozóan, amely magában foglalta egy speciális élő AV (víruskereső) megoldás telepítését az átmeneti eszközökre. Az ilyen megoldások használata a szállítók eszközeinek átvizsgálására, mielőtt azokat a biztonságos zónákban használnák, nem volt elegendő a rosszindulatú programok bizonyos típusainak felismeréséhez, amelyek jól álcázhatók. A távoli alkalmazottak személyes eszközeinek biztonsága szintén aggodalomra adott okot, mivel sok irányítóközpont-alkalmazottnak engedélyezték, hogy távoli munkavégzés közben saját eszközeiket használják.

Bare Metal Scanning bevezetése a Secure megújuló energiaellátási láncokba

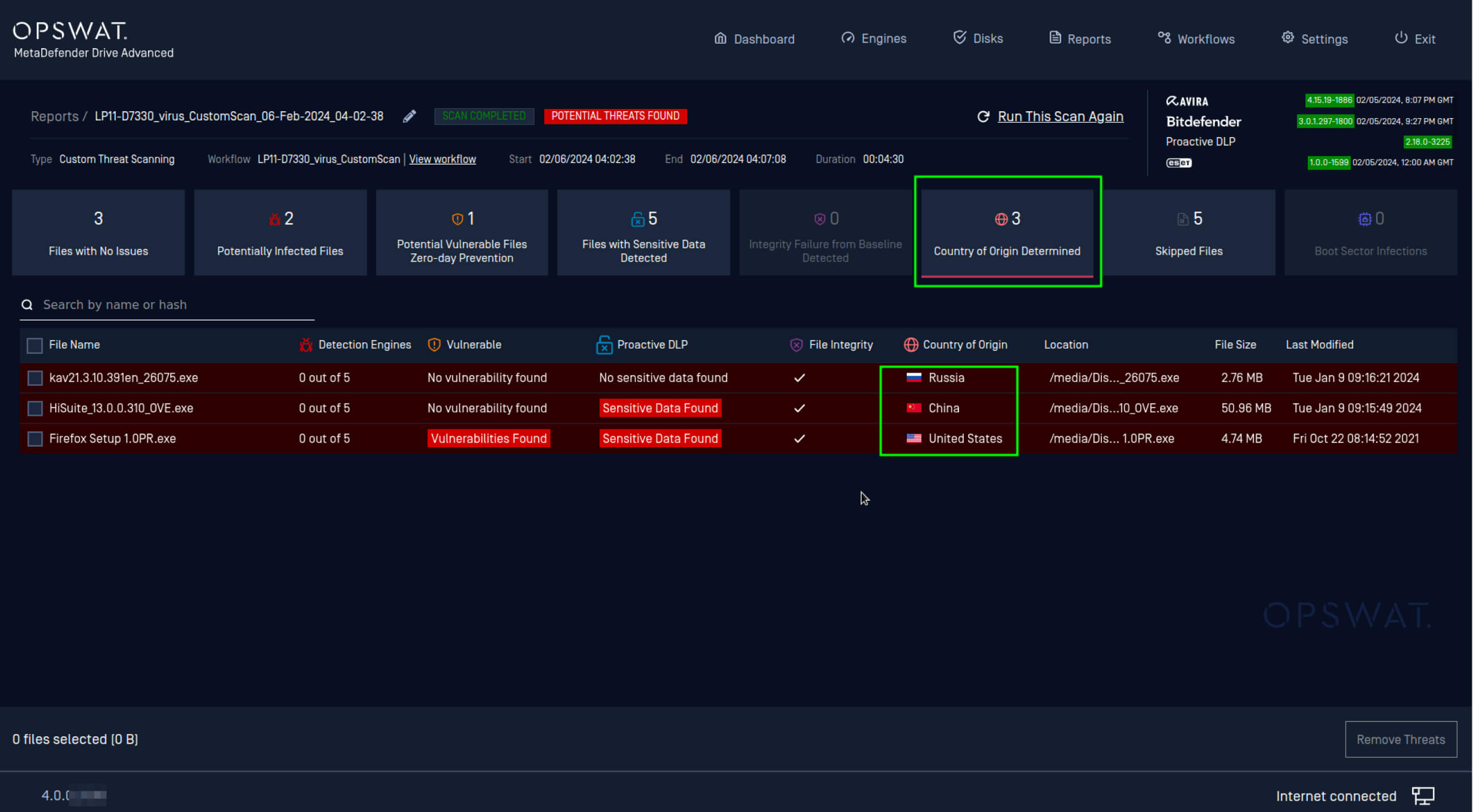

A MetaDefender Drive meglévő kiberbiztonsági műveleteikbe történő bevezetése előtt az ügyfelünk által használt élő AV-vizsgálati megoldások egyetlen vírusirtó motort tartalmaztak. Ráadásul ezek az élő víruskeresők az eszköz operációs rendszerének indítása után futtatták a vizsgálatokat, így bizonyos típusú rosszindulatú szoftverek elkerülhették a felismerést. A szervezet kiberbiztonsági eljárásaiban meglehetősen újdonságnak számított a csupasz fémek vizsgálatának beépítése, az érzékeny adatokat tartalmazó fájlok felismerésének képessége, valamint a rejtett területek, például a boot szektorok vizsgálatának képessége. Ennek eredményeképpen a vállalat egyik szélerőművében egy kezdeti 3 hónapos kísérleti projektet hajtottak végre, amelynek során új irányelvként minden, a létesítménybe belépő átmeneti eszközön csupasz fémvizsgálatot végeztek. A kísérleti projekt célja az volt, hogy eldöntsék, hogyan lehet a MetaDefender Drive weboldalt a vállalat kiberbiztonsági műveleteiben felhasználni.

| Kategória | Beolvasott terület | Tipikus rosszindulatú programok osztályozása(i) Érzékelés | MetaDefender Drive | Élő szkennelés |

| Felhasználói tér (alkalmazások és adatok) | Alkalmazási fájlok Felhasználói fájlok Szolgáltatások foltok | Makro Spyware Trójai faló kihasználása | ||

| Mag / OS | Deep OS / Kernel | Binary Rootkit Kernel Rootkit Rootkit Library Rootkit Database Rootkit Kernel Patches Backdoor Lopakodó vírus | Részleges | |

| Hypervisor mag | VM mag és operációs rendszer | A VMDK vagy VHDX rootkitje | Részleges | |

| PSR | Partíció indítása Szektorrekord | Boot vírus | ||

| MBR | Master Boot Szektor rekord | Boot vírus | ||

| EUFI / BIOS | EUFI és BIOS partíciós szektor | Boot vírus | ||

| Eszköz Hardware | EPROM-ok FPGA-k NIC-ek Tárolóvezérlők | Beágyazott programozható bitfolyamok vagy meghajtók | ||

| Globális felhasználási eset | Ellátási lánc biztonság | A beágyazott Hardware származási országának azonosítása |

A csupasz fémvizsgálatok futtatásának és az érzékeny adatokat tartalmazó fájlok felismerésének képessége lehetővé tette számunkra, hogy csökkentsük a különböző kiberbiztonsági kockázatokat, beleértve a rosszindulatú programok korai felismerését és az érzékeny adatok kiszivárgásának megakadályozását.

IT biztonsági műveleti menedzser

A mélységi védelmi stratégia fejlesztése és a rosszindulatú programok felderítési arányának növelése

A három hónap elteltével a MetaDefender Drive jelentősen magasabb felismerési arányt mutatott, mint a korábbi megoldás. A fő gondot a MetaDefender Drive és egy másik AV-ellenőrző megoldás segítségével végzett eszközellenőrzés lassú folyamata jelentette. Erre azonban csak a három hónapos kísérleti időszak alatt volt szükség a MetaDefender Drive mint olyan robusztus biztonsági protokoll telepítésének validálásához, amely helyettesítheti az egymotoros megoldás szükségességét.

A rosszindulatú szoftverek felismerési arányának nagymértékű növekedése miatt a MetaDefender Drive lett az átmeneti eszközbiztonság elsődleges vizsgálati megoldása. A vizsgálati folyamat teljesítményének optimalizálása érdekében a kísérleti helyszínen eltörölték azt a követelményt, hogy az átmeneti eszközök vizsgálatához élő AV-vizsgálati megoldást kell használni, de a telepítés követelménye megmaradt. A MetaDefender Drive bevezetését a vállalat mélységében védekező kiberbiztonsági stratégiájának jelentős fejlesztéseként és az ellátási lánc biztonsági helyzetének jelentős előrelépéseként értékelték.

A BYOD biztonságának megerősítése

A szervezetnek volt egy kialakított BYOD-irányelve, amely lehetővé tette az alkalmazottak számára, hogy bizonyos feladatokat távolról, saját eszközeikkel végezzenek. A szabályzat hozzáférést biztosított a személyes eszközöknek a szervezet néhány kritikus rendszeréhez. A BYOD-irányelv szerint ezeket az eszközöket ajánlott volt rendszeresen helyben ellenőrizni.

A MetaDefender Drive bevezetésével a szervezet egy újabb védelmi réteggel bővült a BYOD-politika. Követelménnyé vált, hogy havonta vagy kéthavonta - a távoli alkalmazott időbeosztásától függően - helyszíni vizsgálatokat végezzenek minden olyan eszközön, amelynek távoli hozzáférést biztosítanak a vállalat belső rendszereihez.

MetaDefender Driveérzékeny adatokat tartalmazó fájlok felismerésének képessége és a Proactive DLP™ technológia a vállalat BYOD-irányelvének kulcsfontosságú fejlesztésének bizonyult. A telepített, 7 rosszindulatú szoftvereket vizsgáló motorral rendelkező konfigurációt tesztelték és validálták, és 88,9%-os rosszindulatú szoftverek felismerési arányt értek el, ami jelentős javulást jelent az egymotoros rosszindulatú szoftverek elleni megoldásokhoz képest.

Az érzékeny adatok kiszivárgásának és a rosszindulatú fenyegetések felderítésének száma, amelyet a MetaDefender Drive használata után kezeltünk, meghaladta a korábban használt szkennelő szoftverek képességeit.

IT biztonsági műveleti menedzser

A MetaDefender Drive alkalmazások jövőbeli bővítése

Miután a kísérleti eredményekkel és a BYOD-politika fejlesztésének kezdeti sikerével az egész vállalat elégedett volt, döntés született arról, hogy a MetaDefender Drive bevezetését 2 hónapon belül további 26 helyszínre terjesztik ki a vállalat globális működésében. Emellett további megfontolások születtek a MetaDefender Drive további képességeinek, különösen a származási ország felismerésének kihasználására.

Ügyfelünk aktívan keresett egy olyan megoldást, amely képes felismerni az átmeneti eszközök szoftverének és firmware-ének eredetét és hitelességét. A származási ország felismerése kulcsfontosságú annak biztosítása érdekében, hogy a szervezet ne álljon közvetlenül vagy közvetve kapcsolatban szankcionált szervezettel. Mivel a MetaDefender Drive eredményesen használható volt ezeknek a kritikus részleteknek az azonosítására, használatát kiterjesztették, hogy a jövőbeni telepítésekben a származási ország felismerésének fő megoldása legyen.

Ha többet szeretne megtudni arról, hogy a OPSWAT hogyan védheti meg kritikus infrastruktúráját, és többet szeretne megtudni a MetaDefender Drive képességeiről, forduljon még ma a OPSWAT szakértőjéhez.