Ön egy nagy volumenű, hálózathoz kötött tárolóplatformba fektetett be, amely segít a zökkenőmentes skálázásban, lehetővé teszi a felhasználók számára, hogy egyidejűleg együttműködjenek és együtt dolgozzanak ugyanazokon a fájlokon, és akár a Cloud is kiterjesztheti.

Most hogyan tartja biztonságban a tárolókat, az alkalmazásokat, a rendszereket, a hálózatokat, a felhasználókat és az ügyfeleket?

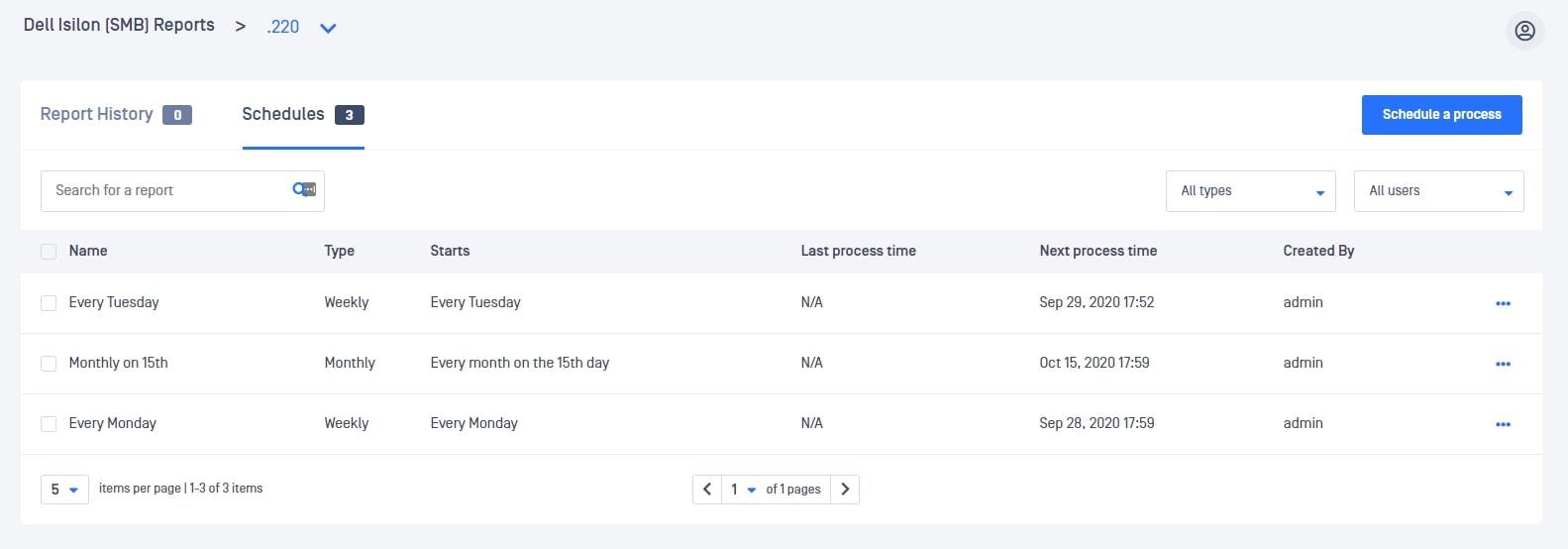

1. Futtasson időszakos vizsgálatokat a teljes tárolóhelyen automatizált folyamatok ütemezésével.

A szervezeteknek 6-9 hónapba telik, mire egyáltalán észlelik az adatok megsértését [1].

A hackerek nem adnak azonnal hírt a jelenlétükről. Amint találnak egy kiskaput, hogy megkerüljék az Ön biztonsági határát, megpróbálnak tovább behatolni, és még több kiváltságos hozzáférést szerezni, hogy még több adatot és információt gyűjtsenek.

A rosszindulatú kódot gyakran törvényes szkripteken keresztül viszik be (például Office-dokumentumokban vagy termelékenységi fájlokban), amelyek később elérik a Command & Control szervereket, hogy rosszindulatú programokat töltsenek le.

Az időzítésen alapuló kitérő taktikát alkalmazó rosszindulatú szoftverek még a legfejlettebb homokozó dobozokat is megkerülik.

A teljes raktár időszakos feldolgozásával a lappangó járványok korai szakaszban észlelhetők és korlátozhatók a károk.

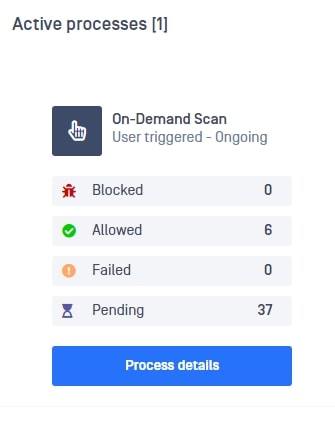

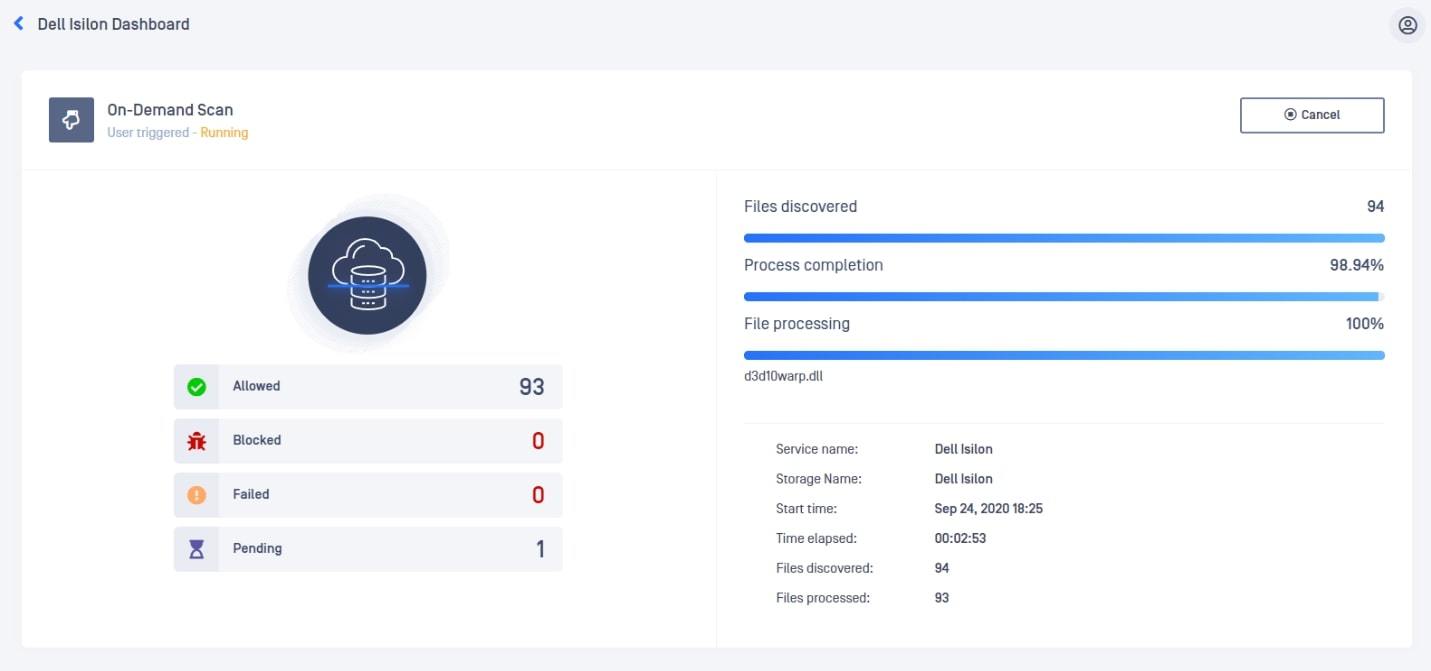

2. Azonnali vizsgálat fertőzésgyanús esetekre.

Ha azt gyanítja, hogy a tárhelyét veszélyeztetik, azonnal indítsa el az azonnali feldolgozást. Abban az esetben, ha sérelem történt - minél hamarabb reagál, annál több pénzt takaríthat meg [2]. Abban az esetben, ha nem volt - minél hamarabb tudja meg, annál hamarabb visszatérhet a normál működéshez, és minimalizálhatja munkatársai termelékenységének csökkenését.

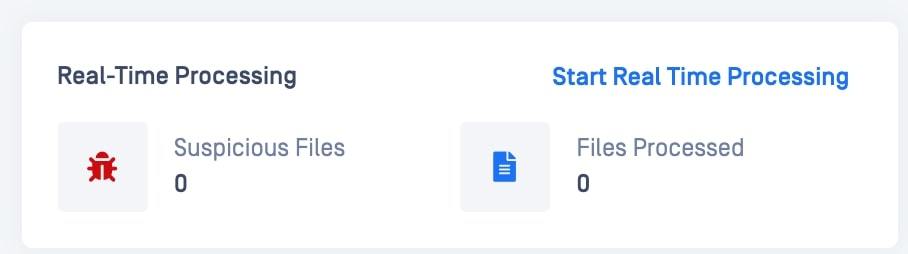

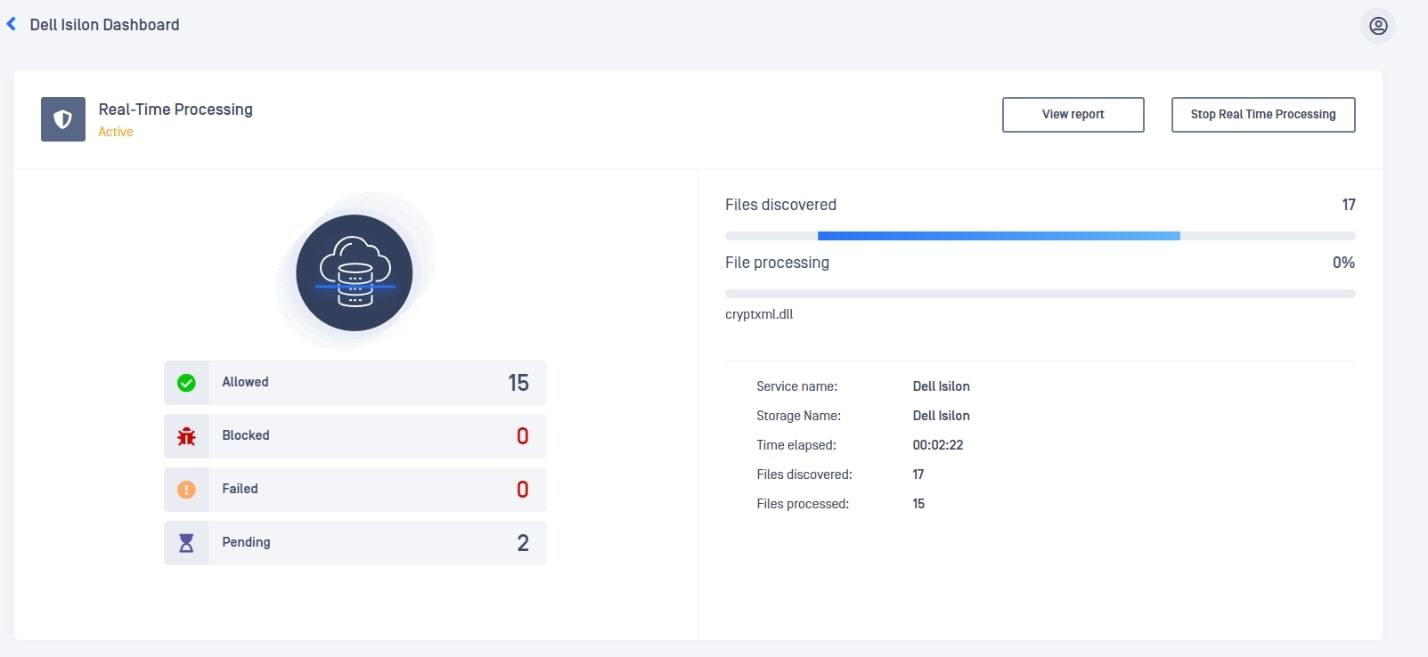

3. Valós idejű keresés új és módosított fájlok után.

A fájlokat feltöltő felhasználókat feltörhették, vagy olyan rendszert használhatnak, amely veszélyeztetett. A támadók gyakran azzal a szándékkal tartanak fenn perzisztenciát a gépeken, hogy azokat felhasználva visszatérjenek a hálózatokba [3].

Annak érdekében, hogy az újonnan feltöltött fájlok ne jelentsenek veszélyt a biztonságos tárolón belül, győződjön meg róla, hogy minden új fájlt a feltöltés után azonnal feldolgoz, és engedélyezze a valós idejű feldolgozást.

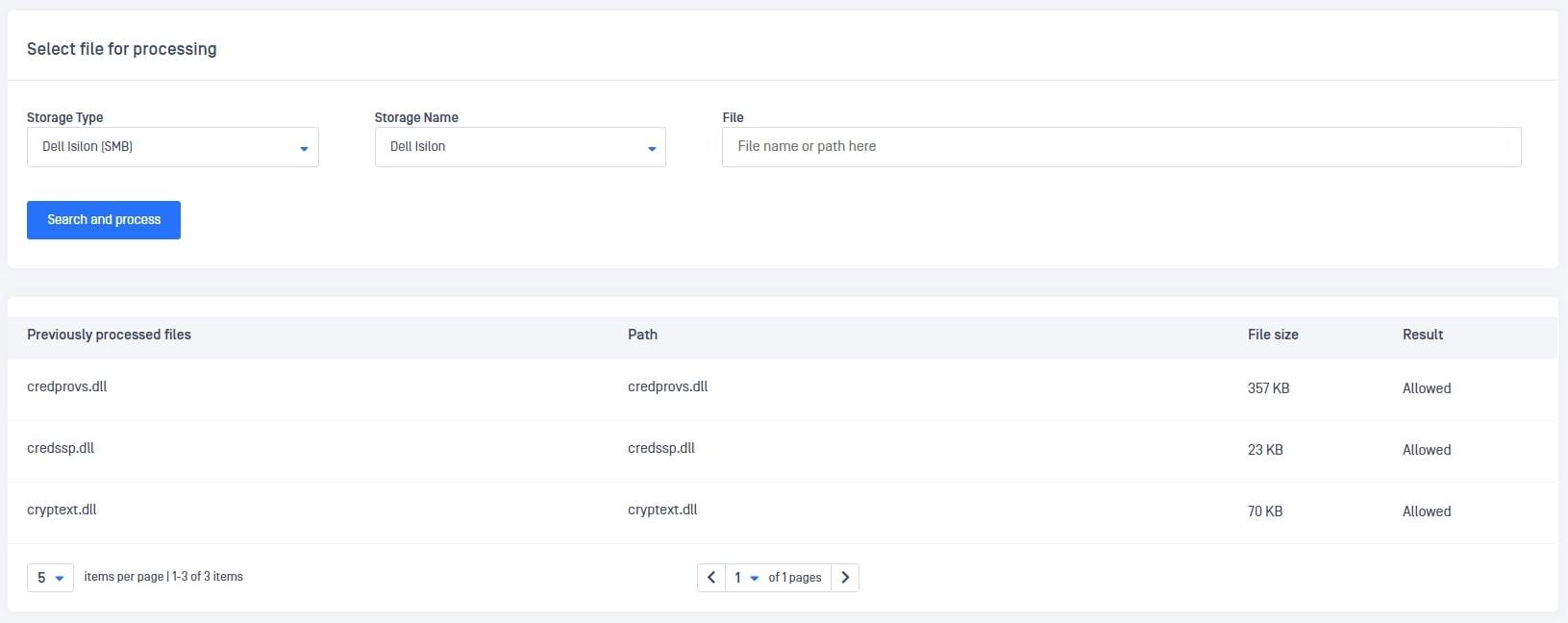

4. Egyetlen fájl beolvasása.

Ha egyetlen fájl gyanúja merül fel, azonnal dolgozza fel egyedül azt a fájlt, hogy ellenőrizze, fertőzött-e, és azonnal tegye meg a megfelelő helyreállítási lépéseket.

Mind a 4 védelmi művelet ütemezhető vagy kiváltható 1 kattintással, ami megkönnyíti Önnek a tárolók védelmét.

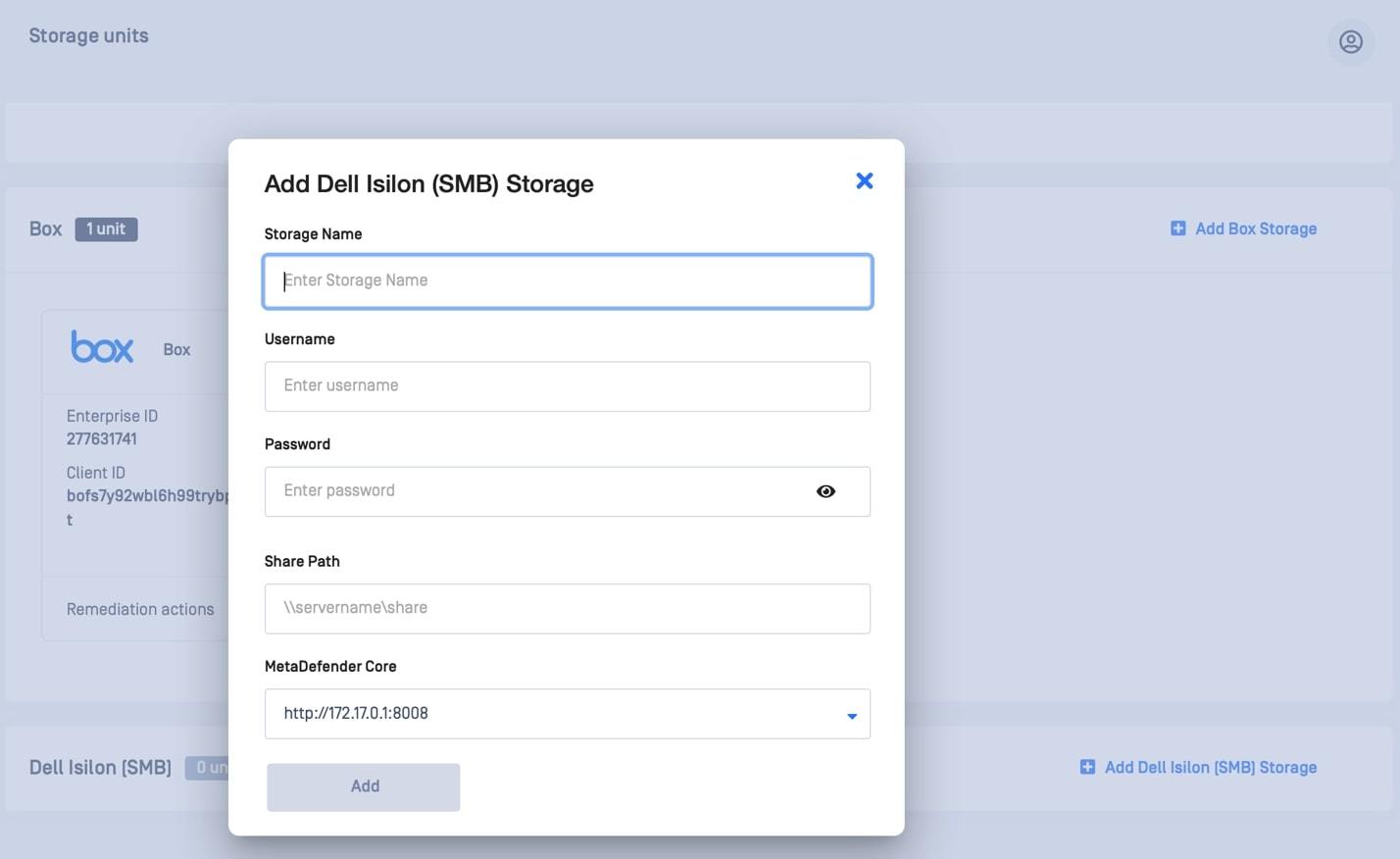

A Dell EMC PowerScale (Isilon) tárolóit ugyanilyen egyszerűen integrálhatja a MetaDefender for Secure Storage szolgáltatással, ahol felügyelheti és kezelheti az összes tárolási példányt és egységet (függetlenül a gyártótól) - akár a felhőben, akár helyben.

MetaDefender Storage Security egy plug-and-play megoldás, amely használható információkat nyújt a vállalati adattárolás kockázatáról és potenciális fenyegetéseiről. Biztosítja az adattárolás biztonságát az egész szervezet számára.

A következő hónapban: EMC Isilon Storage tárolóban tárolt fájlok adatszanálási és -javítási lehetőségeit vizsgáljuk meg.