A kiberbiztonság területén a fenyegetések folyamatosan fejlődnek, ami miatt fejlett védelmi mechanizmusokra van szükség. A támadási vektorok egyik ilyen változása a makrók nélküli irodai fájlok használata, amint azt a Securonix Threat Labs által bejelentett "meme4chan" incidens is mutatja, amely a CVE-2022-30190 Follina sebezhetőségethasználta ki -makrók helyett a dokumentum fegyverként való felhasználására, és egy obfuszkált Power Shell szkriptet dobott le, és elsősorban a Németországban található gyártó, vendéglátó, egészségügyi és egyéb üzleti egységeket célzott meg.

A Deep CDR technológia még az idő múlásával továbbfejlődött fenyegetések ellenére is erős védelmet nyújt a makró nélküli irodai fájlokat érő támadások ellen. Ez a blogbejegyzés bemutatja, hogyan.

A fenyegetések megértése

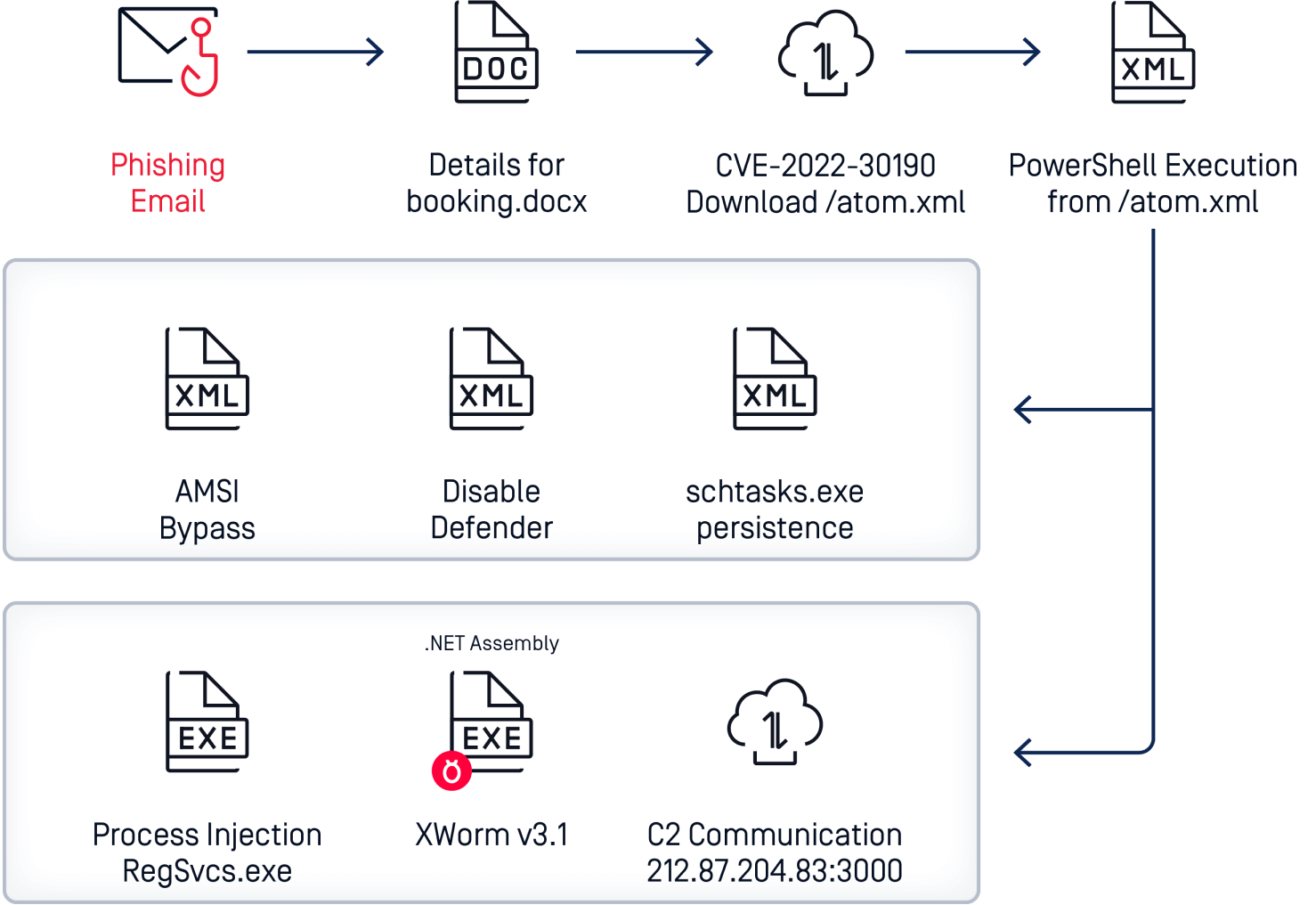

A Microsoft termékei mostantól alapértelmezés szerint blokkolják a makrókat a makróalapú támadások megelőzése érdekében. Ez a lépés azonban olyan taktikaváltáshoz vezetett, amelyben a támadók a nulladik napi exploit-alapú technikákhoz fordulnak rosszindulatú szándékaik megvalósításához, így ezek az álcázott irodai fájlok jelentős kockázatot jelentenek, amelyek észrevétlenül beszivároghatnak egy hálózatba. A meme4chan támadásban a támadók először egy adathalász e-mailt küldenek egy rosszindulatú Office-fájl csatolmányával, amely megnyitásakor kihasználja a Microsoft Office-fájl sebezhetőségét. A sebezhetőség lehetővé teszi, hogy a fájlba ágyazott objektumok a rosszindulatú hasznos terhet tartalmazó PowerShell kódot futtassák. Ez végül megkerüli a rosszindulatú programok szkennerét, kikapcsolja a Microsoft Defendert, és végül egy XWorm nevű rosszindulatú féreg végrehajtását eredményezi.

A hagyományos e-mail biztonsági megoldások számára ez a támadás nem észlelhető, mivel nem támaszkodik makrókra, ami egy jól ismert, gyakori támadási mód. OPSWAT Email Security megoldás biztosítja a legfontosabb képességeket a kockázat kezeléséhez és a hasonló támadások megelőzéséhez.

Deep Content Disarm and Reconstruction (Deep CDR)

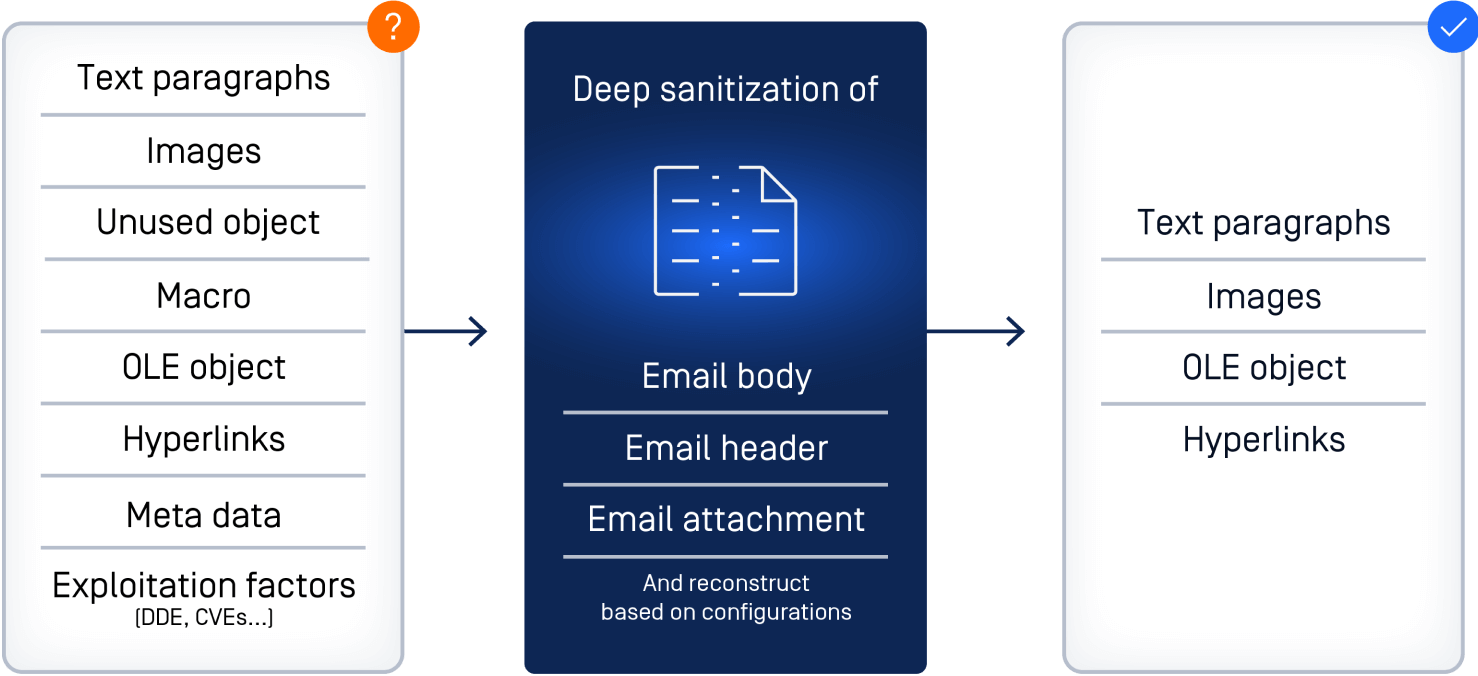

Deep CDR erőteljes ellenintézkedésként szolgál. Ez egy proaktív, megelőző technológia, amely lényegében "hatástalanítja" a fájlban lévő összes káros aktív objektumot azáltal, hogy összetevőkre bontja azt, és eltávolítja vagy szanálja a potenciálisan rosszindulatú elemeket, például a beágyazott objektumokat, szkripteket és makrókat, függetlenül attól, hogy azok ismert fenyegetések-e vagy sem. Ez biztosítja, hogy a dokumentumban lévő minden rosszindulatú tartalom semlegesítésre kerül, mielőtt aktiválódhatna, megelőzve ezzel a fenyegetéseket.

Az aktív tartalom eltávolítása után a Deep CDR visszaállítja a fájl eredeti formátumát, így a fájl használhatósága megmarad, miközben biztosítja a biztonsági státuszát. A Deep CDR minden fájl fertőtlenítésével biztosítja az üzleti műveletek zökkenőmentes folytatását a biztonság veszélyeztetése nélkül.

A Deep CDR alkalmazásának előnyei a MetaDefender Email Security oldatban oldatban

A Deep CDR hatékonysága a rosszindulatú makró nélküli irodai fájlok elleni küzdelemben a következőkből adódik:

- Proaktív védelem: Ahelyett, hogy ismert fenyegetésjelzésekre vagy mintákra támaszkodna, a Deep CDR minden aktív tartalmat hatástalanít, semlegesítve a potenciális fenyegetéseket, mielőtt azok kárt okozhatnának.

- Megőrzött használhatóság: A Deep CDR a fertőtlenítés után teljes mértékben helyreállítja a fájlokat a funkcionalitásukkal együtt, így biztosítva, hogy az üzletmenet folytonossága ne sérüljön.

- Átfogó lefedettség: A Deep CDR a fájltípusok széles skáláját szanálja, beleértve a jelszóval védett archívumokat is - ami a rosszindulatú hasznos teher másik gyakori terjesztési módja.

Összefoglalva, a meme4chanhez hasonló, makró nélküli irodai fájlokat érintő támadások terjedése aláhúzza a fejlett, proaktív e-mail biztonsági intézkedések szükségességét. A Deep Content Disarm and Reconstruction (Deep CDR) az OPSWAT's MetaDefender Email Security megoldás fejlett fenyegetésmegelőzési technológiája, amely több mint 120 fájltípus és e-mail szanálásával védi a szervezeteket az ismeretlen és Zero-Day exploitokat használó támadókkal szemben a rosszindulatú aktív tartalomtól. A Deep CDR biztosítja, hogy a szervezet e-mail biztonsága felkészült legyen a folyamatosan fejlődő kiberfenyegetésekkel szembeni küzdelemre.