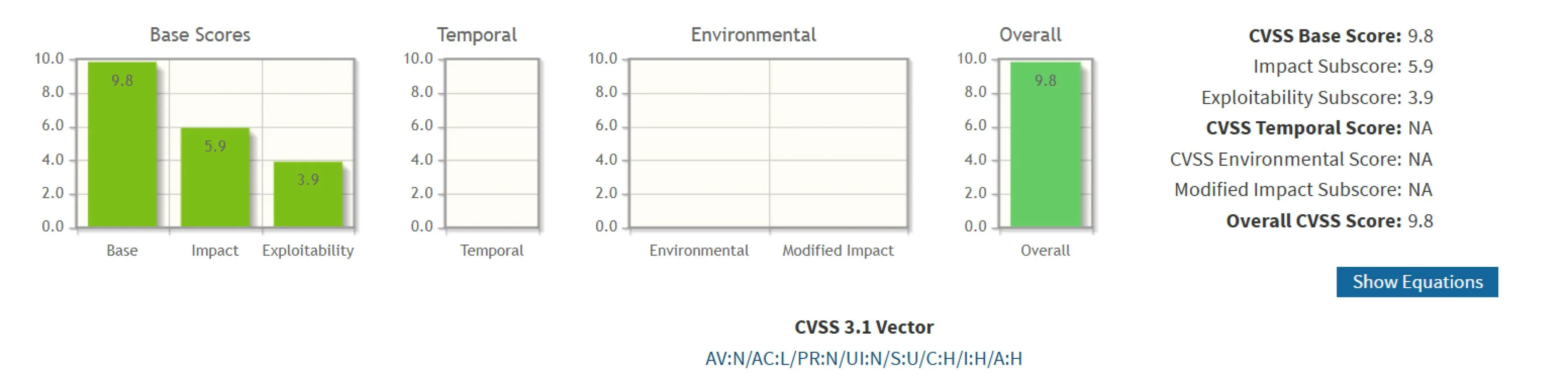

A CVE-2025-66516, amelyet először 2025. december 4-én fedeztek fel, egy kritikus sebezhetőség (az NVD 9,8-as súlyossági pontszámmal értékelte) az Apache Tika programban, amely rávilágít arra, hogy egy széles körben használt háttérkomponens egyetlen hibája milyen hatalmas hatással lehet a modern alkalmazásokra. Az Apache Tika mélyen beágyazódott a dokumentumfeldolgozási munkafolyamatokba (PDF, PPT, XLS) az indexelés, a keresés, a megfelelőség és a tartalomelemzés céljából, és gyakran a háttérben működik, széles körű hozzáféréssel a rendszerekhez és az adatokhoz. Ha ezen a rétegen sebezhetőség jelenik meg, az egész környezetet veszélybe sodorhatja, még akkor is, ha az érintett könyvtár nem közvetlenül a végfelhasználók számára elérhető.

A javításokra való kizárólagos támaszkodás már nem elegendő védelem az ilyen típusú kritikus kihasználások ellen. A szervezeteknek többrétegű biztonsági megközelítésre van szükségük, amely feltételezi a sebezhetőségek előfordulását, és minden szakaszban a kitettség csökkentésére összpontosít.

Ebben a blogban három egymást kiegészítő réteget vizsgálunk:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- A rosszindulatú dokumentumok viselkedésének felismerése fejlett elemzéssel és Zero-Day Detection technológiával

- A szoftverellátási lánc biztonságának garantálása az Apache Tika függőségekben található kritikus XXE sebezhetőségek felderítése érdekében SBOM (szoftveralkatrész-lista) és SCA (szoftverösszetétel-elemzés) segítségével.

Ezek a rétegek együttesen egy praktikus, mélyreható védelmi stratégiát biztosítanak az ismert sebezhetőségek és a jövőbeli fájlalapú fenyegetések enyhítésére.

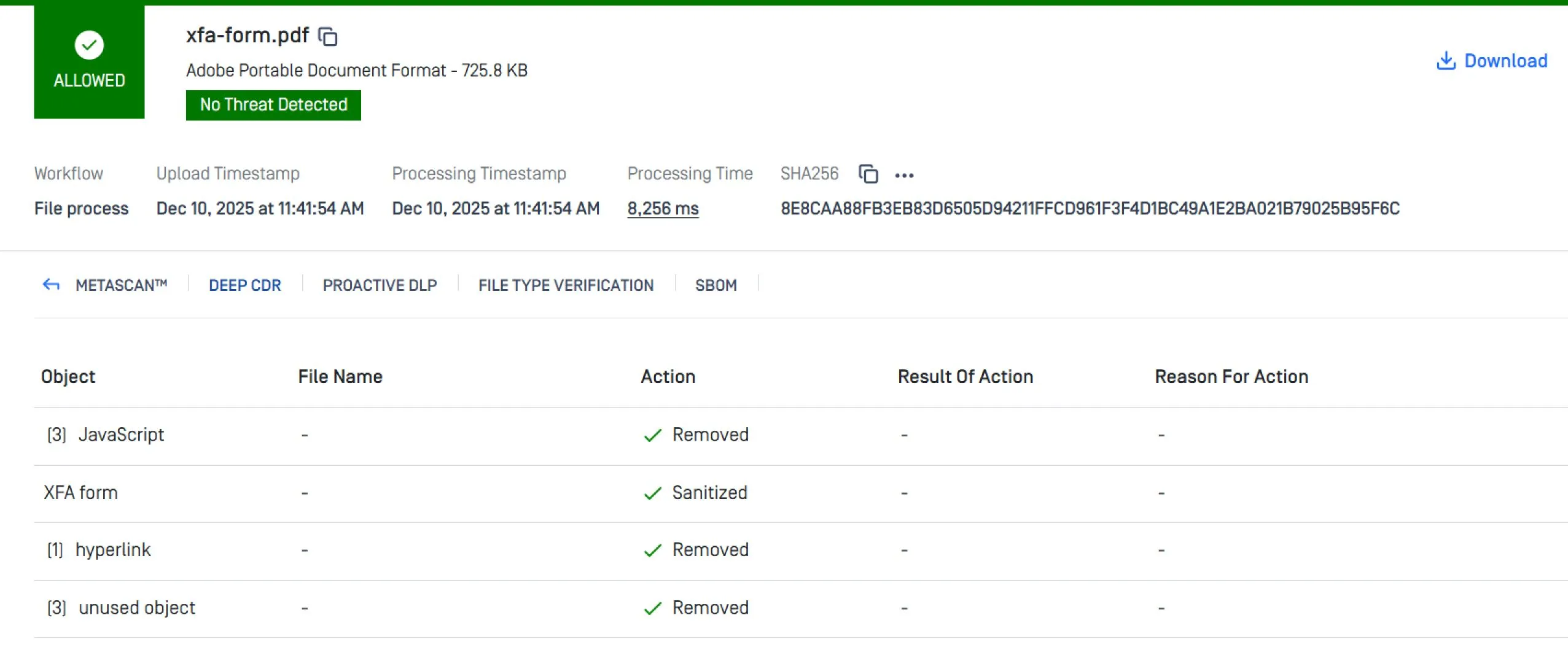

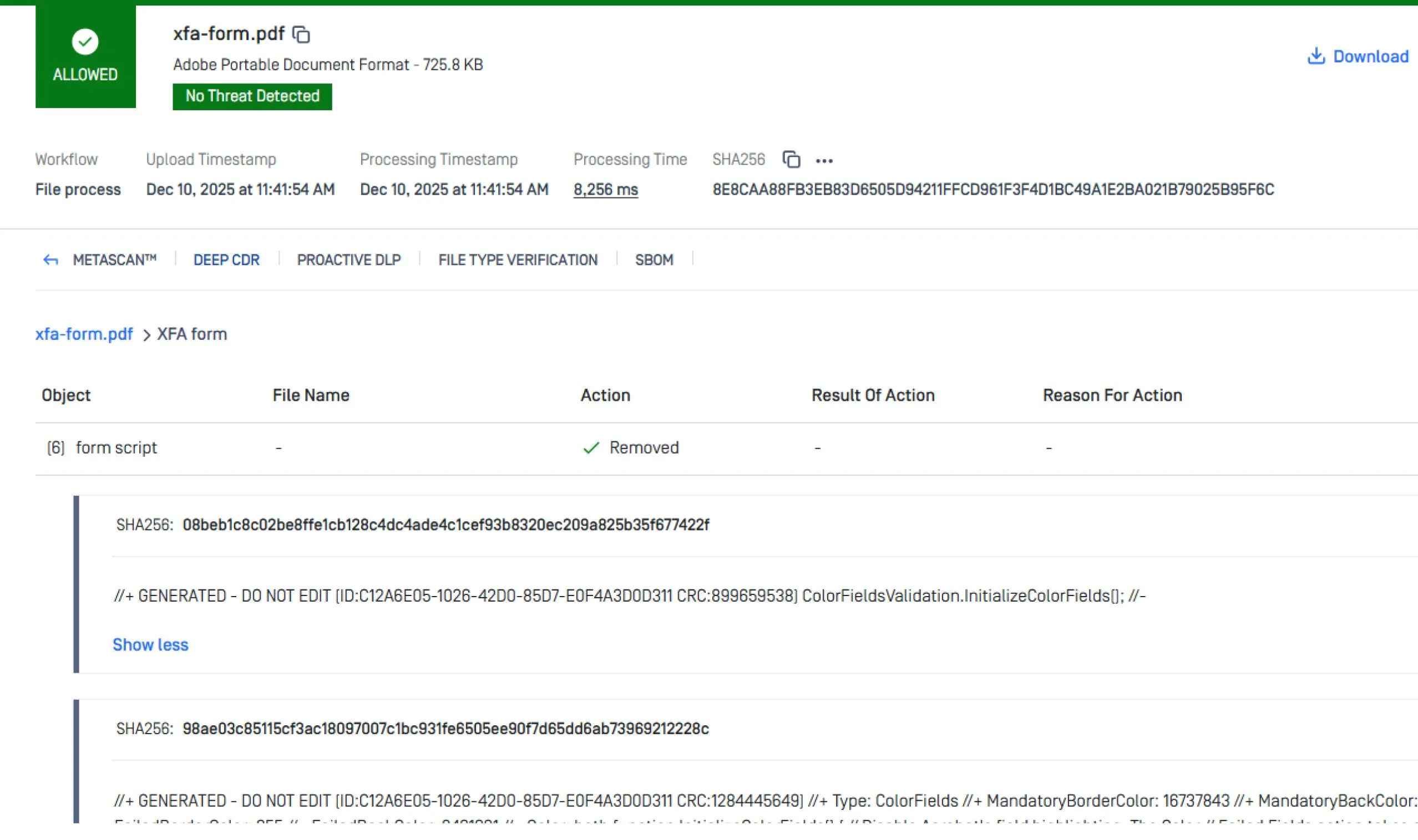

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

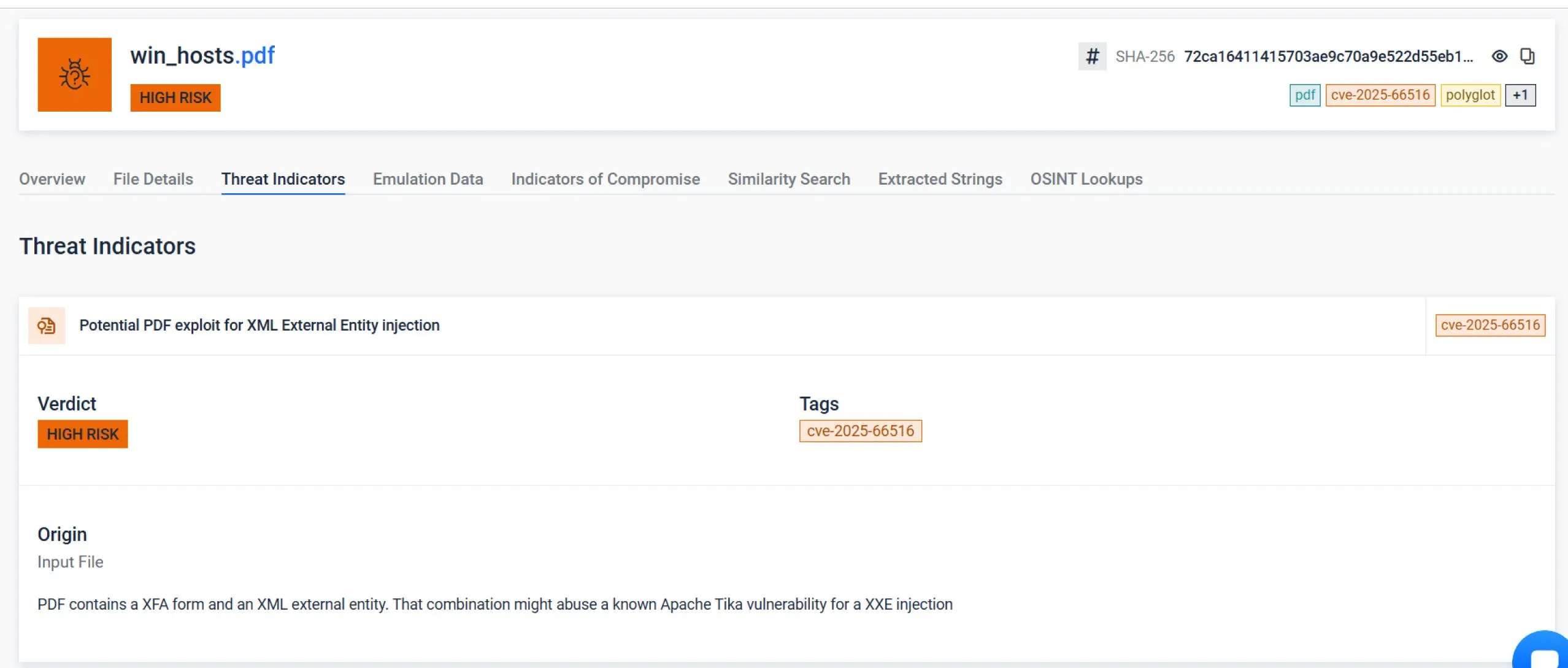

2. Viselkedéselemzés nulla napos észleléssel

A fejlett észlelési szabályok és a futásidejű emuláció kombinálásával OPSWATsaját fejlesztésű, emulációalapú sandbox technológiája képes észlelni azokat a rosszindulatú viselkedésformákat, amelyeket a statikus elemzés nem vesz észre, még akkor sem, ha a kihasználások el vannak rejtve vagy komplex fájlstruktúrákba vannak beágyazva. A részleteket Filescan.IO - Next-Gen Malware Analysis Platform oldalon találja.

A sebezhetőségek nyilvánosságra hozatala vagy a gyártók javításai gyakran nem tudnak lépést tartani a zero-day támadásokkal; OPSWAT beépített fenyegetés-információkkal ellátott dinamikus elemzést OPSWAT azok felismerésére és megelőzésére. Ahelyett, hogy szoftveres védelmi megoldásokra támaszkodna, technológiánk mélyreható, fájlszintű elemzést végez a PDF-fájlokon, hogy megértse azok viselkedését és a rendszer azon képességeit, amelyeket ki akarnak használni: beágyazott XFA űrlap, amely veszélyes XML külső entitásra hivatkozik.

Ez lehetővé teszi a valódi támadások hatása által okozott strukturális rendellenességek, az ismert kihasználási technikák, sőt még a dokumentálatlan vagy újonnan felmerülő biztonsági hibákon alapuló zero-day támadások észlelését is. További információ OPSWAT Detectionről

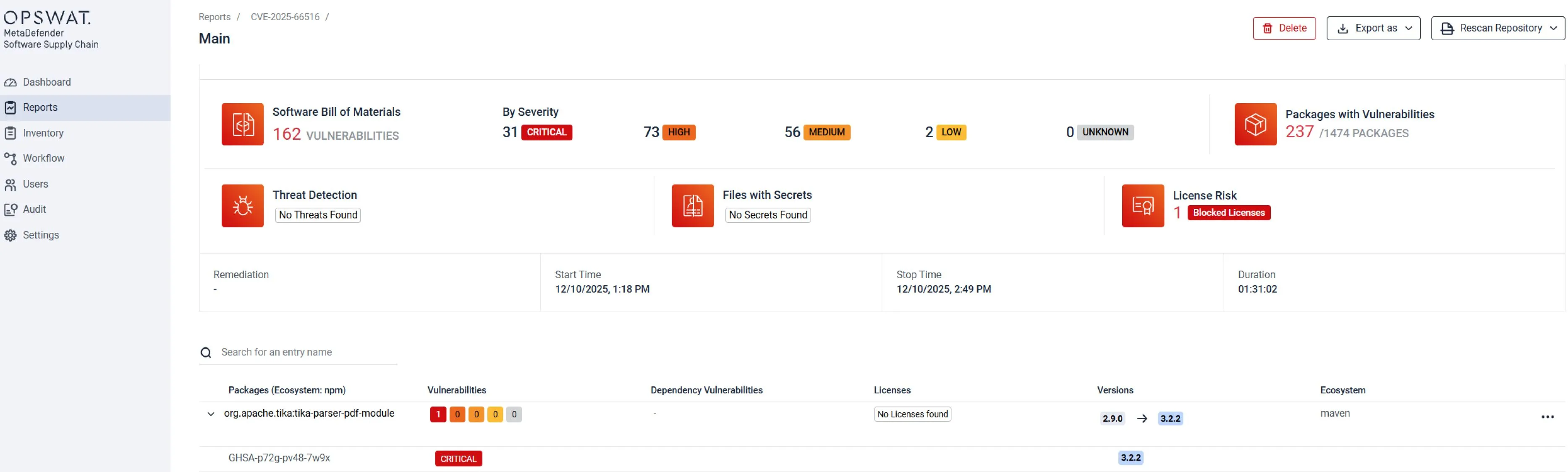

3. Secure Supply Chain

A biztonságos szoftverellátási lánc folyamat segítségével megállapítható, hogy valamely szolgáltatás vagy komponens a CVE-2025-66516 által érintett sebezhető Apache Tika verzióra támaszkodik-e.

Az SCA (szoftverösszetétel-elemzés) és hasonló automatizált függőség-ellenőrző eszközök CI/CD folyamatokba való integrálásával a szervezetek folyamatosan felismerhetik az elavult könyvtárakat, tranzitív függőségeket vagy rejtett modulokat, amelyek még mindig a Tika ≤ 3.2.1 verzióra hivatkoznak. További információSupply Chain OPSWAT MetaDefender Supply Chain

Ezek a szkennerek korán jelzik a sebezhető verziókat, lehetővé téve a csapatok számára, hogy blokkolják a telepítéseket, vagy kötelező frissítéseket indítsanak el olyan javított kiadásokra, mint a Tika 3.2.2.

Az SBOM (szoftver alkatrészlista) generálásával és rendszeres leltár-ellenőrzésekkel kombinálva ez a megközelítés teljes átláthatóságot biztosít a harmadik féltől származó könyvtárakban, és csökkenti annak kockázatát, hogy sebezhető kód kerüljön a termelésbe.

Miért fontos a többrétegű biztonság?

A CVE-2025-66516 példája jól mutatja, hogy a modern támadások ritkán támaszkodnak egyetlen hibapontra. Ehelyett megbízható fájlformátumokat, megbízható elemző könyvtárakat és megbízható automatizált munkafolyamatokat használnak ki. Ha ezek közül bármelyik feltételezés megdől, a kockázat a downstream rendszerekre hárul. Ezért már nem elegendő kizárólag a javításokra vagy a peremvédelmi megoldásokra támaszkodni.

A többrétegű biztonsági modell (gyakran mélységi védelemnek is nevezik) abból indul ki, hogy az ellenőrzések előbb-utóbb kudarcot vallanak, és ennek megfelelően tervezi meg a védelmet:

- Ha a javítás késik vagy nem teljes, az input fájlok tisztítása biztosítja, hogy a veszélyes tartalmak, például az XFA űrlapok vagy a külső entitás hivatkozások, eltávolításra kerüljenek, mielőtt elérnék a sebezhető kódot.

- Ha egy rosszindulatú fájl megkerüli a statikus ellenőrzéseket, a viselkedéselemzés és az emuláció továbbra is képes felismerni a kihasználási kísérleteket a valódi végrehajtási viselkedés alapján, nem pedig az ismert aláírások alapján.

- Ha biztonságos kód kerül a környezetbe a függőségeken keresztül, a biztonságos szoftverellátási lánc gyakorlatok átláthatóságot és végrehajtást biztosítanak, hogy megakadályozzák a sebezhető komponensek telepítését.

Ezek a rétegek a támadás életciklusának különböző fázisait fedik le: az elemzés előtt, a végrehajtás során, valamint a fejlesztési és telepítési folyamat során. Együttesen csökkentik mind a kihasználás valószínűségét, mind a hatást, ha a rendszer már üzemel, és egy sebezhetőséget fedeznek fel.

A megbízhatatlan fájlokat nagy mennyiségben feldolgozó szervezetek számára, különösen az automatizált háttérszolgáltatások esetében, ez a többrétegű megközelítés elengedhetetlen. Az olyan sebezhetőségek, mint a CVE-2025-66516, továbbra is fel fognak bukkanni, de a többrétegű biztonsági rendszernek köszönhetően ezek kezelhető kockázatokká válnak, és nem kritikus hibákká.

Az Apache Tika-ról

Az Apache Tika egy Java könyvtár, amely számos fájltípust (PDF, Word, PowerPoint stb.) fogad be, és kivonja belőlük a szöveget és a metaadatokat, hogy az alkalmazások indexelhessék, kereshessék vagy elemezhessék a dokumentumokat. Széles körben használják olyan rendszerekben, mint a keresőmotorok, az e-discovery eszközök és minden olyan webalkalmazás, amely lehetővé teszi a felhasználók számára dokumentumok feltöltését automatikus feldolgozás céljából.

A CVE-2025-66516-ról

A támadási felület egy XXE (XML External Entity) sebezhetőség, amely akkor aktiválódik, amikor a Tika rosszindulatú XFA (XML Forms Architecture) űrlapot tartalmazó PDF-fájlokat elemzi. Az XXE azt jelenti, hogy amikor a Tika feldolgozza a PDF-ben található XML-t, akkor rá lehet venni, hogy olyan „külső entitásokat” töltsön be, amelyek helyi fájlokra vagy távoli URL-ekre mutatnak, ami nem lenne szabad, hogy megtörténjen.

A CVE-2025-66516 egy kritikus biztonsági hiba az Apache Tika programban, amely lehetővé teszi a támadók számára, hogy egy speciálisan kialakított, rosszindulatú XFA űrlapot tartalmazó PDF fájl elküldésével XXE-behatolást indítsanak.A sebezhetőség több modult érint (tika-core verziók ≤ 3.2.1, tika-pdf-module és tika-parsers), és CVSS 9.8 súlyossági besorolással rendelkezik. Kihasználása esetén a támadók érzékeny szerverfájlokat olvashatnak, szerveroldali kérelemhamisítást (SSRF) hajthatnak végre, vagy akár távoli kódfutást is elérhetnek.

Ebben az esetben a sebezhetőség a Tika alapkönyvtárban (tika-core) található, nem csak a PDF-elemző modulban, ezért nem elegendő csak a PDF-modult frissíteni.

Tipikus kockázatos felhasználási esetek

Bármely olyan alkalmazás, amely lehetővé teszi a felhasználók számára PDF-fájlok feltöltését előnézet, indexelés vagy szövegkivonás céljából, vagy amely a háttérben a Tika programot használja ezeknek a feltöltéseknek az automatikus feldolgozásához, veszélynek van kitéve, különösen, ha olyan háttérszolgáltatásban fut, amely hozzáférést biztosít belső hálózatokhoz vagy érzékeny fájlokhoz.

Védje fájlkezelési munkafolyamatait

Ismerje meg, hogyan működnek együtt OPSWAT , hogy megvédjék szervezetét mind az ismert sebezhetőségektől, mind az új, zero-day fenyegetésektől.