Az észlelési tervezés a kiberbiztonság egy olyan területe, amely a szervezet környezetében lévő potenciális biztonsági fenyegetések azonosítására szolgáló észlelési módszerek tervezésére, végrehajtására és karbantartására összpontosít. Ez túlmutat a riasztások egyszerű beállításán, és magában foglalja a fenyegető viselkedésmódok megértésének stratégiai megközelítését, az IOC-k (veszélyeztetettségi mutatók) azonosítását, valamint olyan észlelési logika kidolgozását, amely pontosan azonosítja a rosszindulatú tevékenységet anélkül, hogy túlzottan sok hamis pozitív eredményt generálna. Az észlelési tervezés alapvető fontosságú a szervezet fenyegetések észlelési képességeinek fokozásához és az általános biztonsági helyzet javításához.

Az észlelési mérnökök a pontos észlelési logika kifejlesztésével és az észlelési mechanizmusok folyamatos finomításával segítenek csökkenteni a TTD (észlelési idő) és a TTR (reagálási idő) időtartamát. Ez a proaktív megközelítés biztosítja, hogy a biztonsági csapatok gyorsan reagálhassanak a riasztásokra, és megelőzhessék a potenciális jogsértéseket.

A detektáló mérnöki munka kulcsfogalmai

- Érzékelési logika: Ez a megfigyelt viselkedés és az IOC-k alapján a rosszindulatú tevékenységek azonosítására kifejlesztett speciális szabályokat, lekérdezéseket és elemzési módszereket jelenti. A hatékony észlelési logika a szervezet környezetére van szabva, és különböző adatforrásokat, például hálózati forgalmat, végponti naplókat és egyéb szolgáltatásokat vesz figyelembe.

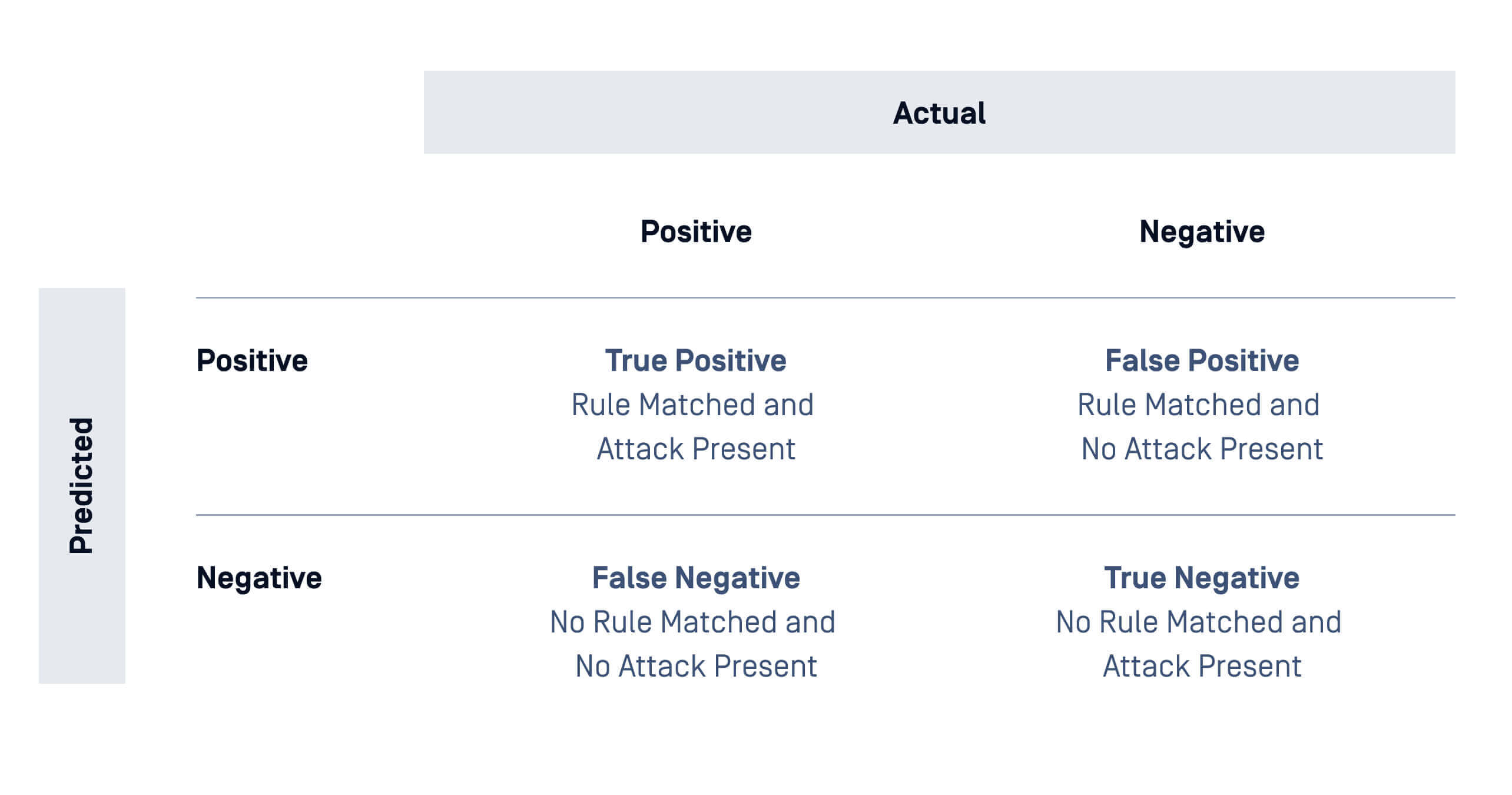

- Hamis pozitív és hamis negatív eredmények: A hamis pozitív jelenség akkor fordul elő, amikor egy jóindulatú műveletet tévesen rosszindulatúnak minősítenek, míg a hamis negatív jelenség az, amikor egy rosszindulatú művelet felderítetlen marad. Az észlelési tervezés célja, hogy minimalizálja ezeket a hibákat, hogy pontos és cselekvőképes riasztásokat biztosítson.

- Viselkedéselemzés: A statikus észlelési módszerekkel ellentétben, amelyek kizárólag az IOC-kre támaszkodnak, a viselkedéselemzés magában foglalja az olyan rendellenes viselkedésminták megfigyelését, amelyek fenyegetésre utalhatnak, például szokatlan bejelentkezési idők vagy adatszivárgási kísérletek. Ez a megközelítés segít az új és fejlődő fenyegetések észlelésében, de szükség van a "normális" viselkedés előre meghatározott alapvonalára.

- Fenyegetésvadászat: Afenyegetésvadászat a fenyegetések felderítésének proaktív megközelítése a hálózatok és rendszerek átkutatásával a gyanús tevékenységek azonosítása érdekében. Az észlelési mérnökök segíthetnek a vadászhipotézisek létrehozásában, és a fenyegetésvadász csapatokkal együttműködve validálhatják az észlelési logikát, hogy jobb analitikát fejlesszenek ki, felfedve olyan rejtett fenyegetéseket, amelyeket az automatizált rendszerek esetleg nem vesznek észre.

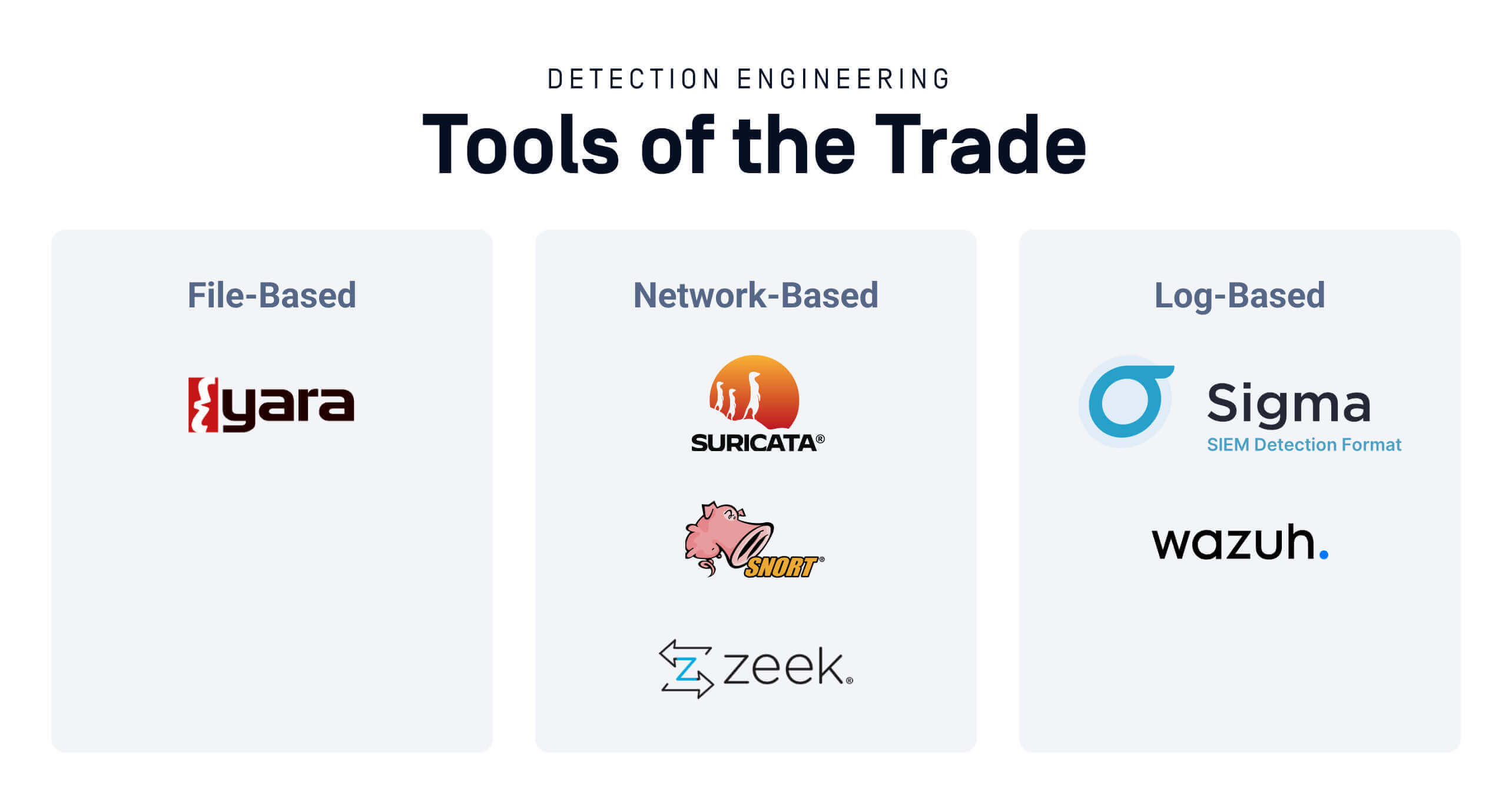

A szakma eszközei

Az észlelőmérnökök különböző eszközöket és szabványokat használnak a fenyegetések felkutatására és az azokra való reagálásra. Bizonyos eszközök különböző funkciókra vannak optimalizálva, beleértve a fájlelemzést, a hálózatelemzést és a naplóelemzést.

- Fájl-alapú: Ezeket az eszközöket úgy tervezték, hogy fájlminták, aláírások vagy viselkedés alapján azonosítják a rosszindulatú szoftvereket vagy a gyanús tevékenységeket.

- A YARA egy olyan eszköz, amelyet a felderítő mérnökök használnak a rosszindulatú programok azonosítására és osztályozására a fájlokban vagy folyamatokban található minták alapján. A YARA-szabályok olyan karakterláncokból és feltételekből állnak, amelyek meghatározzák, hogy mi minősül egyezésnek, így a fenyegetések azonosításának hatékony eszközei.

- Hálózat-alapú: Ezek az eszközök figyelik a hálózati forgalmat a gyanús tevékenységek vagy behatolási kísérletek észlelése érdekében.

- Suricata: (IDS/IPS), amely valós időben elemzi a hálózati forgalmat. A fenyegetések azonosításához szignatúra-alapú szabályokat használ, például ismert hálózati viselkedés vagy minták alapján észleli a támadásokat. Emellett képes hálózati munkamenetek dekódolására és elemzésére is, egyfajta hálózati repülésrögzítőként működik, és a hálózaton végzett összes tevékenységről auditálási feljegyzéseket készít.

- Horkantás: A Snort egy másik népszerű nyílt forráskódú IDS/IPS eszköz, amely szabályokat használ a hálózati forgalom ellenőrzésére és a fenyegetések azonosítására ismert támadási aláírások alapján.

- Zeek: A nyílt forráskódú hálózati elemző és ellenőrzési motor, amely képes azonosítani, dekódolni és ellenőrzési feljegyzéseket generálni számos releváns hálózati protokollhoz. A Zeek teljes körű, tartományspecifikus nyelvet biztosít a hálózati protokollelemzéshez, és számos keretrendszert is biztosít a bővítmények fejlesztéséhez, valamint interfészeket a fenyegetéselemzés hálózati elemzési feladathoz való alkalmazásához.

- Napló alapú: Ezek az eszközök elemzik a rendszer- vagy alkalmazásnaplókat, hogy felismerjék a szokatlan mintákat, amelyek biztonsági incidensekre utalhatnak, és gyakran együttesen használják őket.

- Sigma: Nyílt szabvány a naplóadatokra alkalmazható észlelési szabályok írására. Általános szabályformátumot biztosít, amely aztán lefordítható a különböző SIEM-ekbe.

- Wazuh: nyílt forráskódú biztonsági felügyeleti platform, amely integrálja a naplóelemzést, a behatolásérzékelést, a fájlok integritásának felügyeletét és a sebezhetőségek kezelését. Különböző forrásokból származó naplófájlokat képes figyelni, és előre beállított vagy egyéni szabályok alapján riasztásokat létrehozni.

Gyakori problémák

Méret és erőforrások

Bár a felderítő mérnökök szívesen biztosítanák a szervezeteket mindenféle fenyegetés ellen, a mérnököket korlátozzák az erőforrások és a munkaerő. Egyetlen szervezet sem tud minden fenyegetés ellen védekezni, ezért az észlelési mérnöki erőfeszítéseket az adott környezethez kell igazítaniuk. Ehhez a szervezeteknek finomítaniuk kell a megközelítésüket, hogy azokra a támadási vektorokra összpontosítsanak, amelyekkel szemben a legsebezhetőbbek.

A kulcsszó itt a kontextus - figyelembe kell venni a szervezet iparágait, termékeit, informatikai rendszereit, sőt még a geopolitikai kockázatokat is. A kiberfenyegetések felderítése, amely egy szorosan kapcsolódó terület, segíthet meghatározni ezeket a kontextusokat. Az egyik általános megközelítés a szervezet iparági vertikumára összpontosít. Például egy egyesült államokbeli marketingcég más fenyegetésekkel néz szembe, mint egy ázsiai energetikai vállalat.

Hamis pozitív eredmények csökkentése

A felderítő mérnököknek az egyik alapvető nehézséget az jelenti, hogy olyan felderítési módszereket határozzanak meg, amelyek anélkül észlelik a fenyegetéseket, hogy az elemzőket téves pozitív eredményekkel terhelnék meg. Az alábbiakban egy hasznos táblázat szemlélteti ezt a koncepciót:

A lehetséges hibaarány csökkenthető az észlelési szabályok gondos kidolgozásával és e szabályok komplex környezetben történő szigorú tesztelésével. A szabályokat ismert fenyegetésekkel, valamint szélsőséges esetekkel és jóindulatú példákkal szemben is ellenőrizni kell.

Például egy olyan észlelési szabály, amely rosszindulatú makrókat keres egy Microsoft Word dokumentumban, következetesen észleli a rosszindulatú makrókat, miközben nem generál hamis pozitív eredményeket a normál dokumentumokban.

Elnevezési konvenciók

A fenyegetés azonosítása, valamint az észlelési szabályok meghatározása és tesztelése után a SOC-csapatok által a hálózatok megfigyelésére használt eszközökbe integrálják azokat, és gyakran megosztják más biztonsági csapatokkal. Ezeknek a szabályoknak a pontos elnevezése és leírása kihívást jelenthet - különösen akkor, ha az általuk észlelt mutatók összetettek vagy homályosak. A szabványosítás itt fontos, és a szervezetek azonosíthatnak olyan szabványokat, amelyek segítenek a rendszerezésben és címkézésben, hogy megkönnyítsék a nagy észlelőkönyvtárak kezelését.

Záró gondolatok

Az észlelés-technológia a modern kiberbiztonság egyik sarokköve, amely a fenyegetések hatékony azonosításának és az azokra való reagálásnak a keretét biztosítja. Azáltal, hogy a SOC-csapatok számára biztosítja az újonnan megjelenő fenyegetések észleléséhez és az azokra való reagáláshoz szükséges információkat, az észlelési tervezés továbbra is alapvető fontosságú tudományág marad a robusztus biztonsági védelem fenntartásához.

Fedezze fel, hogy a OPSWAT's MetaDefender InSights Threat Intelligence hogyan biztosíthat szervezetének kritikus előnyt a kibertámadások megelőzésében - beszéljen még ma egy szakértővel.