A távoli hozzáférés kritikus követelménnyé vált az ipari környezetekben, akár a harmadik fél által nyújtott támogatás, akár a távoli karbantartás vagy a valós idejű hibaelhárítás érdekében. A távoli hozzáférés ICSIndustrial Control System) vagy OT (Operational Technology) környezetbe történő bevezetése azonban új kiberbiztonsági kihívásokat jelent. Ha nem megfelelően kezelik, jelentősen megnövelheti a támadási felületet, és a kritikus rendszereket kiberfenyegetettségnek teheti ki.

Az ipari környezetben gyakori, hogy a szervezetek szigorú SLA-k (szolgáltatási szintű megállapodások) alapján harmadik fél beszállítóit vagy vállalkozóit veszik igénybe, amelyek időben történő támogatást igényelnek. Ezek a támogatási modellek gyakran teszik szükségessé az ipari eszközökhöz való távoli hozzáférést - néha sürgősen. Bár az olyan hagyományos megoldások, mint a VPN-ek és az ugráskiszolgálók széles körben elterjedtek, ezek nem mindig elegendőek az OT-hálózatok egyedi biztonsági követelményeinek kielégítésére.

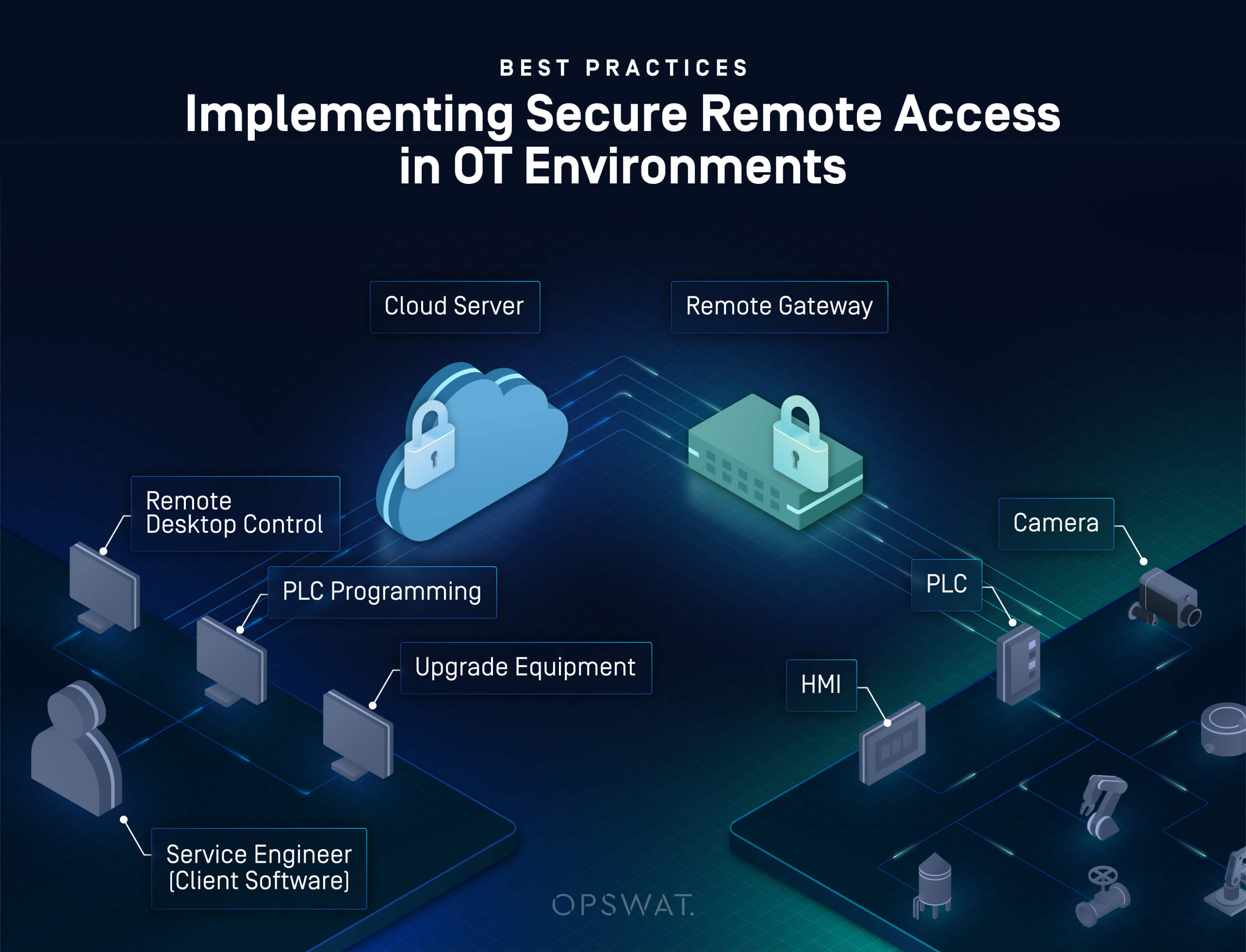

A távoli hozzáféréssel járó további kockázatok mérséklése érdekében a szervezeteknek követniük kell az alábbi alapvető ajánlásokat és legjobb gyakorlatokat:

1. Távoli elérési útvonalak minimalizálása és központosítása

Hozzon létre egyetlen, ellenőrzött hozzáférési útvonalat a hálózaton belüli összes távoli kapcsolathoz. A többszörös vagy ad hoc hozzáférési útvonalak növelik a hibás konfiguráció vagy a felügyelet kockázatát, ami megkönnyíti a támadók számára a rendszer sebezhetőségének kihasználását. Az egyetlen, központosított, hozzáférés-szabályozási megoldáson keresztül vezetett útvonal jobb láthatóságot, felügyeletet és általános ellenőrzést tesz lehetővé.

2. A "legkisebb jogosultságú" hozzáférés érvényesítése

Alkalmazza és szigorúan kövesse a "legkisebb kiváltság" elvét. A távoli felhasználók csak a feladataikhoz szükséges kiválasztott rendszerekhez és funkciókhoz férhetnek hozzá - semmi több. Ha például egy külső szállítónak csak ADATOK OLVASÁSÁRA van szüksége egy PLC-ből, ne adjon WRITE jogosultságokat. Vállalkozók esetében csak a saját rendszereikhez vagy eszközeikhez korlátozza a hozzáférést, és határozzon meg részletes ellenőrzéseket az időalapú hozzáférési ablakokra, az engedélyezett műveletekre és az eszköz hatókörére vonatkozóan.

3. DMZ-k vagy proxyk használata a kritikus rendszerek elszigetelésére

Megakadályozza, hogy a távoli felhasználók közvetlenül hozzáférjenek a kritikus OT-eszközökhöz. Minden távoli hozzáférést DMZ-n (demilitarizált zóna), biztonságos hozzáférési proxyn vagy egyirányú átjárón keresztül kell közvetíteni, biztosítva, hogy a bejövő kapcsolatok ne érjék el közvetlenül az érzékeny eszközöket. Ezek a közvetítők további ellenőrzést, naplózást és házirend-kényszerítést tesznek lehetővé.

4. Távoli végpontok ellenőrzése a hozzáférés engedélyezése előtt

Mielőtt bármilyen eszköznek engedélyezné a csatlakozást az OT-hálózathoz, kényszerítse ki a végpont helyzetének érvényesítését annak biztosítása érdekében, hogy az megfeleljen a minimális biztonsági követelményeknek:

- Telepített és aktív a vírusirtó vagy a rosszindulatú programok elleni védelem?

- Végeztek-e nemrégiben rosszindulatú szoftverek vizsgálatát?

- Vannak ismert sebezhetőségek a végponton?

- Titkosított az eszköz?

- Az operációs rendszer és a szoftver teljes mértékben javítva van?

Ez az érvényesítés megakadályozza, hogy a veszélyeztetett vagy nem megfelelő végpontok az ipari környezet kapujává váljanak.

5. Valós idejű munkamenetvezérlés engedélyezése

Az ipari telephely üzemeltetőinek meg kell tartaniuk a kontrollt a távoli munkamenetek felügyeletére, szüneteltetésére vagy megszüntetésére, amikor csak szükségesnek ítélik. Ez az ellenőrzés alapvető fontosságú az illetéktelen tevékenységekre, a rendszer hibás működésére vagy a potenciális biztonsági incidensekre való reagáláshoz.

6. Minden tevékenység naplózása és integrálása a SIEM rendszerrel

Minden távoli hozzáférési kísérletet, hitelesítési eseményt és ülés közbeni tevékenységet teljes mértékben naplózni és ellenőrizni kell. Ezeket a naplókat továbbítani kell egy SIEM (Security Information and Event Management) rendszerbe a valós idejű megfigyelés, a fenyegetések kivizsgálása és elemzése céljából. A megfelelő naplómegőrzés és a törvényszéki képességek csökkentik az incidensekre való reagálási időt, és támogatják a megfelelőségi követelményeket is.

Mivel a távoli hozzáférés nélkülözhetetlenné válik az ipari műveletekhez, a távoli hozzáférés biztosításának kiemelt prioritássá kell válnia. A hagyományos IT-hozzáférési modelleket nem lehet vakon alkalmazni OT-környezetekben megfelelő adaptáció nélkül. A kritikus infrastruktúra modern fenyegetésekkel szembeni védelméhez elengedhetetlen a végpontok érvényesítését, a hozzáférés szegmentálását, a munkamenet-ellenőrzést és a központi naplózást magában foglaló többszintű megközelítés.

Secure út az OT távoli hozzáféréshez

Fedezze fel, hogy a MetaDefender OT Access hogyan nyújt vállalati szintű biztonságot, amelyet kifejezetten ipari környezetekre terveztek.