Amikor egy új funkciót adnak ki a MetaDefender Accessben, mindig szórakoztató elgondolkodni azon, hogy a tesztelés részeként hányféleképpen lehet kihasználni. MetaDefender Az Access erőteljes és fejlődő játékkönyv funkciója többféle testreszabott megoldást kínál, amelyek segítik a fejlett végpontbiztonság vagy a jogszabályi megfelelőség ellenőrzését az összes végponton, függetlenül attól, hogy azok helyben vagy távol vannak. Ennek érdekében nézzünk meg egy olyan biztonsági problémát, amely nemrégiben viszonylag új módon ütötte fel a fejét: Észak-koreai hackerek a BYOVD (Bring Your Own Vulnerable Driver) nevű technikát használják a végpontok kihasználására. Ez a sebezhetőség szintén a közelmúltban került a figyelem középpontjába, amikor kiderült, hogy a Microsoft Windows nem véd úgy, ahogyan azt feltételezték.

A támadás összefoglalva

Erről az exploitról itt olvashat bővebben, de összefoglalva, a hackerek ügyesen kihasználnak egy olyan meghajtót, amely egy olyan ismert exploitot tartalmaz, amelyet már régóta eltávolítottak a legtöbb potenciális támadási célpontról. A támadó úgy telepíti az illesztőprogramot a célzott eszközre, hogy az áldozatot valami álláshirdetéshez hasonló e-mailben csalogatja. Az e-mail egy rosszindulatú dokumentumot tartalmaz, amelyet megnyitva megfertőzi az eszközt, és elhelyezi az illesztőprogramot a gépen, ahol a benne lévő exploit felhasználható.

MetaDefender Access Playbook funkció: Fejlett és Adaptive megoldás

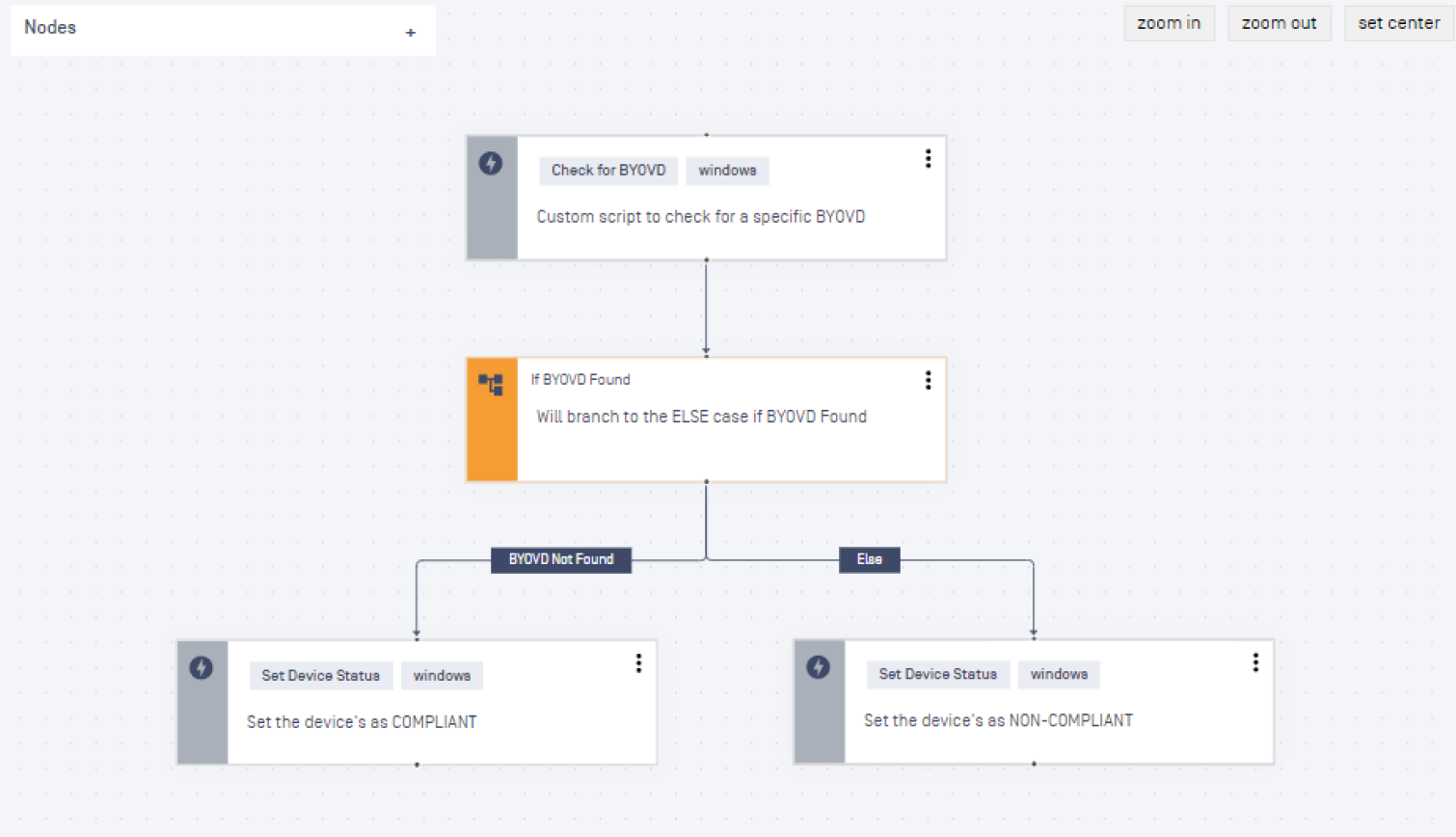

Visszatérve a MetaDefender Access játékkönyv funkciójának kreatív használatához. Az alábbiakban látható módon egy playbook futtathat egy Powershell szkriptet, amely ellenőrzi az illesztőprogram veszélyeztetett verzióját azokban a legvalószínűbb mappákban, amelyekben a támadók elhelyeznék azt. Ha a fájlt ebben a verzióban találja meg, akkor az eszköz, amelyen megtalálható, nem megfelelőnek lesz megjelölve, és a felhasználó eszköze blokkolható a védett erőforrások elérésében(itt olvashat arról, hogy a MetaDefender Access hogyan védheti meg az alkalmazásokat a nem biztonságos eszközökkel szemben).

A rendszergazda és a végfelhasználó ezután megtudja, hogy mi a probléma. Az adminisztrátor látja, hogy az eszköz kritikus problémaként szerepel, a végfelhasználó pedig egy egyéni üzenetet kap, amely közli vele, hogy miért van letiltva. Ezután a probléma korai észlelésével megállítható az oldalirányú terjedés.

Ez csak egy újabb példa arra, hogy a MetaDefender Access hogyan javíthatja a végpontok biztonságát. Minden olyan nulladik napi bejelentés esetén, amely végpontokat érint, legyen szó Windowsról, macOS-ről vagy Linuxról, a MetaDefender Access játékkönyvek segítségével elkerülheti, hogy a túl okos támadók célpontjai közé kerüljön.

MetaDefender Az Access a szervezetek számára kínált fejlett biztonsági megoldások csomagjának része. Ha szeretné megtudni, hogyan javíthatja kiberbiztonsági intézkedéseit, azonnal lépjen kapcsolatba szakértőinkkel egy bemutatóért.