- Mi az a Sandbox Threat Intelligence automatizálás?

- Mi az a rosszindulatú szoftverek elemzésére szolgáló Sandbox?

- Mik azok a Sandbox környezetek?

- Sandboxing a biztonsági műveleti központokban (SOC)

- Hogyan működik a Sandbox Threat Intelligence automatizálás?

- Az automatizált Threat Intelligence végrehajtási módszerei

- A Sandbox Threat Intelligence előnyei és kihívásai

- Automatizált malware sandboxing vs. párhuzamos koncepciók

- A legfontosabb jellemzők, amelyeket a Threat Intelligence Sandboxing megoldásokban keresni kell

- Következtetés: Az elszigeteltségtől a cselekvésig

- Gyakran ismételt kérdések (GYIK)

I. felvonás: Statikus vs. dinamikus védelem

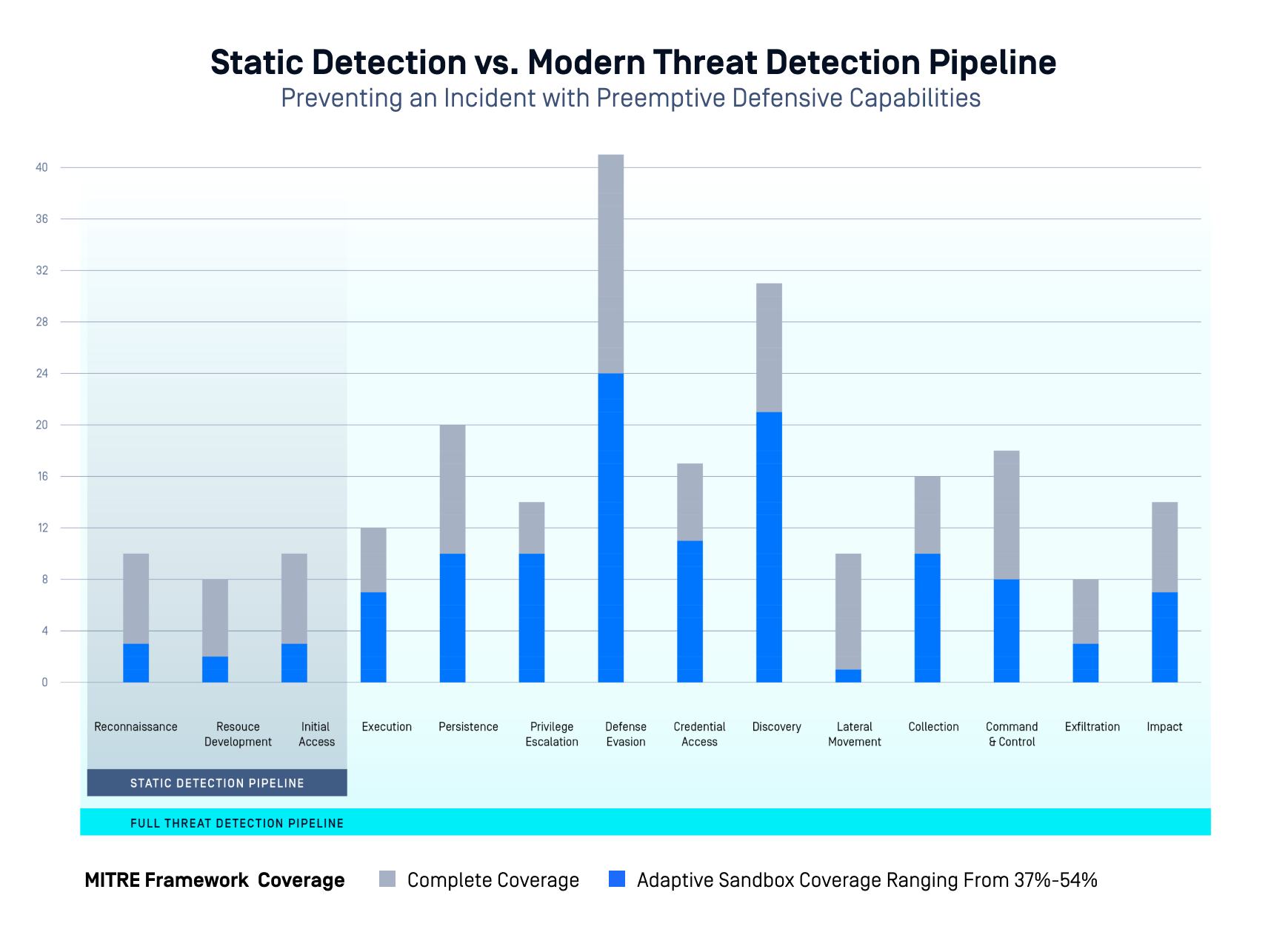

A kiberbiztonság fejlődött. A hagyományos, szignatúra-alapú észlelőrendszerek jól szolgáltak az ismert fenyegetések azonosításában. De ahogy a rosszindulatú szoftverek szerzői elkezdtek fejlett homályosítási technikákat és gyorsan változó kódot alkalmazni, ezek a rendszerek egyre kevésbé voltak hatékonyak. A statikus elemzés önmagában nem képes megfelelően felismerni az új változatokat vagy a nulladik napi fenyegetéseket. Dinamikus megközelítésre volt szükség - egy olyan automatizált rendszerre, amely valós időben képes elemezni a gyanús fájlokat és viselkedéseket.

Ez a szemléletváltás párhuzamos a petri-csészében lévő mikrobák vizsgálatáról a fertőzések valós populációkban való terjedésének elemzésére való áttéréssel. Egy dolog, hogy papíron látni, hogyan néz ki a rosszindulatú szoftver, és egy másik dolog, hogy élő környezetben figyeljük meg a viselkedését. Az OPSWATsandbox-alapú fenyegetés-intelligencia automatizálása biztosítja ezt az élő környezetet, biztonságosan elkülönítve a fenyegetéseket és megfigyelve azok viselkedését, mielőtt azok elérhetnék a hálózatot.

Mi az a Sandbox Threat Intelligence automatizálás?

A Sandbox fenyegetés-felismerés automatizálása automatizált rosszindulatú szoftverek homokozóit használja a gyanús fájlok vagy URL-címek elemzésére elszigetelt környezetben. A homokozós biztonsági automatizálást a fenyegetések felderítésére szolgáló platformokkal kombinálja, hogy valós időben észlelje, elemezze a fenyegetéseket, és reagáljon rájuk. Ez a megközelítés lehetővé teszi a dinamikus elemzést, a viselkedéselemzést és a veszélyeztetettség indikátorának (IOC) kinyerését a fejlett fenyegetések észlelése érdekében.

Mi az a rosszindulatú szoftverek elemzésére szolgáló Sandbox?

A rosszindulatú szoftverek elemzésére szolgáló sandbox egy ellenőrzött, elszigetelt virtuális környezet, ahol a gyanús fájlok vagy URL-ek biztonságosan futtathatók, hogy megfigyelhessük viselkedésüket. Azáltal, hogy a rosszindulatú programok ebben a karanténba helyezett térben futtathatók, a biztonsági rendszerek olyan rosszindulatú tevékenységeket is észlelhetnek, amelyeket a statikus elemzés nem veszítene észre, beleértve a futásidejű viselkedést, a kijátszási kísérleteket és a parancs- és vezérlési kommunikációt.

Mik azok a Sandbox környezetek?

A kiberbiztonságban a Sandbox környezetek a valós működési környezetek szimulációjaként szolgálnak. Ezek a dinamikus elemzés szempontjából kulcsfontosságúak, mivel lehetővé teszik a rendszer számára a gyanús fájlok vagy futtatható programok által végrehajtott műveletek biztonságos megfigyelését és naplózását. Az ilyen környezetek fontos szerepet játszanak a fenyegetések felderítésében, mivel lehetővé teszik az elemzők számára, hogy a rosszindulatú programok viselkedését a termelési rendszerek veszélyeztetése nélkül megfigyeljék.

Sandboxing a biztonsági műveleti központokban (SOC)

A biztonsági műveleti központokban (SOC) a sandboxing kritikus fontosságú a munkafolyamatok racionalizálásához. Csökkenti a téves pozitív jelzések számát, támogatja a prioritások felállítását, és lehetővé teszi, hogy az elemzők kevesebb időt töltsenek a lényegtelen riasztások áttekintésével. A homokozó alapú automatizálás integrálásával a SOC-ok automatizálhatják a potenciálisan rosszindulatú fájlok detonációját és viselkedéselemzését, és szinte valós időben nyerhetnek ki használható információkat.

II. felvonás: A Threat Intelligence fejlődése

A fenyegetés-felderítés nem statikus - a fenyegetésekkel együtt fejlődik. Kezdetben a biztonsági csapatok az egyszerű fenyegetésadatokra és a reaktív hírszerzésre támaszkodtak. De ahogy a fenyegetések egyre alkalmazkodóbbá és kitérőbbé váltak, szükségessé váltak a fenyegetés-felderítési platformok (TIP), amelyek képesek nagy mennyiségű adatot felvenni, korrelálni és gazdagítani.

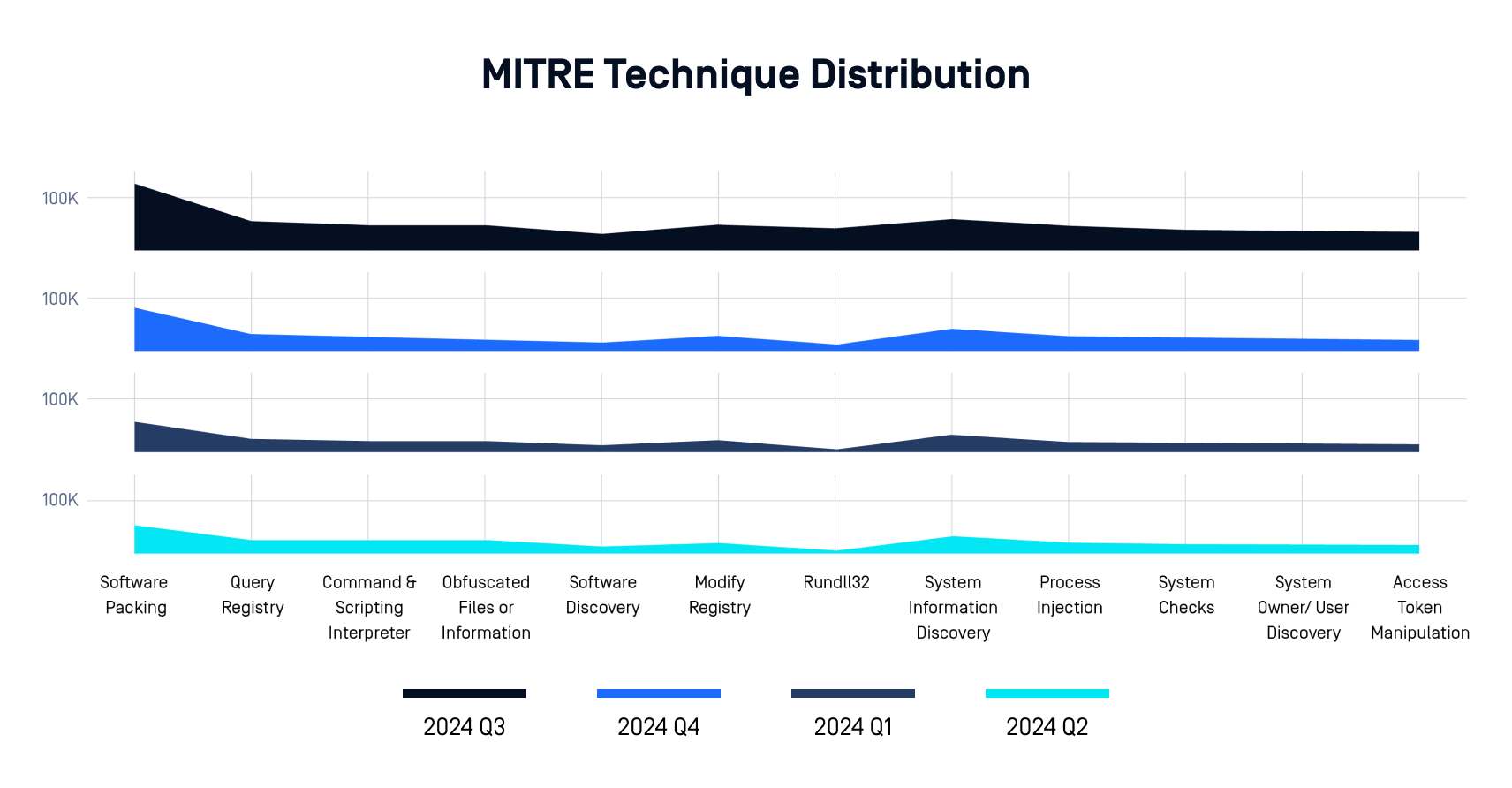

Sandbox észlelés kritikus szerepet játszik ebben a fejlődésben. Túlmutat a fenyegetésekről szóló híreken, mivel valódi viselkedési bizonyítékot és kontextust biztosít. Az OPSWAT homokozója például nemcsak a fájlokat robbantja fel, hanem a viselkedést ATT&CK-technikákhoz is hozzárendeli, lehetővé téve a fenyegetések pontosabb osztályozását és az ellenfelek hozzárendelését.

Hogyan működik a Sandbox Threat Intelligence automatizálás?

A folyamat akkor kezdődik, amikor egy gyanús fájlt vagy URL-címet küldenek a homokozó környezetbe. A homokozó felrobbantja a fájlt egy biztonságos, elszigetelt környezetben, és minden rendszerszintű tevékenységet felügyel: fájlváltozásokat, folyamatok létrehozását, hálózati forgalmat, rendszerleíró adatbázis módosításokat és egyebeket. Ezt dinamikus elemzésnek nevezzük.

Miután a rosszindulatú programot végrehajtották, a rendszer viselkedéselemzést végez, hogy azonosítsa az ismert rosszindulatú műveletekkel összhangban lévő mintákat. Automatikusan kivonja a kompromittáltság jeleit (IOC), például az IP-címeket, tartományokat és fájlhash-okat. Ezeket aztán feldúsítják és korrelálják a meglévő fenyegetettségi információkkal, így valós idejű frissítéseket biztosítanak a biztonsági rendszereknek.

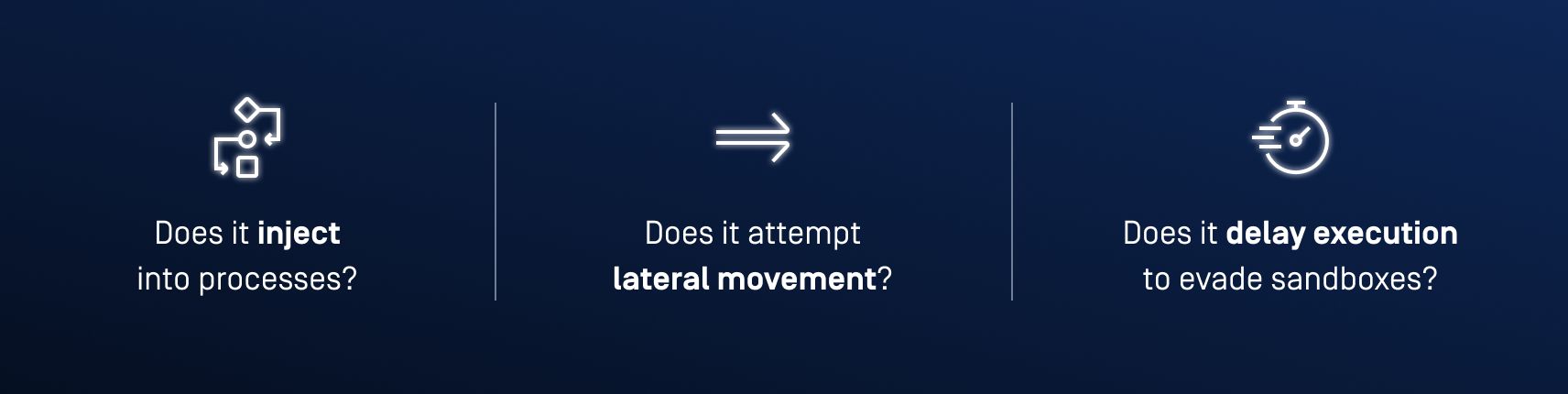

Dinamikus elemzés és rosszindulatú programok detonációja

A dinamikus elemzés a sandbox-alapú automatizálás lényege. A fájlok valós idejű futtatásával az elemzők és az automatizált rendszerek láthatják, hogyan viselkedik egy fájl különböző körülmények között. Az OPSWAT Adaptive Sandbox minden árnyalatot rögzít, a jogosultságok kiterjesztésére irányuló kísérletektől kezdve a bizonyos környezetek által kiváltott kitérő viselkedésig.

Viselkedéselemzés és IOC-kivonatolás

A viselkedéselemzés a rosszindulatú szoftverek tevékenységeit figyeli:

Threat Intelligence gazdagítása és betáplálása

A kinyert IOC-k önmagukban nem értékesek, hacsak nem kerülnek kontextusba. OPSWAT a homokozó eredményeit integrálja a szélesebb körű fenyegetés-felderítési platformokba (TIP), ahol a viselkedéseket ismert taktikákhoz, technikákhoz és eljárásokhoz (TTP) rendelik hozzá. Ez lehetővé teszi a szervezetek számára az ellenfél kampányainak azonosítását és a jövőbeli fenyegetések elleni proaktív védekezést.

A dinamikus elemzés, a viselkedésmegfigyelés, az IOC-kivonatolás és a dúsítás együttesen egy olyan összefüggő hurkot alkotnak, amely a nyers végrehajtási adatokat használható intelligenciává alakítja át. A dinamikus elemzés az alapot a potenciálisan rosszindulatú tartalom biztonságos, emulált környezetben történő végrehajtásával biztosítja, amely feltárja azokat a futásidejű viselkedéseket, amelyeket a statikus technikák esetleg nem vesznek észre.

A viselkedéselemzés ezután értelmes mintázatokká alakítja ezeket a műveleteket: jogosultság-emelési kísérletek, kitérési technikák, oldalirányú mozgási viselkedés és így tovább. Végül a kinyert mutatókat - IP-címek, fájlhashok, tartományok, registry-kulcsok - külső forrásokkal, az ellenfél taktikáival (a MITRE ATT&CK segítségével) és belső telemetriával való korrelációval gazdagítjuk.

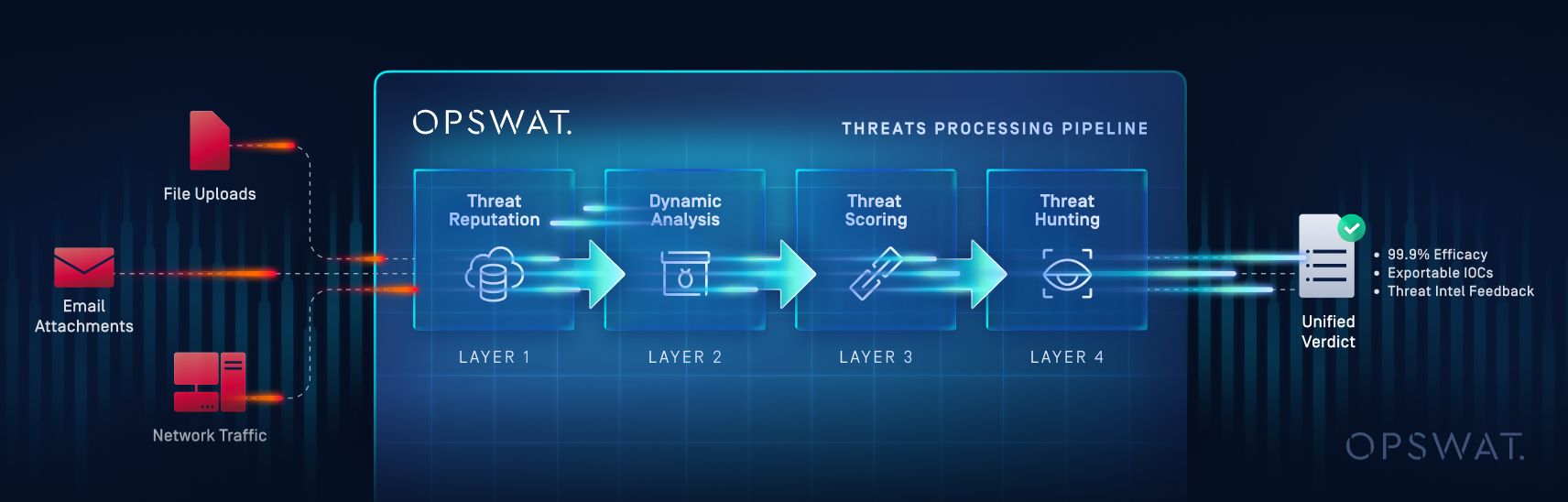

Az OPSWATintegrált fenyegetés-felderítő csővezetékén belül az adaptív homokozó központi szerepet játszik a szélesebb körű, többrétegű védelmi stratégia második szakaszában. A Threat Intelligence csővezetékben a fájlokat először a Reputation Services-en keresztül dolgozzák fel, amely ellenőrzi a hash-ek, IP-k, tartományok és URL-ek hírnevét. Ha nem érkezik vissza végleges ítélet - vagy ha a magas kockázatú heurisztikák jelzik -, a fájl a homokozóba kerül dinamikus detonáció és viselkedésnaplózás céljából.

Innen az eredmények bekerülnek az OPSWATfenyegetéspontozó és gépi tanulási korrelációs motorjába. A homokozóból kivont IOC-ket itt hasonlítják össze a meglévő fenyegetés-felderítési adatokkal, ami nemcsak a felderítést, hanem az osztályozást és a hozzárendelést is lehetővé teszi, azonosítva a rosszindulatú szoftvercsaládokat, a kapcsolódó kampányokat és még a valószínűsíthető fenyegető szereplőket is. Ez az integráció lehetővé teszi a valós idejű, adaptív védelmet, segítve a biztonsági csapatokat a gyorsabb reagálásban, a riasztások hatékonyabb priorizálásában és a fenyegetések levadászásában gazdagabb kontextussal.

III. felvonás: Az automatizálás és a szakértelem találkozása

Az automatizálás nem helyettesíti az emberi szakértelmet, hanem kiegészíti azt. A kihívás az emberi döntéshozatal skálázása a riasztásokkal elárasztott környezetben. Az OPSWAT homokozója segít áthidalni ezt a szakadékot. A korai fázisú fenyegetésérzékelés és korreláció automatizálásával az emberi elemzők felszabadulnak, hogy a mélyebb vizsgálatra és a válaszadásra összpontosíthassanak.

Mesterséges intelligencia által vezérelt homokozó

OPSWAT gépi tanulási modelleket használ a rosszindulatú szoftverekre utaló minták és viselkedésminták észlelésére, még akkor is, ha a hagyományos jelzések kudarcot vallanak. Ez különösen hatékony a még nem katalogizált nulladik napi fenyegetések azonosításában. A mesterséges intelligencia támogatja a viselkedésformáknak a fenyegető szereplők profiljához való hozzárendelését is, így a technikai mutatókat kontextusba helyezi.

Megközelítések az automatizált Threat Intelligence homokozó dobozolással

A szervezetek többféleképpen is telepíthetik a homokozót: felhőalapú, végpont-integrált vagy hibrid modellekkel. OPSWAT támogatja a rugalmas telepítést, lehetővé téve a különböző megfelelési igényekkel rendelkező ágazatokban történő felhasználást.

Cloud vs. Endpoint homokelhárítás

A Cloud sandboxok skálázhatóak és könnyen kezelhetőek, de késleltetést okozhatnak. A Endpoint sandboxok azonnali választ és helyi elszigetelést kínálnak, de nagyobb erőforrás-kiosztást igényelnek. A megfelelő megközelítés a szervezet infrastruktúrájától és fenyegetettségi modelljétől függ.

Sandbox automatizálási és Threat Intelligence platformok

Az OPSWATsandboxa szorosan integrálódik a SIEM, SOAR és EDR platformokkal. Ez lehetővé teszi az automatizált visszacsatolási hurkokat, ahol a riasztások a homokozó robbantását indítják el, és az eredmények visszajeleznek a válaszadási munkafolyamatokba. Ez a fajta homokozós biztonsági automatizálás biztosítja az időben történő fellépést a fejlődő fenyegetésekkel szemben.

A Sandbox Threat Intelligence előnyei és kihívásai

A Threat Intelligence eszközök előnyei

A sandbox-alapú fenyegetés-alapú automatizálás előnyei egyértelműek: valós idejű észlelés, csökkentett kézi munkaterhelés és gyorsabb válaszidő. A tényleges viselkedés megfigyelésével a szervezetek olyan fenyegetéseket is észlelhetnek, amelyek kikerülik a hagyományos védelmet. Emellett a fenyegetések láthatósága és osztályozása is drámaian javul.

Sandbox megkerülése és korlátozások

A fejlett rosszindulatú szoftverek homokdoboz-kikerülési technikákat alkalmazhatnak, például virtuális környezetek keresésére vagy a végrehajtás késleltetésére. Bár egyetlen rendszer sem tökéletes, OPSWAT fejlett emulációs és kijátszás elleni taktikákkal enyhíti ezeket a korlátokat. Az emberi felügyelet továbbra is elengedhetetlen az eredmények validálásához és a kontextus biztosításához.

Automatizált malware sandboxing vs. párhuzamos koncepciók

Automatizált rosszindulatú programok elemzése vs. Sandbox automatizálás

Az automatizált rosszindulatú programok elemzése gyakran statikus technikákra - a kód szétszerelésére és a karakterláncok vizsgálatára - támaszkodik. Bár hasznosak, nem veszik észre a futásidejű viselkedést. A Sandbox automatizálás mélyebb betekintést nyújt a valós idejű műveletek rögzítésével, különösen, ha viselkedéses észleléssel és IOC-kivonással párosul.

Sandbox automatizálási és Threat Intelligence platformok

A hagyományos fenyegetéselhárító platformok külső fenyegetésekből származó adatokat használnak fel, és különböző érzékelőkből származó adatokat korrelálnak. Ha ezeket a platformokat homokozó automatizálással bővítik, akkor ezek a platformok első kézből származó viselkedési adatokhoz jutnak hozzá, így a korrelációk pontosabbá és kontextusgazdagabbá válnak.

A legfontosabb jellemzők, amelyeket a Threat Intelligence Sandboxing megoldásokban keresni kell

Integrációs és automatizálási képességek

Keresse a SIEM, SOAR és TIP rendszerekkel való API integrációt támogató sandbox megoldásokat. Az automatizálásnak magában kell foglalnia a fájlok detonálását, az IOC-kivonást és a jelentéskészítést. OPSWAT teljes REST API , ATT&CK technika leképezést és a szereplők attribúcióját biztosítja, így átfogó fenyegetés-felderítési automatizálási platformként működik.

Az elszigeteltségtől a cselekvésig

Az OPSWAThomokozó alapú automatizálása az új rosszindulatú programtörzsek észlelésétől kezdve a globális fenyegetésekkel kapcsolatos információk gazdagításáig kritikus eleme a modern kiberbiztonságnak. A reaktívról a proaktív védelemre való áttérést jelenti, és a biztonsági csapatoknak olyan eszközöket biztosít, amelyekkel gyorsabban és okosabban reagálhatnak.

Ha többet szeretne megtudni arról, hogy az OPSWAT MetaDefender Sandbox™ hogyan erősítheti meg a fenyegetések észlelési és reagálási képességeit, látogasson el weboldalunkra.

GYIK

K: Mi az a sandboxing?

V: A sandboxing egy olyan technika, amelyet arra használnak, hogy gyanús fájlokat vagy kódot futtassanak egy elszigetelt környezetben, hogy biztonságosan megfigyelhessék a viselkedést anélkül, hogy a termelési rendszereket kockáztatnák.

K: Mi az a rosszindulatú szoftverek elemzésére szolgáló homokozó?

V: A rosszindulatú szoftverek elemzésére szolgáló homokozó egy biztonságos virtuális tér, amelyet potenciálisan rosszindulatú fájlok futtatására és elemzésére használnak a fenyegetések viselkedésen alapuló felismerése érdekében.

K: Mit jelent a fenyegetés-felderítés automatizálása?

V: A fenyegetés-felderítés automatizálása a fenyegetésekkel kapcsolatos adatok gyűjtésének, elemzésének és alkalmazásának folyamata automatizált eszközök és platformok segítségével a felderítés és a válaszadás felgyorsítása érdekében.

K: Mik azok a sandbox környezetek?

V: A Sandbox környezetek olyan szimulált operációs rendszerek, amelyeket gyanús kód biztonságos futtatására használnak a rosszindulatú viselkedés elemzése és felderítése céljából.

K: Mi az a sandboxing a mesterséges intelligenciában?

V: Az AI-alapú kiberbiztonságban a sandboxing lehetővé teszi az automatizált rendszerek számára, hogy megfigyeljék a rosszindulatú programok viselkedését és észleljék az anomáliákat, gyakran a gépi tanulás segítségével.

K: Mi az a homokozó dobozolás a SOC-ban?

V: Egy biztonsági műveleti központban (SOC) a homokdobozolás a gyanús fájlok felrobbantásának és elemzésének automatizálásával segít a riasztások kezelésének és kivizsgálásának egyszerűsítésében.