Az e-mail továbbra is a szervezetek elleni kibertámadások központi fókuszpontja. OPSWAT, a kritikus infrastruktúrák kibervédelmére szakosodott vállalat a zéró bizalomra épülő technológiákon alapuló kiberbiztonsági platformot fejlesztett ki. Itay Glick, az OPSWAT, a termékekért felelős alelnöke elmagyarázza, hogyan védik a szervezeti hálózatokat, az ipari vezérlési szinteket és a felhőcsatlakozást.

Az elmúlt 20 év kibertámadásait vizsgálva egyértelmű kép rajzolódik ki: az e-mail a szervezetek megtámadásának fő digitális csatornája. A kibertámadások többsége adathalászkísérletekből ered, gyakran kihasználva azt a tényt, hogy ez egy jól hozzáférhető út a szervezetbe. Egy adott személyt megcélozni egyszerű, hiszen csak az e-mail címét kell ismerni, aztán már csak meg kell téveszteni őket jól elrejtett adathalász linkekkel, amelyek célja a kritikus bejelentkezési adatok ellopása.

"Végtelen számú támadási lehetőség van, amelyek közül sokat nem észlel a vírusirtó szoftver. Még a gépi tanuláson alapuló vírusirtó motorok is alacsony pontosságúak. A kibervédelmi szoftverek fejlesztői számára nehézséget jelent lépést tartani az évente több mint 100 millió rosszindulatú programmal."

"A támadók tisztában vannak a hatékony e-mail biztonság fenntartásának kihívásaival, és teljes mértékben kihasználják a helyzetet" - mondja Itay Glick, az OPSWAT, a kritikus infrastruktúrák kibervédelmére szakosodott cég termékért felelős alelnöke.

"Még ha egy vírust észlelnek is, a fenyegető szereplők gyorsan alkalmazkodnak, és kisebb kódmódosításokkal új variációkat hoznak létre, hogy új, felderíthetetlen verziót hozzanak létre. A vírusirtó motorok ismert szignatúrák alapján működnek, így a kód módosítása a konkrét szignatúrát irrelevánssá teszi, és a fenyegetés észrevétlen marad.

Ily módon lehetővé válik a szervezetbe való beszivárgás, és az e-mail közvetlen belépési pontként szolgál a végpontra, és a fenyegetést egyenesen a felhasználó számítógépére juttatja."

Egy fejlett Email Security megoldás

Ez a helyzet világszerte nagyban aggasztja a kiberbiztonsági iparágat, és ez az egyik oka annak, hogy az OPSWAT az e-mail biztonsági megoldásokra összpontosít 2024-ben. A vezető e-mail védelmi szolgáltatók által támasztott meglévő verseny ellenére az OPSWAT stratégiai előnnyel rendelkezik, mivel 20 éves sikeres tapasztalattal rendelkezik a kritikus infrastruktúrák innovatív és díjnyertes technológiákkal történő védelmében.

"A hagyományos e-mail biztonsági szolgáltatók fejlesztései ellenére a megnyitott e-mailek 77%-a még mindig megkerüli a védelmi megoldásokat" - jegyzi meg Glick. "Az egyes vagy kevés vírusirtó motorok nem képesek hatékonyan észlelni az egyre fejlődő adathalász- vagy rosszindulatú szoftveres kísérleteket, mert vagy nem elég magas a felismerési arányuk ahhoz, hogy átfogóak legyenek, vagy nem elég érzékenyek az újszerűbb támadási módszerekre."

Hogyan blokkolja az OPSWAT az ilyen támadásokat?

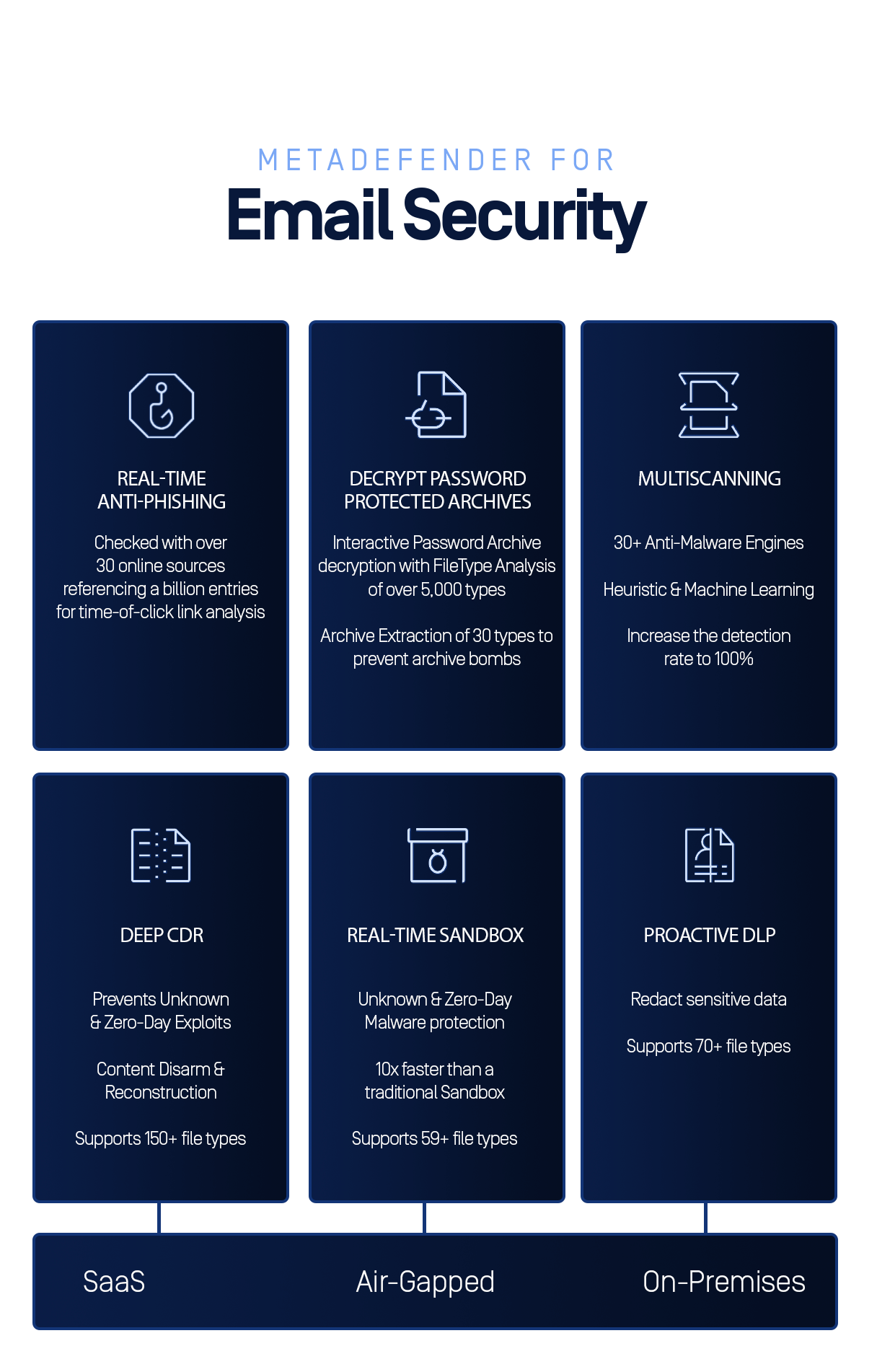

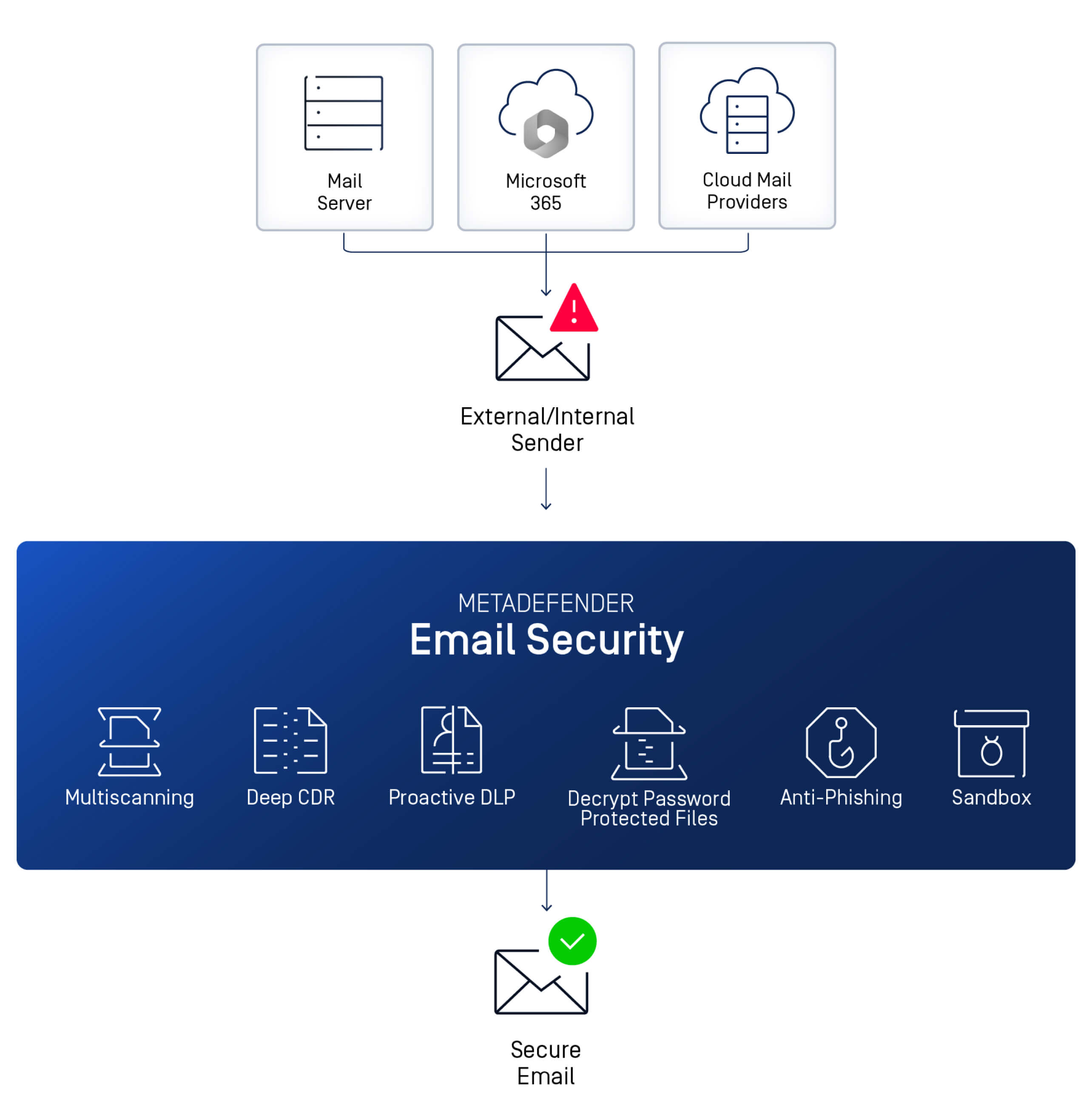

"Zéró bizalmatlansági megközelítést alkalmazunk, és minden egyes e-mail részletes elemzését elvégezzük, hogy még azelőtt felismerjük a fenyegetést, mielőtt az elérné a célpontját. Kifejlesztettünk egy Deep CDR™ (Content Disarm and Reconstruction) nevű technológiát, amely az ismeretlen e-mail támadásokat is blokkolja. Ez a Multiscanning technológiával párosul, amely több mint 30 rosszindulatú szoftverek elleni motort használ."

A vállalat által kifejlesztett más eszközökhöz hasonlóan az iparágban nincs megfelelője. Sok gyártó fejleszt biztonsági termékeket, de a többség egy vagy két típust hoz létre. az OPSWAT egy olyan teljes platformmal rendelkezik, amely mindent képes biztosítani, amire szükség van, és az integráció révén megfelel a szükséges kompatibilitásnak - ami kritikus kérdés a kritikus infrastruktúrákat biztosító szervezetek számára.

"Rendszerünk helyben vagy a felhőben telepíthető, a bejövő és kimenő e-maileket belső vagy külső környezetben egyaránt vizsgálja, és több eljárást hajt végre rajtuk: ellenőrzi az URL-t, a feladó címét, és valós idejű kattintásellenőrzést végez, ha gyanús linkről van szó.

A különböző vírusirtó motorok segítségével az e-mail minden egyes elemét megvizsgálják, beleértve a szövegtestet is - egy olyan területet, amelyről ritkábban gyanakodnak, de még mindig rejtegethet fenyegetéseket. Ha nem talál fenyegetést, a rendszer elvégzi a Deep CDR folyamatot és ezzel párhuzamosan a Real-Time Sandbox folyamatot, amely lefuttatja a fájlt, és ellenőrzi, hogy nem talál-e valami gyanúsat, például a lemezhez vagy a hálózathoz való hozzáférés paramétereit.

Az e-mail üzenetben mindent megvizsgálnak. Nem csak a csatolt fájlokat és a szövegtestet, hanem több mint 150 különböző fájltípust. A legtöbb felhasználó nem is tudja, hogy ennyi létezik, vagy hogy ezek egyáltalán fájlok. A találkozómeghívó például olyan fájltípus, amelyet szintén ellenőrizni kell. Ezeket a fájlokat gyorsan átvizsgálják, mielőtt a felhasználó postaládájába kerülnének - csak azután érkeznek meg, hogy megerősítették, hogy fertőtlenítettek."

Minden e-mail melléklet ellenőrzése

OPSWAT 2002-ben alakult az Egyesült Államokban azzal a céllal, hogy közös nyelvet hozzon létre a végfelhasználók munkaállomásán futó különböző biztonsági megoldások között. Az első kiberbiztonsági megoldásuk a Multiscanning technológia volt, amely a mai napig minden termékük szerves részét képezi. A terjeszkedés részeként a vállalat izraeli fióktelepet is létrehozott, kezdetben egy kis irodát Herzliyában, most pedig egy új, tágas irodát Petah Tikvahban.

Glick elmondja, hogy az új iroda fő jellemzője a kiberlabor, ahol megtekintheti, hogy az OPSWAT kiberbiztonsági megoldásai hogyan zárják be a szervezeti hálózatok, az ipari vezérlőhálózatok, az IT hálózatok és a felhőcsatlakozás biztonsági réseit, minden rendszerben, amely az útjába kerül.

A kiberlabor egy interaktív központ, amely az operatív technológia (OT) és az információs technológia (IT) adatáramlásának feltérképezésére szolgál. A vállalat kijelenti, hogy technológiai megoldásait a modern kiberproblémáknak szenteli.

"A laboratórium az OPSWAT megoldásokat mutatja be, bemutatva egyedülálló képességünket a nulladik napi támadások elleni biztonsági rések azonosítására, elemzésére és megszüntetésére, betekintést nyújtva a potenciális fenyegetésekre adott konkrét válaszokba" - magyarázza Glick.

"A cél az, hogy termékeinket interaktív módon mutassuk be, amely minden szinten szimulál egy élő támadási forgatókönyvet. Ez lehetővé teszi a kritikus infrastruktúrával foglalkozó szervezetek számára, hogy egy integrált és felhasználóbarát kibervédelmi platformon keresztül könnyen megtekinthessék valamennyi megoldásunkat működés közben. A kritikus infrastruktúrák 16 kategóriát határoznak meg, köztük a közlekedési, banki, kormányzati intézményeket és biztonsági ügynökségeket".

Mennyire gyakori ma a kiberbiztonság terén a zéró bizalmatlansági megközelítés alkalmazása?

"Az egész információbiztonsági világ a zéró bizalom modellje felé mozdul el, és a szervezeti normák is átveszik, még a végpontok esetében is. Az utóbbi időben ezt a megközelítést az e-mail biztonság világa is felismerte, és egyre inkább elterjedt az a felfogás, hogy minden érkező fájlt ellenőrizni kell, és nem szabad megbízni benne.

Az e-mail üzenet minden elemét, a szöveges szövegtől a csatolt fájlokig, alaposan meg kell vizsgálni - egy sor előírt folyamaton keresztül -, és csak ezután, ha minden tiszta, adják át a végfelhasználónak. A zéró bizalom megközelítés elfogadása jelentősen javíthatja a szervezet biztonsági helyzetét.

Például a titkosított fájlokat hagyományosan nem vizsgálták. Manapság már ezeket sem bízzák meg, hanem szkennelik. Ezek után joggal feltételezhető, hogy a szervezetet elhagyó e-mailek tiszták. De mi van akkor, ha felesleges személyes információkat tartalmaznak? Vagy ha a felhasználó véletlenül vírust küld? Tehát ebben az esetben is létezik már a zéró bizalmi megközelítés.

A támadások összetettségén túl a támadások sokfélesége is növekszik, és sokan közülük különböző kifinomult formákba bújhatnak, hogy a hagyományos biztonsági mechanizmusok ne észlelhessék őket. Az utóbbi időben számos támadás történt QR-kódok felhasználásával. Ha egy felhasználó beolvas egyet a telefonjával, könnyen beléphet egy adathalász webhelyre. A felhasználót megkérhetik, hogy adja meg jelszavát, amely aztán eljut a támadóhoz.

Vannak jól ismert rosszindulatú programok, amelyek könnyen azonosíthatók és futtathatók a végpontokon, de vannak szunnyadó programok is. Ezek a végponton ülnek anélkül, hogy kárt okoznának, esetleg információkat gyűjtenek, és a futó folyamatok révén nem észlelhetők. Jól elrejtik magukat, és a megfelelő pillanatra várnak, hogy aktiválódjanak.

Például, ha a támadók nagyszámú ilyen fenyegetést terjesztenek a szervezeten belül, mindegyiket egy adott időpontban történő aktiválásra beállítva - addig az időpontig nem lesznek azonosítva, és amikor az elérkezik, egyszerre fognak működni, és megzavarhatják a célzott szervezetet."

A belső e-mail biztonság maximalizálása

Az ehhez hasonló kiberkihívások arra késztetik a szervezeteket, hogy változtassanak a biztonsággal kapcsolatos megközelítésükön, mindenki aszerint, hogy mi a biztonságosabb megközelítés és megoldás. Sok szervezet tevékenységének nagy részét áthelyezi a felhőbe, ahol az alkalmazásokat a szolgáltató biztonsága védi.

A szervezetek 85%-a jelenleg Microsoft 365 e-mail biztonsági csomagokat használ - E1/E3/E5. Más szervezetek a helyi védelmet választják, mivel úgy gondolják, hogy így jobban védekezhetnek az e-mailben érkező támadások ellen. "Az e-mail biztonsággal kapcsolatos kihívásoktól, vagy az adott magatartást megkövetelő előírásoktól érintett szervezetek inkább a helyi e-mail biztonságot választják" - magyarázza Glick.

"Külön hálózatot akarnak, átfogó e-mail biztonsági intézkedésekkel. Ez az OPSWAT előnye, mivel számos rosszindulatú programok elleni motorunk a felhőben működik, és meghatározza, hogy az e-mailben csatolt fájl rosszindulatú-e vagy sem. Ezért olyan megoldást építettünk, amely képes a felhőtől elválasztva működni, és egy sor lehetőséget biztosít a belső e-mail biztonság megteremtéséhez, amely minden védelmi protokollt magában foglal, kompromisszumok nélkül.

Még a biztonságtudatosabb szervezetek is áttelepíthetik az e-maileket vagy a Microsoft 365 felhőre költözhetnek, és a védelmet könnyedén átállíthatjuk a helyi felhőre."

Hogyan kezelje a postafiókokban továbbra is fenyegetést jelentő alvó rosszindulatú szoftvereket?

"Az ilyen rosszindulatú szoftverek azonosításának és semlegesítésének ideális módja a Deep CDR megoldás használata. Ha például a támadás egy Word-dokumentumba van beágyazva, a megoldás létrehoz egy biztonságos másolatot a dokumentum megnyitásához további komponensek nélkül. Csak a szöveget és a képeket veszi ki a dokumentumból, és lényegében a semmiből építi újra.

A második szakaszban a fájl az Adaptive Sandbox kerül, és a rosszindulatú viselkedés szempontjából alaposabban ellenőrzik a rosszindulatú programok legszélesebb körének megfelelően. Ha összehasonlítjuk a Sandbox képességeinket az e-mail biztonsági piac más szereplőivel, azt látjuk, hogy mi vagyunk az élen.

OPSWAT jelenleg több ezer ügyféllel rendelkezik, többségük nagyvállalatok és intézmények, amelyek olyan kritikus területekkel foglalkoznak, mint az energia, a biztonság és a kormányzat."

Biztonsági hiányosságok feltárása e-mail kockázatértékeléssel

Létfontosságú, hogy átfogó képet kapjon a szervezet meglévő e-mail biztonsági helyzetéről az adathalászat, a rosszindulatú programok vagy a védelmet megkerülő exploitok feltárásával.

OPSWAT az e-mail biztonsági keretrendszer biztonsági hiányosságainak azonosítására szolgáló, megvalósítható e-mail kockázatértékelést nyújt. Értékes betekintést nyerhet a legmodernebb e-mail biztonsági technológiával, amely:

- Találja meg az adathalász kísérleteket a Real-Time Anti-Phishing 99,98%-os felismerési arányával.

- A rosszindulatú szoftverek azonosítása a Multiscanning oldalon, több mint 30 rosszindulatú szoftverek elleni programmal, 99,20%-os felismerési arányt biztosítva.

- Fedezze fel az ismeretlen rosszindulatú szoftvereket egy valós idejű Sandbox, 10-szer gyorsabban, mint egy hagyományos homokozó.

- A fájlalapú exploitok felderítése a Deep CDR segítségével, amely több mint 150 fájltípust támogat.

A jelenlegi e-mail biztonsági intézkedések modern fenyegetésekkel szembeni értékelésével hatékony intézkedéseket tehet a biztonsági helyzet megerősítése érdekében.