OPSWAT elkötelezettsége a kiberbiztonság fejlesztése iránt globális színpadra lép, amikor két vezető fenyegetés-felderítő elemzőnk, Daniel Ruiz A és Győrffi Roland a MetaDefender Sandbox csapatából úttörő kutatásokat mutat be a HackBCN-en és a BSides Budapesten.

Kövesse az Európán át vezető útjukat, amely rávilágít az elkötelezettségre, amely magában foglalja a szigorú reverse engineeringet, a lenyűgöző technikai történetmesélést és a kiberbiztonsági közösséggel folytatott mélyreható beszélgetéseket.

Ismerje meg az előadókat

Daniel Ruiz A

Daniel Spanyolországból dolgozik, és rosszindulatú szoftverelemző, akinek szenvedélye a reverse engineering és az elkötelezett fenyegetéskutatás. Korábbi fenyegetéskutatásai során olyan támadókat fedezett fel, amelyek más támadókat zsákmányolnak - igen, támadók, akik más támadókat vesznek célba.

Győrffi Roland

A Magyarországról származó Roland a csapat másik erőssége, aki a játékfejlesztői hátterét a professzionális malware reverse engineeringgel ötvözi. Roland arra összpontosít, hogy a kifinomult rosszindulatú szoftverek hogyan rejtőznek el a legális szoftvercsomagokban - különösen az MSI telepítők esetében.

Érkezés, első benyomások és konferenciát megelőző kapcsolatok

Május 16. - HackBCN, Barcelona

Dani a nyüzsgő Barcelonába érkezett a HackBCN-re - egy alulról szerveződő konferenciára, amelyet egy nyüzsgő moziban tartanak. Ez több volt, mint egy helyszín, ez egy olyan tér volt, amely fiatalos energiától és élvonalbeli vitáktól pezsgett. Daniel kapcsolatai itt mélyre nyúltak - olyan ismert kártevőprogram-kutatókkal osztotta meg meglátásait, mint Sergi Álvarez (a Radare2 szerzője) és Marc Rivero (Kaspersky).

Május 21 - BSides BUD, Budapest

Roland és Dani a budapesti fellépésük kezdetén részt vettek egy meghívásos előkonferencián. A Cyber Islandsben, az IVSZ és a Hacktivity által átalakított egyedülálló helyszínen megrendezett este értékes kapcsolatokat alakított ki a kiberbiztonsági előadók és szakemberek között. Ez az összejövetel elősegítette az előadók és a kiberbiztonsági szakértők közötti kapcsolatépítést, magával ragadó vetélkedőkkel és helyi frissítőkkel, ami együttműködésre ösztönző hangulatot teremtett a konferencia fő előadásai előtt.

Hacking the Spotlight: Technikai előadások, amelyek keményen ütnek

Roland's Talk: Az extrakción túl - Rosszindulatú MSI-fájlok elemzése

A BSides Budapesten Roland a Microsoft Installer (MSI) fájlokban rejlő megtévesztő lehetőségeket mutatta be a közönségnek. Az msiparse nevű nyílt forráskódú eszközével bemutatta, hogy a rosszindulatú programok szerzői hogyan ágyazzák be a hasznos terheket és szkripteket mélyen a telepítőfájlokba - megkerülve a hagyományos védelmi eszközöket. Valós mintákat és gyakorlati elemzési technikákat mutatott be, és a résztvevőknek mind betekintést, mind eszközöket adott.

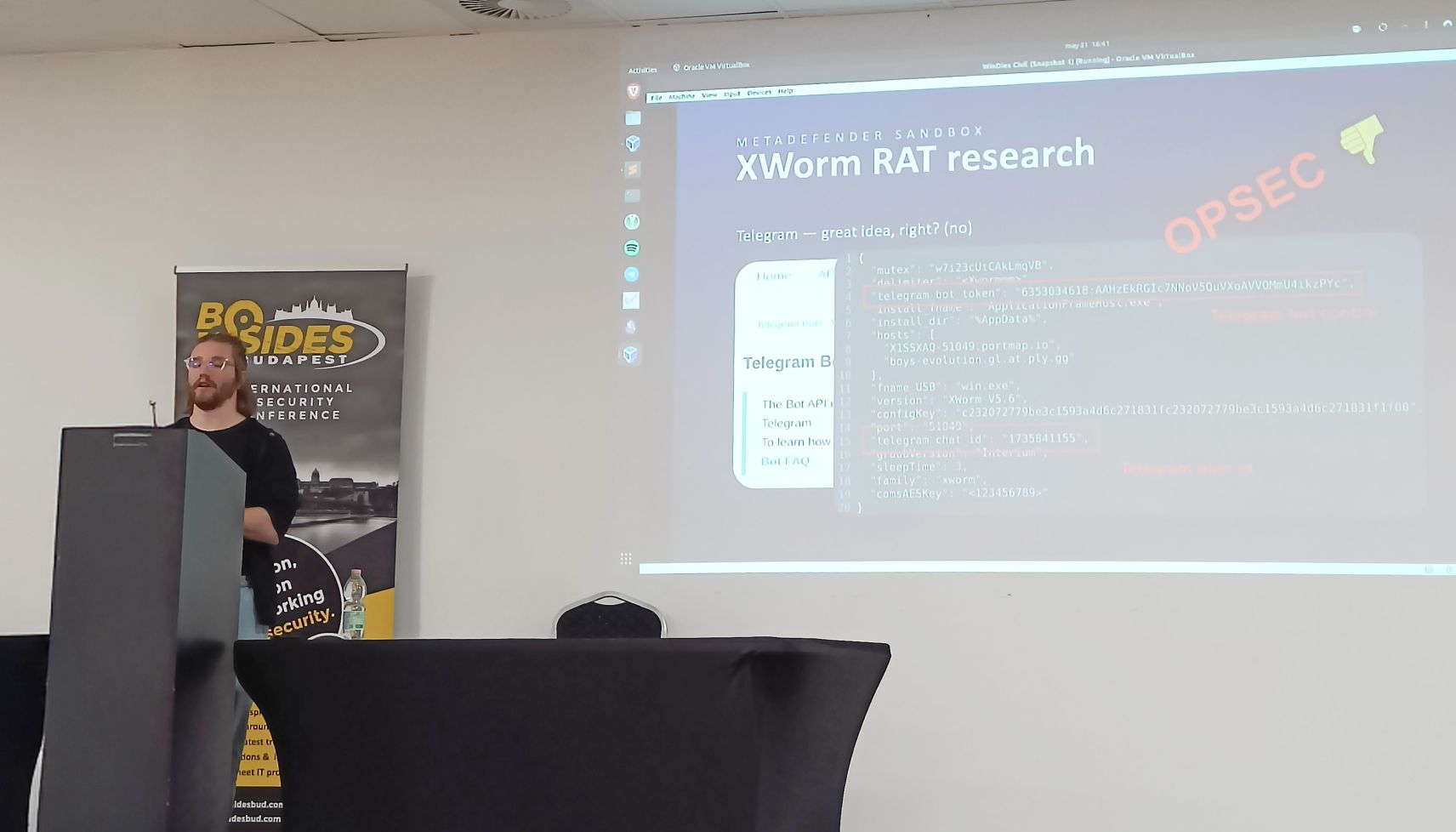

Daniel beszélgetése: Daniel Daniel: A támadók támadójának leleplezése

Mind Barcelonában, mind Budapesten Daniel felfedett egy vad történetet a rosszindulatú programok alvilágából: hogyan fertőzték meg az XWorm rosszindulatú programot terjesztő fenyegető szereplőket egy Millenium RAT-ot tartalmazó, trójaiakkal fertőzött építőprogrammal. Egy eset, amikor a ragadozók az OPSEC hibái miatt zsákmánnyá válnak. Az előadás végigkövette a nyomozás útját az underground fórumoktól a Telegram C2 szerverekig - több száz fertőzött fenyegető szereplő leleplezésével.

A kulisszák mögött: Megjegyzések a terepről

Ez nem a marketingről vagy a termékeink népszerűsítéséről szólt, hanem a tudásmegosztásról. Az a tény, hogy kapcsolatba kerülhettünk a kollégákkal, ötleteket cserélhettünk, és történeteket cserélhettünk ételek és késő esti beszélgetések közben, ugyanolyan értékes volt, mint maguk az előadások. Kiváltság volt ilyen nagyszerű szakemberekkel találkozni.

Daniel Ruiz ASenior Malware Analyst az OPSWAT - MetaDefender Sandbox csapat

Az ilyen konferenciák nem csak színpadok. Hanem agytrösztök is, ahol a legfrissebb fenyegetésekkel kapcsolatos információkat tárják fel. A folyosói beszélgetésekből ugyanannyit tanulhatsz, mint a diákból.

Győrffi RolandRosszindulatú szoftverek elemzője az OPSWAT - MetaDefender Sandbox csapat

A konferenciát követő kerekasztal-beszélgetés volt az egyik legfontosabb esemény, ahol Roland és Daniel leült az előadókkal és a magyar kormány kiberbiztonsági tisztviselőjével, hogy megvitassák a nemzeti fenyegetésekkel kapcsolatos trendeket és a határokon átnyúló együttműködést.

Utazási pillanatok és konferencia klipek

A magyarországi vonatozástól a spanyolországi neonfényes előadótermekig, az útjuk tele volt nagyszerű pillanatokkal. A kedvenc pillanatképek közé tartoznak:

BSidesBUD Panel Highlights megbízható iparági hangokkal

Roland végigsétáltatja a résztvevőket a rosszindulatú kódokon az előadás közepén (igen, élő demókkal!)

Malware Masters & Peers: CTF Showdown a BSidesBUD-on

A malware-től a fémig: Fenyegetéselemzőink a valós világ zárfeltörésével foglalkoznak.

Végső reflexiók

Ezek az utazások nem csak beszédes fellépések voltak - ezek az OPSWATlátásmódjának a gyakorlatban történő megvalósulását bizonyították. Az eredeti rosszindulatú szoftverekkel kapcsolatos kutatások megosztása, a kollégáktól való tanulás és a műszaki szakértők hangjának erősítése az, ami előreviszi az iparágat.

Egy szó, ami mindkét elemző számára összefoglalta az egészet? "Kutatás."

Mert végső soron ez az, ami a kiberbiztonsági innovációt, a közösséget és a védelmet táplálja.