Egy 12 éves távoli hozzáférési trójai (RAT), amely először 2008-ban bukkant fel a mélyből, most előbújt rejtekhelyéről, hogy 2020-ban egy új vírustörzset terjesszen.

A malware-ről

Története során a "Taidoor" néven ismert vírus különböző törzsei elsősorban kormányzati szerveket céloztak meg, de az évek során áldozataik köre kiterjedt az agytrösztökre, a pénzügyi szektorra, a távközlésre és a gyártókra is.

Az FBI augusztus 3-án figyelmeztetést és rosszindulatú szoftverek elemzési jelentését (MAR) adta ki, hogy figyelmeztesse a szervezeteket, és remélhetőleg csökkentse a Taidoornak való kitettséget, amely véleménye szerint egy kínai állam által támogatott fenyegetés - ami önmagában is aggodalomra ad okot. Az államilag támogatott hackerek olyanok, akiket a kormányuk szankcionál és/vagy alkalmaz, és gyakran rivális országokat vesznek célba, hogy belső ismereteket szerezzenek a védelmi rendszerekről, érzékeny információkról és szellemi tulajdonról - és hogy megzavarják a kormányzati műveleteket.

Állami támogatás = Egy erő, amivel számolni kell

Az államilag támogatott támadások gyakran sokkal nagyobb fenyegetést jelentenek, mint egy átlagos vírus.

- Pontosan célzottan: Ezeket a támadásokat gyakran spear-phishing segítségével hajtják végre, amelynek során egy adott személyt alaposan felkutatnak, és egy nagy értékű szervezetet céloznak meg, mint fő célpontot. A Spear-phishing e-maileket ügyesen úgy állítják össze a célszemély felé, hogy azok hitelesnek tűnjenek, olyannyira, hogy még egy gyakorlott szem sem veszi észre a támadást. Ez azt jelenti, hogy az egyén sokkal nagyobb valószínűséggel tölti le a spear-phishing támadásból származó rosszindulatú e-mail mellékleteket, utat nyitva az azt követő rosszindulatú szoftvereknek.

- Jól elrejtik a személyazonosságukat: Az államilag támogatott hackerek igyekeznek névtelenek maradni - gyakran úgy érik el, hogy egy másik rossz szereplő álcája alatt tevékenykednek, vagy több különböző országon keresztül vezetik át az információkat, hogy elfedjék a származási országot -, így a nyomozóknak nehéz dolguk van az eredetük visszavezetésével és a valódi céljuk meghatározásával; ha nem tudják, ki vagy mi támad, sokkal nehezebbé válik a védelem kialakítása.

- Jól elkerülik a felderítést: Az államilag támogatott kibertámadások egyik jellemzője - és ez teszi őket még veszélyesebbé -, hogy a hátsó ajtós behatolás után hosszú távon a célhálózaton maradnak. Ha egyszer már bejutottak, a támadók nyugodtan gyűjthetnek és szivárogtathatnak ki érzékeny információkat, és megismerhetik a szervezet mintáit és szokásait, miközben mindezt a meglévő biztonsági rendszerek radarja alatt teszik - amelyek közül sok egyszerűen nem alkalmas az ilyen kifinomult támadások észlelésére vagy megelőzésére.

Az államilag támogatott támadások mindenekelőtt a mögöttük álló erőforrások miatt állnak a többiek fölé.

Vegyük a következő két forgatókönyvet:

Első forgatókönyv: Egy könnyen felismerhető, részben a sötét webről letöltött zsarolóvírus, amelyet egy ukrajnai raktárban lévő magányos üzemeltető küldött adathalász e-mailekkel, konkrét célpont nélkül.

Második forgatókönyv: Egy RAT, amelyet egy jól felszerelt, hírszerzési információkhoz és korlátlan erőforrásokhoz hozzáférő ügynökség hozott létre és finomított évek alatt, és amelyet kifejezetten egy célszervezet egy magasan kutatott személye számára terveztek.

Az egyik ellen védekezni messze nem ugyanaz, mint a másik ellen. Ez különösen fontos a világban jelenleg uralkodó bizonytalanság és nyugtalanság idején, a Covid-19 világjárvány és a közelgő amerikai választások közepette - a kormányok által szentesített támadások valószínűleg nem fognak a közeljövőben csökkenni.

Rosszindulatú programok lebontása: RAT: A RAT feldarabolása

A Taidoor vélhetően egy ilyen államilag támogatott vírus. Hogyan működik?

RAT-ként arra törekszik, hogy hátsó ajtón keresztül bejusson egy eszközre, ahol aztán távoli hozzáférést adhat az üzemeltetőinek, hogy fájlokat másoljanak, parancsokat hajtsanak végre és észrevétlenül megfigyeljék a célpontot. A többihez hasonlóan a Taidoor ezen törzse is jellemzően azzal kezdődik, hogy az egyén egy spear-phishing e-mail mellékletének megnyitására kap ösztönzést. A megnyitás után egy csalidokumentum elhiteti az illetővel, hogy semmi baj nincs; eközben a rosszindulatú tartalom megkezdi működését a végponton.

Az amerikai Cybersecurity and Infrastructure Security Agency (CISA) által kiadott Malware Analysis Report szerint négy fájlt azonosítottak Taidoor-ként: kettőt 32 bites és kettőt 64 bites Windows platformon:

1. ml.dll - 32 bites betöltőprogram

2. rasautoex.dll - 64 bites betöltőprogram

3. és 4. svchost.dll - a Taidoor RAT fájlok, egy-egy a Windows minden egyes verziójához.

Mindkét Windows operációs rendszer esetében a két fájl közül az első egy dinamikus linkkönyvtár (DLL). A dinamikus linkkönyvtár több kis programot, eljárást és kódot tartalmaz, amelyeket egyszerre több nagyobb program is használhat. A DLL fájlok segítenek a számítógép memóriájának kímélésében, mivel az információk megosztásra kerülnek a programok között.

A CISA Malware Analysis Report szerint a Windows 32 bites betöltője, az ml.dll, és a 64 bites betöltője, a rasautoex.dll, szolgáltatásként indul a megfelelő platformokon. Innen keresik a futó könyvtárban a második fájlt: svchost.dll - a Taidoor RAT-ot.

A RAT ezután beolvasódik a számítógép memóriájába, és a betöltőfájlok visszafejtik, ahol a "Start" funkciót végrehajtják, és a trójai munkához lát, távoli hozzáférést biztosítva a támadást végrehajtók számára.

Védelmi vonal 1: OPSWAT MetaDefender Cloud

Hogyan lehet kiirtani egy ilyen RAT-ot? Vagy még jobb: megelőzni a fertőzést. A mi válaszunk egy kétrétegű védelmi rendszer alkalmazása!

Egy vírus természetesen vírusirtót igényel. A Taidoor kifinomult jellege miatt azonban - és mivel valószínűsíthető, hogy egy jól felszerelt ügynökség és rengeteg erőforrás áll mögötte - nagy kockázatot jelent, ha egyetlen, végponti vírusirtó megoldásra hagyatkozunk egy ilyen támadás észlelése és megelőzése terén.

Kiberbiztonsági szakértőink tudják ezt, ezért olyan megoldást dolgoztunk ki, amely a lehető legkisebbre csökkenti a kockázatot.

Ez a megoldás MetaDefender Cloud, amely számos fejlett technika alkalmazásával biztosítja a fenyegetések felderítését és megelőzését.

Egyidejű szkennelés

Az egyik ilyen technika, az úgynevezett 'Multiscanning' több mint 30 rosszindulatú szoftver elleni motor használatát alkalmazza, hogy heurisztika, aláírás-illesztés és gépi tanulási technológia segítségével keressen ismert és ismeretlen fenyegetéseket. A sok vírusirtó motor használata számos előnnyel jár:

- Magasabb észlelési arány: A vírusirtó motorok mind különböző technikákat használnak, és különböző területekre specializálódnak a rosszindulatú programok felderítése során. A statisztikák azt mutatják, hogy minél több vírusirtó motort használnak, annál magasabb a felismerési arány. A több mint 30 vírusirtó motor használata azt jelenti, hogy MetaDefender Cloud több mint 99%-os felismerési arányt tudhat magáénak.

- Minimális expozíciós idők: Az egyetlen végponti megoldásra való támaszkodás hosszabb kitettségi időt jelenthet, ha az említett megoldás nem észleli az új fenyegetéseket olyan gyorsan, mint mások. Több vírusirtó motor használata azt jelenti, hogy a lehető legkisebbre csökken annak az esélye, hogy egy új fenyegetés megjelenésekor nem leszünk kitéve a veszélynek.

- Megszűnnek az egyetlen szállító használatának korlátai: Minden rosszindulatú szoftver elleni megoldásnak vannak erősségei és gyengeségei. A több mint 30 kártevőirtó motor használata azt jelenti, hogy az egyik korlátozásait a másik fedezi. Ugyanez az elv érvényes, ha egy megoldás földrajzi vagy üzleti korlátok miatt nem működhet; biztos lehet benne, hogy a több mint 30 megoldás közül egy másik le fogja fedni ezt a bázist.

MetaDefender Cloud vs. Taidoor RAT

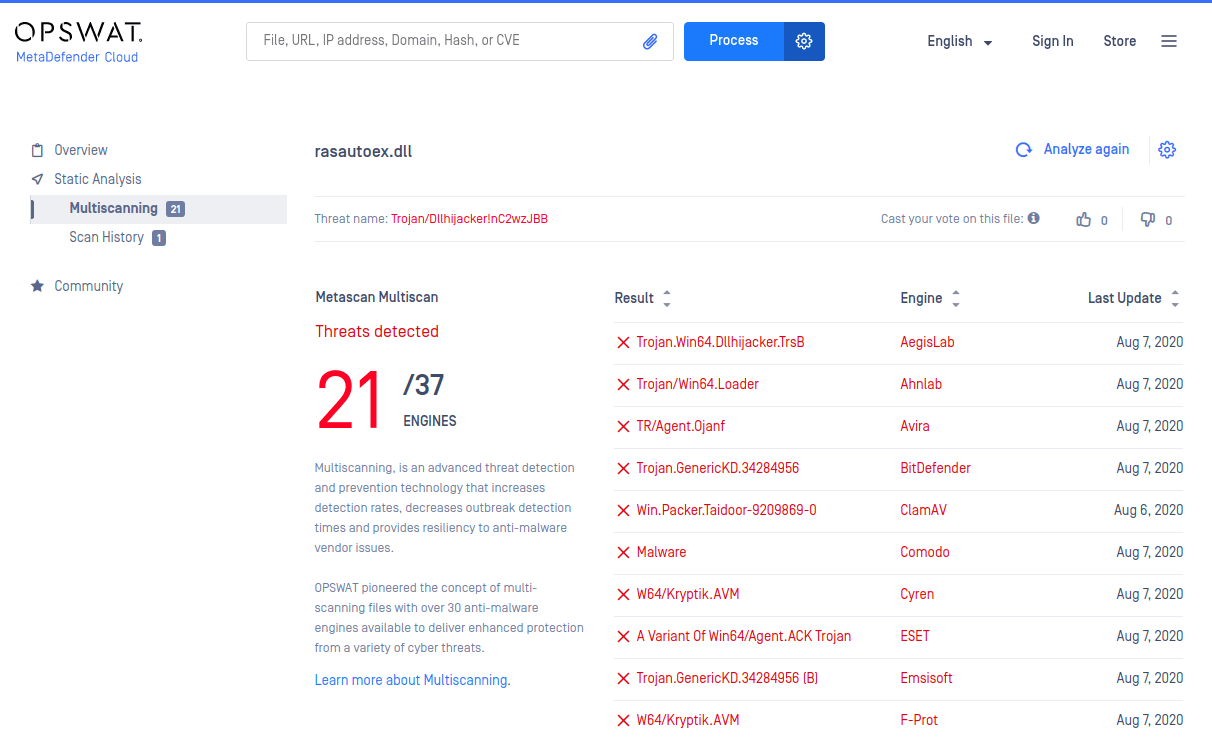

A szóban forgó RAT esetében a MetaDefender Cloud rendkívül hatékonynak bizonyul.

Vegyük a következő mintákat a Taidoorral való megfertőzéshez használt minden egyes fájlból - és nézzük meg a többszörös felismerési arányt, amikor a MetaDefender Cloud elemzi őket:

1. ml.dll - 32 bites betöltő: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - 64 bites betöltő: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32 bites Taidoor RAT: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f9f90

4. svchost.dll - 64 bites Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

A CISA által a Taidoor Malware Analysis Reportban megadott rosszindulatú szoftverek mintái.

MetaDefender Cloud Multiscan mind a négy Taidoor-támadásban használt mintában észleli a rosszindulatú szoftvereket, és több motor is minden alkalommal rosszindulatúnak jelöli a mintákat.

Ezek az észlelések valós példát mutatnak arra, hogy mi történne, ha egy felhasználó megpróbálná letölteni a Taidoor RAT-ot egy spear-phishing támadásból: a fájlokat a MetaDefender észlelné és megjelölné, és blokkolná a fogadó eszközről, így megakadályozva a fertőzést.

Védelmi vonal 2: Admin kérésre

A második védelmi vonal a Privileged Access Management (PAM) szoftver. A PAM a számítógépes rendszerekhez való magasabb szintű hozzáférés korlátozásának, ellenőrzésének és felügyeletének gyakorlatát jelenti, a legkisebb kiváltság elve (POLP) alapján: csak a tevékenységek elvégzéséhez szükséges minimális hozzáférés engedélyezése; és a Just-in-Time emelés (JIT): a magasabb szintű hozzáférés engedélyezése csak ott és akkor, ahol és amikor feltétlenül szükséges.

Partnereink, az Admin By Request egy ilyen PAM-megoldást kínál, amelyet egy könnyen telepíthető, használható, kezelhető és karbantartható csomagban szállítunk. Az Admin By Request lényegében gyorsan és tisztán visszavonja az adminjogokat.

A felhasználói portálon belül csoportok hozhatók létre, és a beállítások testre szabhatók, hogy a felhasználók minden szintjét lefedjék, a hozzáférési igényeiktől függően.

A Kérelmek oldal megjeleníti a felhasználók által benyújtott, rendszergazdai jogosultságú alkalmazások futtatására vagy időzített munkamenetre vonatkozó kéréseket, amelyekben a felhasználóknak emelt szintű hozzáférése van a gépükhöz - a webes felhasználói portálon vagy a mobile alkalmazásban lehetőség van a kérések jóváhagyására vagy elutasítására.

Az Ellenőrzési napló naplózza azokat a tevékenységeket, amelyek akkor történnek, amikor a felhasználók rendszergazdaként futtatnak egy alkalmazást, vagy rendszergazdai munkamenetük van, így minden emelt szintű hozzáférés nyomon követhető.

A Leltárban az egyes felhasználói eszközök összes szükséges adata összegyűjtésre és megjelenítésre kerül, valamint az adott felhasználó által használt emelt szintű alkalmazások és rendszergazdai munkamenetek.

Mindezek a funkciók végső soron lehetővé teszik, hogy az Admin By Request megvédje a végpontot azáltal, hogy megakadályozza, hogy a felhasználók hozzáférjenek a gépük kritikus részeihez, és azokon változtatásokat hajthassanak végre.

Admin kérésre vs. a Taidoor RAT

Tehát hogyan áll az Admin By Request PAM megoldása a Taidoor RAT ellen?

Figyelembe véve, hogyan kell működnie a vírusnak ahhoz, hogy megfertőzze a rendszert, a válasz: nagyon jól.

A rosszindulatú programok lebontásából tudjuk, hogy a betöltő fájlok (ml.dll és rasautoex.dll) úgy kezdik a fertőzési folyamatot, hogy Windows szolgáltatásként indulnak el a megfelelő platformokon.

- Az Admin By Request megszakítja ezt az első lépést, amikor visszavonja a helyi rendszergazdai jogokat: Mivel a normál felhasználók nem tudják elindítani, leállítani vagy újraindítani a Windows-szolgáltatásokat, a Taidoor betöltőfájlok nem tudnak szolgáltatásként futni olyan eszközön, ahol az Admin By Request telepítve van, anélkül, hogy a felhasználó előbb adminisztrátori jogosultságot szerezne.

A Taidoor fertőzési folyamatának másik korai lépése, hogy a betöltő fájlok beolvassák a RAT fájlt (svchost.dll) a számítógép memóriájába.

Az Admin By Request ismét megakadályozza ezt a magas szintű hozzáférés korlátozásával:

- A rendszergazdai jogosultságokkal nem rendelkező felhasználói fiókok nem férhetnek hozzá a memóriához a gazdatest eszközén anélkül, hogy előzetesen ne szereznének emelt szintű hozzáférést, ami azt jelenti, hogy a Taidoor betöltőfájlok nem képesek olvasni/írni egy olyan végpont memóriájába, amelyre az Admin By Request telepítve van.

Ha egy felhasználó mégis megpróbálna rosszindulatú kódot letölteni és futtatni egy spear-phishing e-mailből egy olyan eszközön, amelyen az Admin By Request telepítve van, a rosszindulatú program egyszerűen nem kapna hozzáférést a fertőzés megkezdéséhez.

Szövetség: MetaDefender Cloud és Admin By Request

Egy átfogó vírusirtó vagy egy PAM-megoldás önmagában is életképes biztonsági megoldás a biztonságosabb IT rendszerhez - de a kettőt egyesítő megoldás biztosítja a szükséges többszintű védelmi rendszert a fejlett, államilag támogatott támadásokkal szemben.

Az Admin By Request PAM szoftvere integrálja a MetaDefender Cloud API , hogy kialakítsa ezt a többszintű védelmet.

A felhasználók helyi rendszergazdai jogainak visszavonása mellett a MetaDefender Cloudtöbb mint 30 rosszindulatú szoftver elleni motorja valós időben vizsgálja a rendszergazdai jogosultságokkal futtatott fájlokat.

A védelem kettős: Az Admin By Request megakadályozza, hogy a rosszindulatú szoftverek megszerezzék a szükséges helyi rendszergazdai jogokat, míg a MetaDefender megakadályozza, hogy a felhasználó rendszergazdaként futtassa a fájlt, ha rosszindulatú programot észlel - a Taidoor és a hasonló rosszindulatú programok sikeresen megakadályozzák, hogy kárt okozzanak.

Összefoglaló

Az államilag támogatott, hátsó ajtós kártevőket, mint a Taidoor RAT, nagyon komolyan kell venni, mivel a célzott, spear-phishing e-mailek gyakran megtévesztik a hétköznapi felhasználókat és a szakértőket egyaránt.

Az ilyen támadások felderítése és megelőzése lehetséges, ha Önt célba veszik - de csak egy olyan átfogó védelmi rendszerrel, amely biztosítja, hogy minden rés és végpont le legyen fedve: Több mint 30-szorosan.

az OPSWAT MetaDefender Cloud és az Admin By Request PAM megoldása által biztosított többszintű megközelítéssel minden alapot lefedhet.

További kártevő-elemzési hírekért iratkozzon fel hírlevelünkre.