Korábban, 2023 szeptemberében az OPSWAT elindította a Graduate Fellowship Programot, amely egyedülálló lehetőséget kínál a végzős hallgatóknak a kritikus infrastrukturális rendszereket érintő valós kiberbiztonsági sebezhetőségek tanulmányozására és kezelésére.

Az OPSWAT Graduate Fellowship Program eredményeinek kiemelése érdekében örömmel mutatunk be egy sor technikai elemző blogot, amelyek a különböző közös sebezhetőségekre és kitettségekre (CVE) összpontosítanak, amelyeket fejlett fenyegetés-felderítési technológiáinkkal azonosítottunk és mérsékeltünk.

Ebben a blogban elmagyarázzuk a RARLAB WinRAR CVE-2023-38831-et, és azt, hogy a szervezetek hogyan védekezhetnek a CVE-2023-38831 kihasználási támadások ellen.

A CVE-2023-38831 háttere

- A WinRAR egy széles körben elfogadott, különböző formátumokat támogató fájltömörítő és archiváló segédprogram, amelynek felhasználói száma világszerte meghaladja az 500 milliót.

- A RARLAB WinRAR v6.23 előtti verzióit a Group-IB nemrégiben nulladik napi sebezhetőségként azonosította, amelyet a kiberbűnözők legalább 2023 áprilisa óta aktívan kihasználnak a pénzügyi kereskedőket célzó kampányokban.

- Az NVD elemzői 7,8 HIGH CVSS pontszámot adtak a CVE-2023-38831-nek, amelyet a MITRE Corporation hivatalosan 2023. augusztus 15-én jelölt ki.

WinRAR Exploitation idővonal

WinRAR sebezhetőség magyarázata

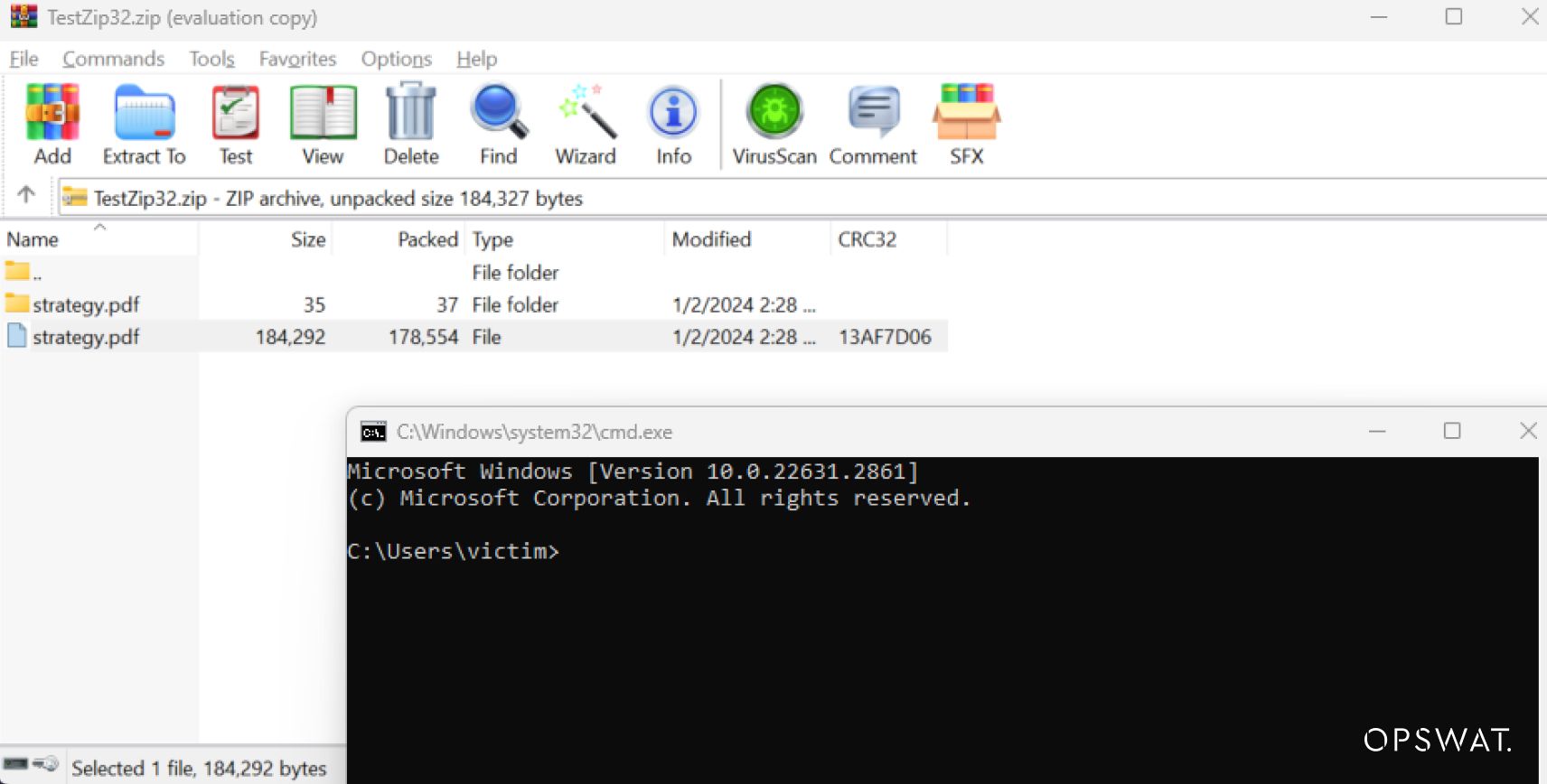

OPSWAT diplomás ösztöndíjasai alapos elemzést végeztek a CVE-2023-38831 sebezhetőség kihasználásáról, amely a 6.23-as verziót megelőző WinRAR verziókat érinti. A rosszindulatú tartalom különböző fájltípusokat foglal magában, és a ZIP-fájlban található.

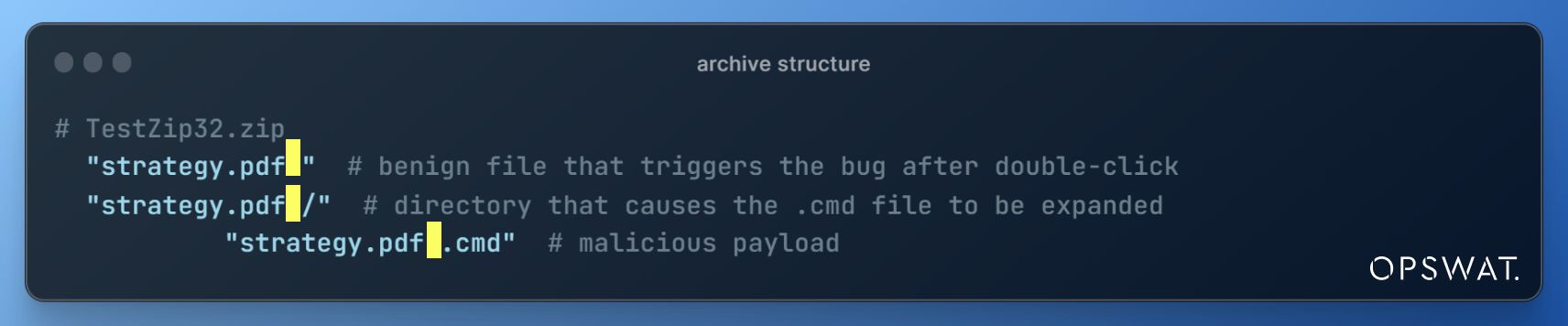

A CVE-2023-38831 kihasználásához a fenyegetők egy ártalmatlan fájl nevét utánzó mappában kártékony fájlokat tartalmazó rosszindulatú zip-fájlt hoznak létre.

Mind az ártalmatlan fájl, mind a mappa utolsó karaktere szóköz. A rosszindulatú fájl egy olyan mappába kerül, amelynek neve nagyon hasonlít az ártalmatlan fájl nevére.

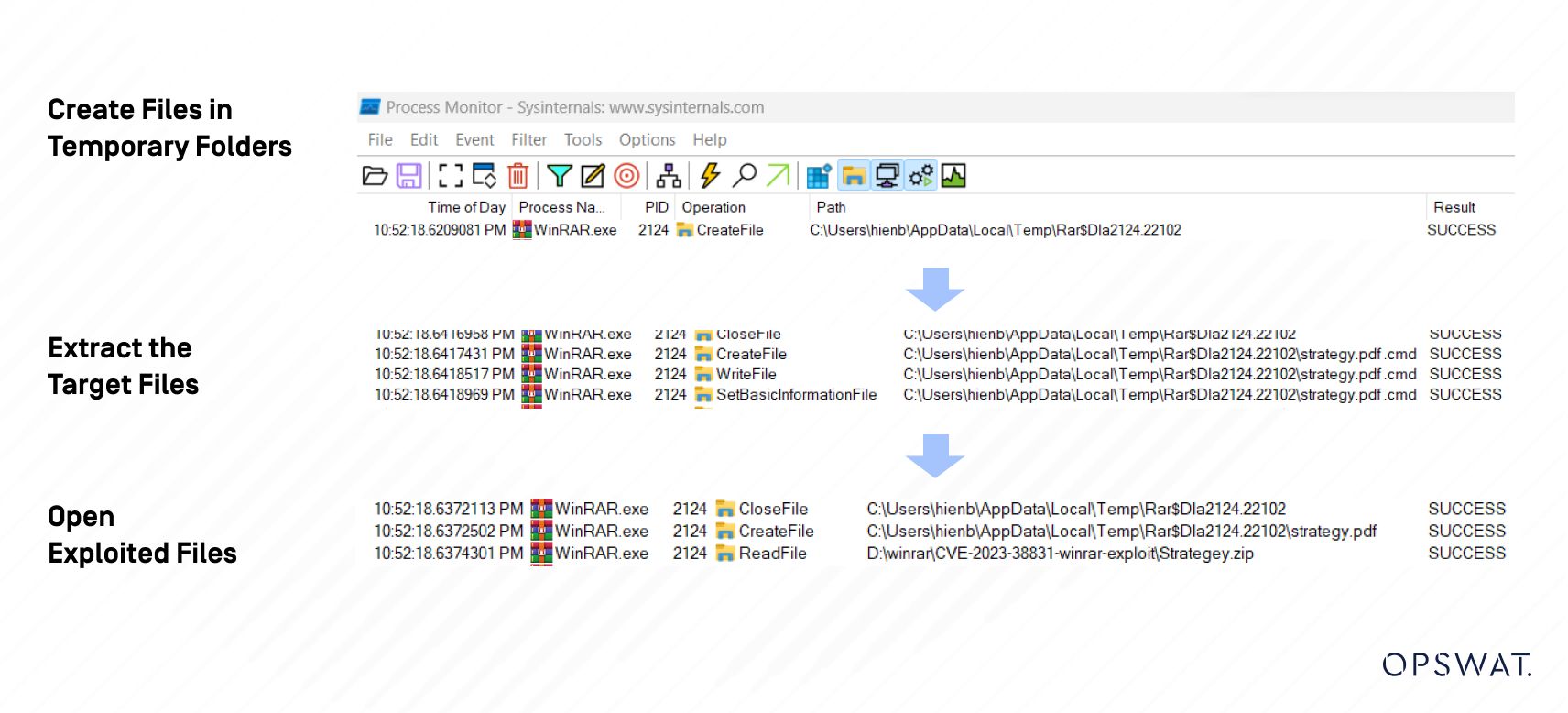

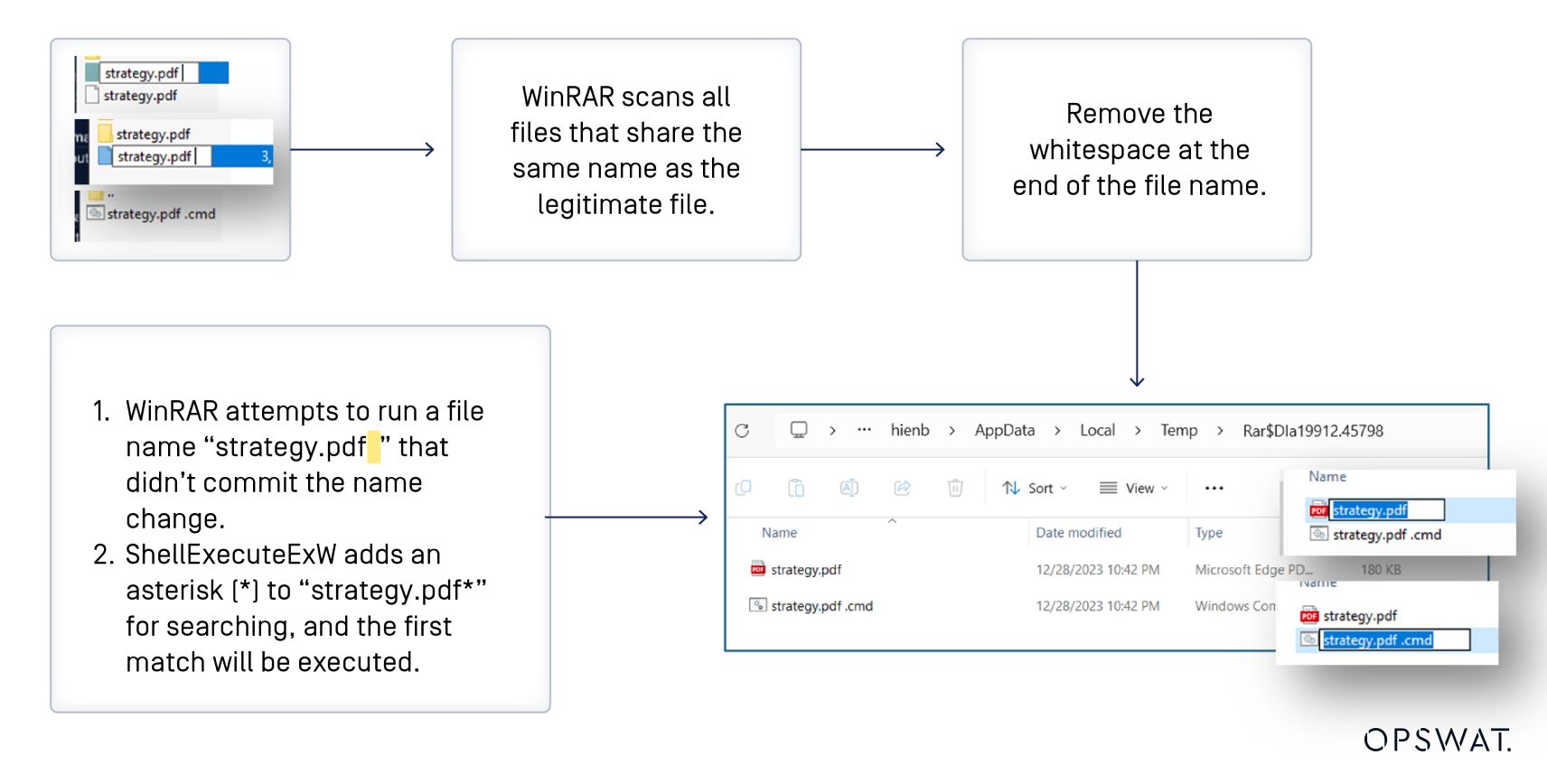

Amikor a felhasználók megpróbálják megnyitni a "strategy.pdf " jóindulatú fájlt a WinRAR segítségével, a WinRAR a célfájllal azonos nevű fájlokat kicsomagolja, és a %TEMP% elérési útvonalon belül egy ideiglenes könyvtárba helyezi őket.

Ha egy könyvtárnak ugyanaz a neve, mint a kiválasztott fájlnak, akkor a könyvtár kivonatolása azt eredményezi, hogy a kiválasztott fájl és a könyvtárban lévő fájlok is az ideiglenes mappába kerülnek.

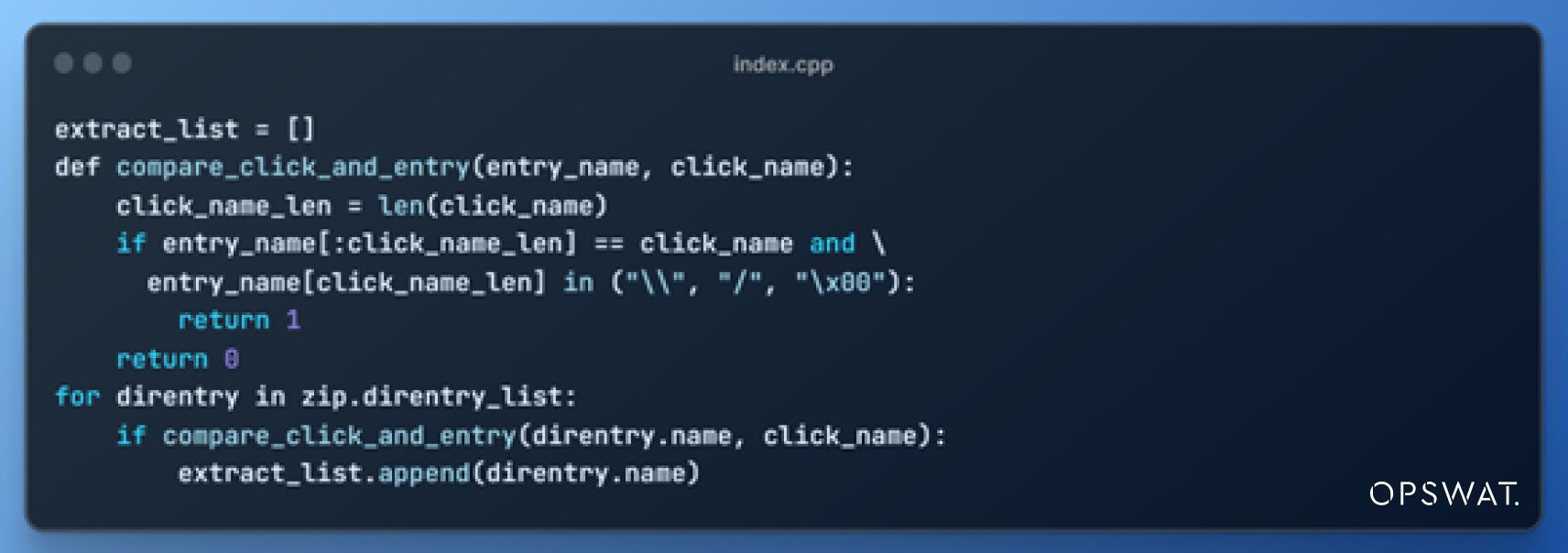

A következő pszeudokód a WinRAR extrahálási logikáját szemlélteti, és meghatározza, hogy egy archívum bejegyzést ki kell-e vonni.

A WinRAR a fájl tartalmának írása során a fájl elérési útvonalait a hozzáadott szóközök eltávolításával módosítja az útvonal normalizálása néven ismert eljárás segítségével.

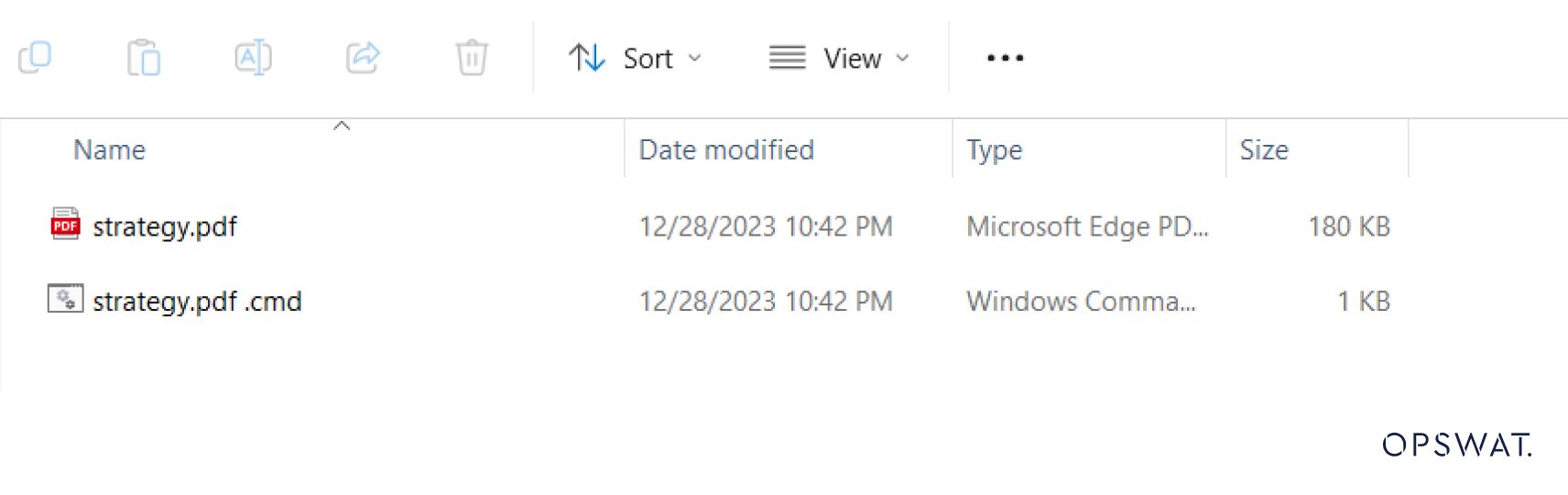

A kicsomagolás után a WinRAR a ShellExecuteExW segítségével indítja el a fájl végrehajtását. A függvény azonban nem normalizált elérési utat használ bemenetként. Az utolsó szóköz karaktert tévesen csillagként értelmezi, ami a "strategy.pdf ".cmd fájl végrehajtásához vezet az eredetileg kiválasztott fájl helyett.

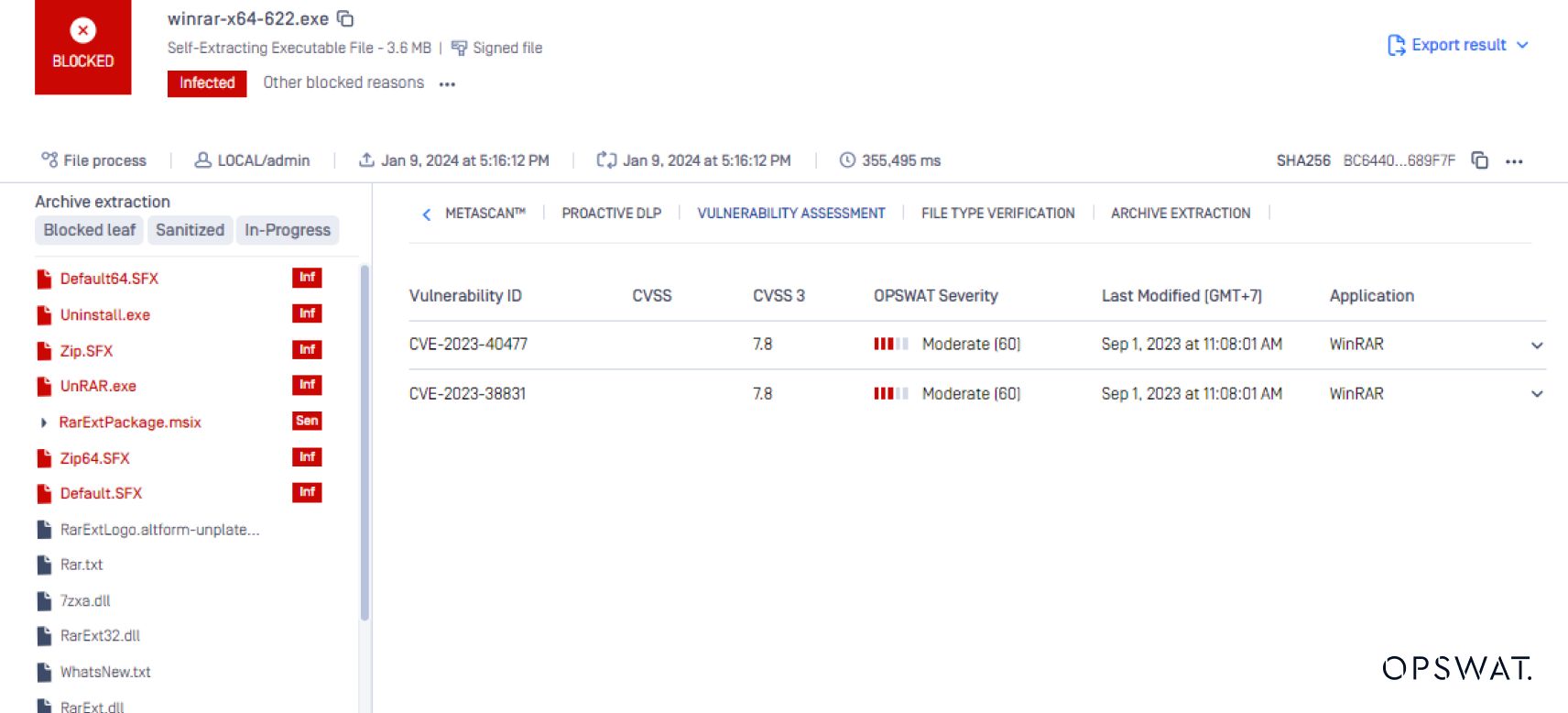

Szimuláció és észlelés az OPSWAT MetaDefender

A CVE-2023-38831 koncepcióbizonyítéka (proof of concept, POC) már egy ideje elérhető, és a fenyegető szereplők aktívan kihasználják azt a jelenlegi kampányokban. A CVE-2023-38831 sebezhetőség szimulálásához az OSPWAT diplomás ösztöndíjasai a MetaDefender platformot használták, amely valós betekintést nyújt a fenyegetések észlelésébe.

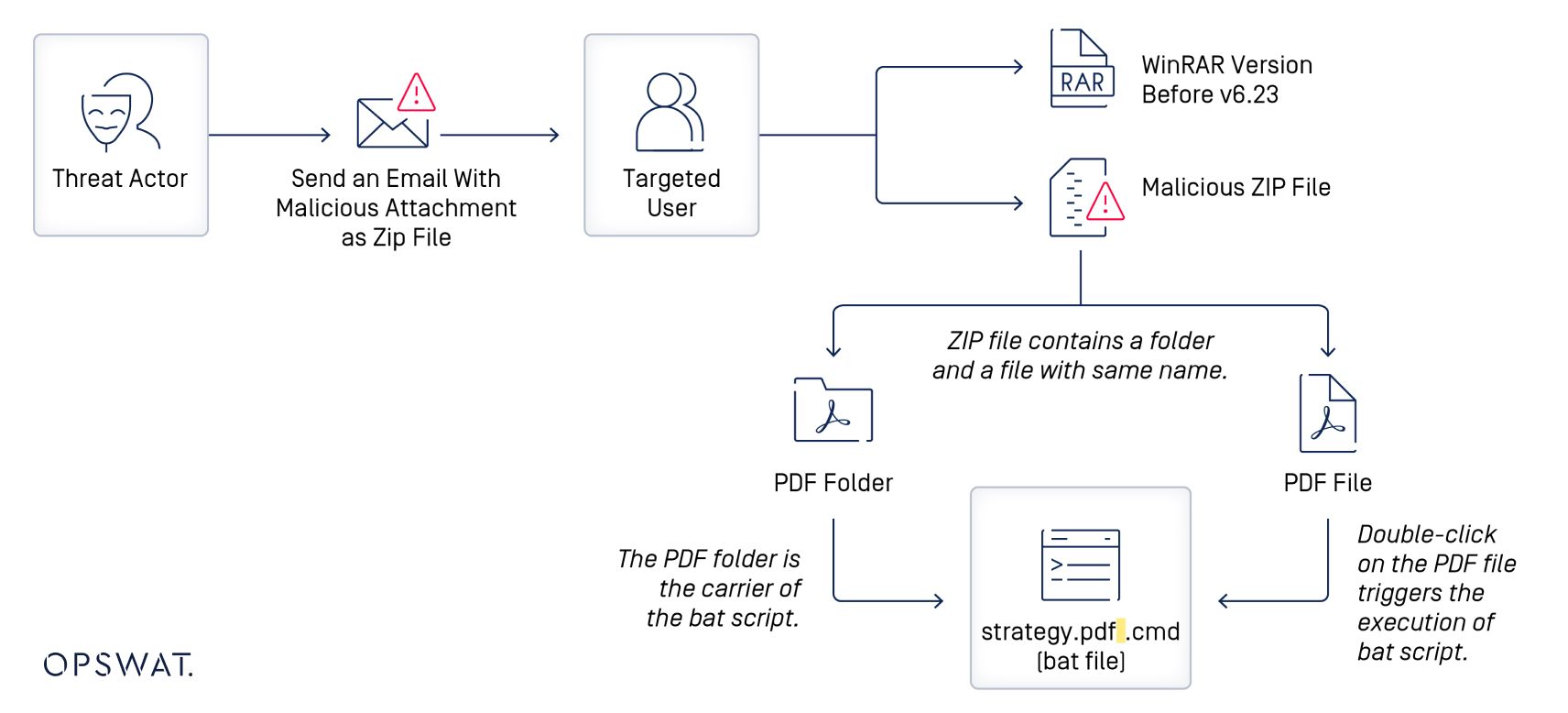

Kihasználási mechanika

A mindennapi felhasználók jelentős kiberfenyegetettséggel szembesülnek, különösen az információmegosztó csatornák folyamatos bővülésével. A rosszindulatú szereplők gyakran kihasználják ezt a sebezhetőséget azáltal, hogy a letölthető fájlokban, például a ZIP-ekben, amelyek beágyazott rosszindulatú linkeket tartalmaznak, káros elemeket rejtenek el. Egy másik gyakori taktika az e-mailes adathalászat, amikor a felhasználók az e-mail címükre küldött káros mellékleteket kapnak.

Exploitation Flow

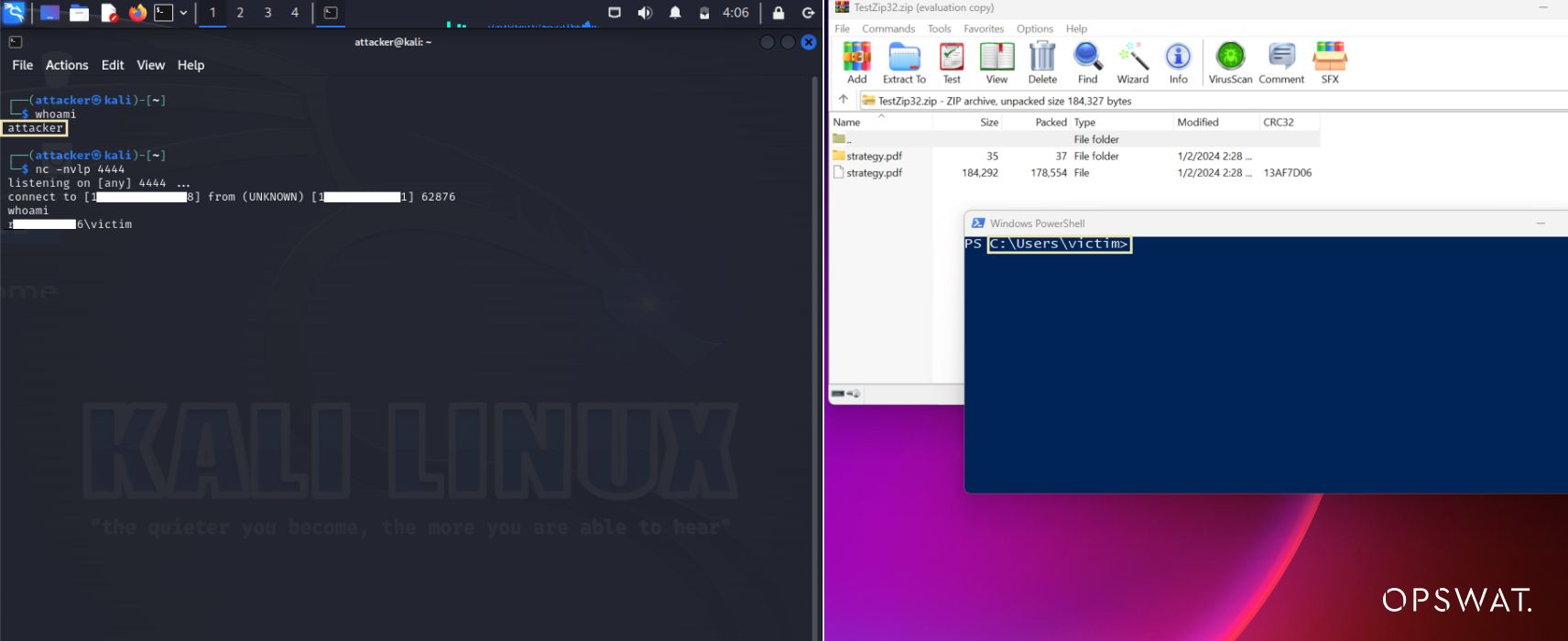

Amikor a felhasználók duplán kattintanak a fájl megnyitásához, az aktiválja a rosszindulatú kódot, ami egy fordított héj létrehozásához vezet, amely visszakapcsolódik a fenyegető szereplőhöz. A kapcsolat sikeres létrehozása után a támadó kihasználhatja a végrehajtási parancsokat, hogy teljes mértékben kompromittálja az áldozat eszközét.

Sebezhetőségi szimulációs folyamat

Sebezhetőség orvoslása

Van néhány kulcsfontosságú stratégia ennek a sebezhetőségnek a kiküszöbölésére.

- Frissítse a WinRAR-t a 6.23-as vagy újabb verzióra, amely megfelelően szanálja a ZIP fájlneveket a kivonatolás előtt, hogy megakadályozza a támadásokat.

- A frissítés előtti ideiglenes enyhítésként konfigurálja a ZIP-fájlnévszűrőket a csoportházirend vagy a rendszerleíró adatbázis beállításai segítségével.

- Ismeretlen forrásból letöltött ZIP-fájlok víruskereső eszközökkel történő ellenőrzése a kivonatolás előtt.

- Kerülje a kéretlenül, például gyanús e-mailek útján kapott ZIP-ek kivonatolását.

OPSWAT lefedettség

A WinRAR CVE-2023-38831 a következő megoldásokkal azonosítható és észlelhető:

OPSWAT MetaDefender Core

MetaDefender Core átfogó fájlfeltöltési biztonságot nyújt a rosszindulatú szoftverek és adatlopások elleni védelem érdekében. OPSWAT a MetaDefender úgy tervezte, hogy a világ kritikus infrastruktúráját megvédje a legkifinomultabb fájlalapú fenyegetésektől: a fejlett kitérő rosszindulatú programoktól, a nulladik napi támadásoktól és az APT-ktől (fejlett tartós fenyegetések).

MetaDefender Core a WinRAR telepítőket a következő eszközökkel vizsgálja és elemzi File-based Vulnerability Assessment motorral az ismert sebezhetőségek felderítése érdekében, mielőtt végpontokon végrehajtaná azokat. Az olyan hamisított fájltámadások ellen, mint a CVE-2023-38831, a ZIP-fájlok feldolgozása a File Type Verification feldolgozása erősen ajánlott. Ez a technológia a tartalom alapján ellenőrzi a fájltípusokat, nem pedig a megbízhatatlan kiterjesztések alapján. A MetaDefender Core emellett kihasználja a Multiscanning, a ZIP-fájlokat több mint 30 rosszindulatú szoftver elleni motorral vizsgálja, amelyek szignatúrákat, heurisztikát és gépi tanulást használnak a rosszindulatú programok több mint 99%-ának proaktív azonosításához. Ez a többrétegű megközelítés segít a CVE-khez kapcsolódó rosszindulatú programok gyors felismerésében.

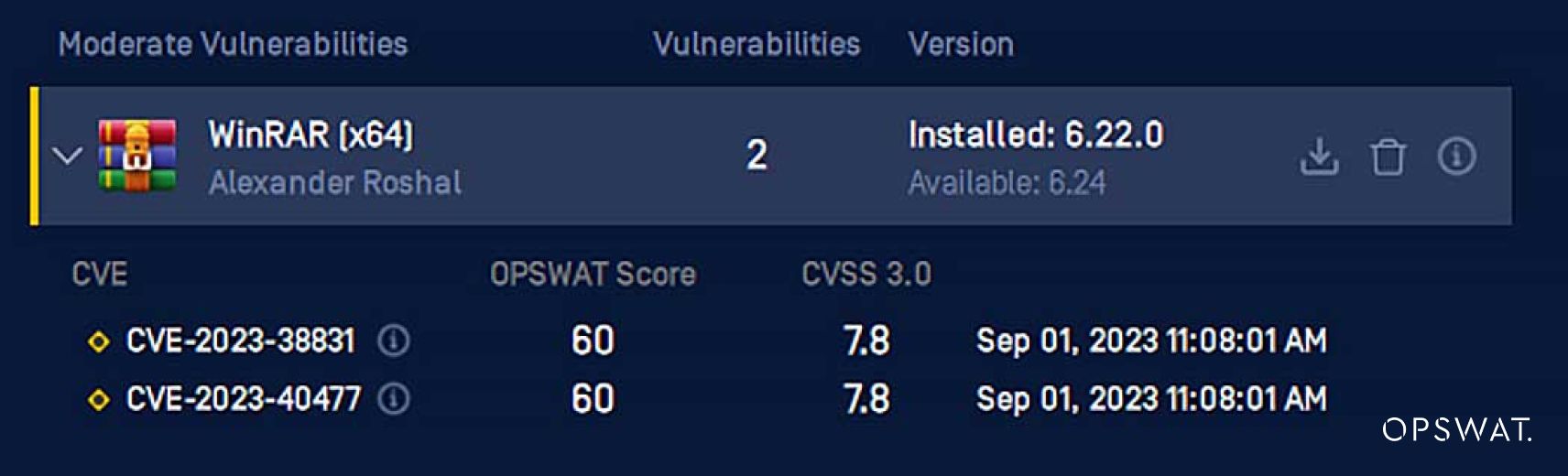

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint észleli a kockázatos alkalmazásokat, és javítási lehetőségeket kínál a lehetséges biztonsági problémák megoldására. A szervezet robusztus biztonságának biztosítása megköveteli, hogy elegendő időt szánjon a javításokra. A támadásokra utaló jelek éber keresése és a kihasználási kísérletek vagy behatolás jeleinek azonnali azonosítása kulcsfontosságú. Az OPSWAT MetaDefender Endpoint az Ön eszköztárának egyik eszköze, amely megkönnyíti a sebezhetőségek - például a WinRAR - foltozását és frissítését a legújabb verzióra.

Végső gondolatok

A CVE-2023-38831 sebezhetőség azonnali figyelmet igényel a WinRAR széles körű használata és könnyű kihasználhatósága miatt. A korai észlelés kulcsfontosságú, és az OPSWAT MetaDefender fejlett fenyegetésfelismerő és -csökkentő képességeket kínál. Kiberbiztonsági szakemberként a naprakészség, a robusztus biztonsági intézkedések végrehajtása és a kiberbiztonsági tudatosság kultúrájának ápolása kiemelkedő fontosságú.

Az OPSWAT Graduate Fellowship Program további CVE-szimulációs projektjeiért iratkozzon fel, és fedezze fel legújabb blogunk címlapjait.