2025. szeptember 8-án több, széles körben használt npm csomagot, köztük a chalk, debug és color csomagokat is veszélyeztetettnek találták, ami gyorsan az egyik legnagyobb nyílt forráskódú ellátási lánc incidenssé vált. Ezek a csomagok együttesen több mint 2 milliárd heti letöltést tesznek ki, így ez a kompromittálódás egyszerre nagy kockázatú és messzire ható.

Íme, mi történt, hogyan működött a támadás, és hogyan segíthetnek OPSWAT technológiák a hasonló fenyegetések elleni védekezésben a jövőben.

Támadás összefoglalása

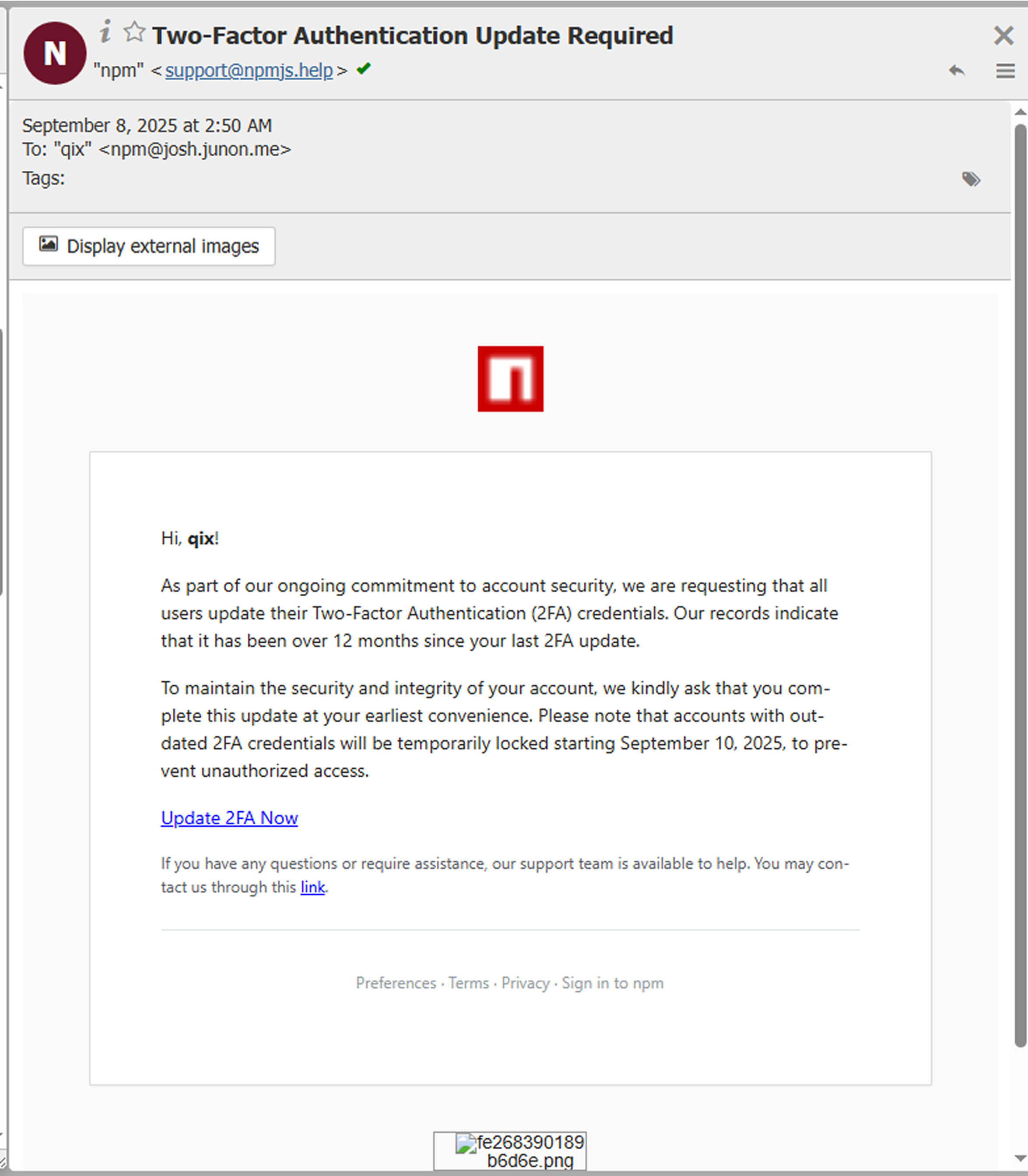

A támadás egy adathalász-kampánnyal kezdődött, amelynek célpontja az egyik npm csomag karbantartója volt. Egy hamisított e-mail a support@npmjs.help (egy hamis domain, amelyet néhány nappal a támadás előtt regisztráltak) becsapta az áldozatot, hogy megadja a hitelesítő adatokat. A karbantartó npm-fiókjához való hozzáféréssel a támadók közzétették a csomagok rosszindulatú verzióit.

A befecskendezett kód célzott kriptopénzlopó kártevő volt, amelyet arra terveztek, hogy eltérítse a kriptopénz tranzakciókat a pénztárcákkal és decentralizált alkalmazásokkal (dApps) együttműködő végfelhasználóktól.

Ez az incidens ismét rávilágít arra, hogy a nyílt forráskódú bizalom bármikor fegyverré tehető, akárcsak az ESLint 2025 júliusában történt ellátási lánchackje.

Alkalmazott támadási technikák

1. Böngésző-specifikus végrehajtás

A rosszindulatú szoftver környezetellenőrzést végzett, hogy csak a böngészőkön belül fusson. A szervereken vagy CI/CD-csatornákon nyugalomban maradt, ami megnehezítette a felderítést.

2. API elfogása

A rosszindulatú hasznos teher az alapvető webes API-kba kapcsolódott, beleértve a következőket:

window.fetch

XMLHttpRequest

window.ethereum(pénztárca szolgáltatók)

Ez lehetővé tette a rosszindulatú szoftver számára, hogy csendben kémkedjen, elfogja és módosítsa a hálózati kéréseket.

3. Tranzakció eltérítés

Miután beágyazódott, a rosszindulatú kód túllépett a passzív megfigyelésen, és aktívan beavatkozott a kriptovaluta-tevékenységbe. Különösen a tárcacímeket és a tranzakciók hasznos terhelését fürkészte több blokkláncban, beleértve az Ethereumot, a Solana-t, a Bitcoint, a Tront, a Litecoint és a Bitcoin Cash-t is.

Innen a hasznos teher egy helyettesítési technikát hajtott végre:

- A legitim tárcacímeket támadók által ellenőrzött címekkel cserélte ki, hasonlósági ellenőrzésekkel (pl. Levenshtein-távolság) előállított hasonló címek segítségével.

- Ez azt jelentette, hogy áthelyezték

0xAbc123...csendben válhatott0xAbc129...anélkül, hogy gyanút keltene.

- A legfontosabb, hogy a csere még azelőtt történt, hogy a felhasználó aláírta volna a tranzakciót, így bár a felhasználói felület a helyes címet jelenítette meg, az aláírt kérés a motorháztető alatt már megváltozott.

4. Lopakodó kitérés

A támadók olyan intézkedéseket is beépítettek, amelyek biztosítják, hogy a kártevő programjuk a lehető legtovább rejtve maradjon. Ahelyett, hogy látható változásokat végeztek volna, amelyek figyelmeztethetnék az áldozatot, a hasznos teher csendben működött a háttérben:

- Kerültük a nyilvánvaló UI-cseréket, így a pénztárcák felületei változatlanok maradtak.

- Csendben megmarad, a horgok a böngészési munkamenet során aktívak maradnak.

- Célzottan mind a jóváhagyásokat, mind az átutalásokat, lehetővé téve nem csak a pénzeszközök ellopását, hanem a tárcaengedélyek manipulálását is a későbbi kihasználás érdekében.

Miért olyan veszélyes ez a támadás

- Hatalmas méretarány: Heti több milliárd letöltés az érintett csomagokban.

- Láncközi célzás: Nem korlátozódik az Ethereumra. Több nagy blokkláncot is érintett.

- Láthatatlan a felhasználók számára: Az áldozatok azt hitték, hogy biztonságos tranzakciókat hagytak jóvá.

- Az ökoszisztéma bizalom kihasználása: Egy kompromittált karbantartói fiók elterjedt az egész npm ökoszisztémában.

Az OPSWATválasza

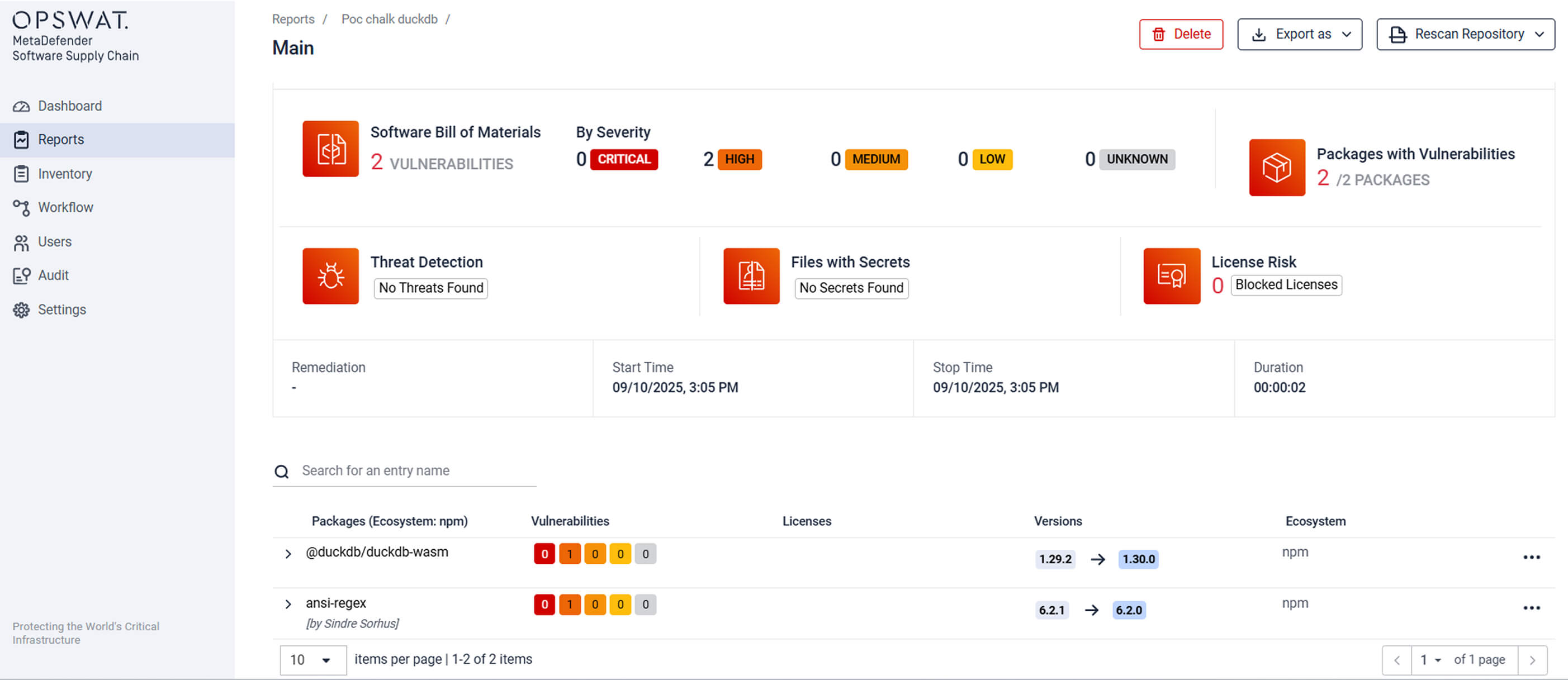

OPSWAT SBOM technológiája a legújabb adatbázis-verzióval már képes felismerni és megjelölni ezeket a rosszindulatú csomagokat.

Az OPSWAT SBOM technológia egyike a számos iparágvezető biztonsági megoldásnak és technológiának, amelyek a következőkben állnak rendelkezésre MetaDefender Core és a MetaDefender Software Supply Chain:

- Sebezhetőségi elemzés: Automatikusan ellenőrzi a függőségeket ismert sebezhetőségek és rosszindulatú verziók után.

- Folyamatos felügyelet: PyPI és a Maven a gyanús változásokért.

- Multi-AV és heurisztika: Felismeri a csomagokban rejtőző, elkendőzött rosszindulatú szoftvereket.

- CI/CD integráció: Blokkolja a veszélyeztetett függőségeket, mielőtt azok beépítésre kerülnek.

- SBOM generálás: SBOM-jelentések exportálása szabványosított formátumokban, például CycloneDX, SPDX, JSON és PDF formátumban az auditálási és megfelelőségi célok támogatása érdekében.

- Titkok felderítése: OPSWAT Proactive DLP megtalálja a forráskódba ágyazott,keményen kódolt titkokat (jelszavak, API , tokenek stb.), hogy megakadályozza a jogosulatlan hozzáférést.

Mit kell tennie most

- Ellenőrzési függőségek: Ellenőrizze projektjeit az érintett npm csomagok tekintetében.

- Fokozza az adathalászattal kapcsolatos tudatosságot: A fejlesztők és karbantartók képzése a hamisított e-mailek felismerésére.

- Automatizálja a biztonságot a OPSWAT MetaDefender Software Supply Chain: Láthatja a szoftverellátási lánc kockázatait a folyamatos fenyegetések és sebezhetőségek monitorozásával.

- Erős fiókbiztonság érvényesítése: Fenntartani a 2FA-t minden csomagregisztrációs fiókban.

A legfontosabb tudnivalók

- A fenntartói számlák elsődleges célpontok. Az ő biztonságuk az Ön biztonsága is.

- Az ellátási láncot érő támadások skálázódnak: a letöltések milliárdjai azonnal fegyverré tehetők.

- A proaktív felügyelet és a MetaDefender Software Supply Chain hasonló bizalmatlan eszközök már nem opcionálisak, hanem elengedhetetlenek.

Záró gondolat

Ez az incidens kiemeli, hogy a nyílt forráskódú ökoszisztéma mennyire törékeny lehet, ha csak egy megbízható karbantartó fiókját veszélyeztetik. Mivel több milliárd letöltés forog kockán, a szervezeteknek fel kell ismerniük, hogy az ellátási lánc biztonsága ugyanolyan kritikus, mint a végpont- vagy hálózati biztonság. A proaktív láthatóság, a folyamatos felügyelet és az erős biztonsági gyakorlatok jelentik a legjobb védelmet a következő nyílt forráskódú kompromittálás ellen.

Tudjon meg többet arról, hogy az OPSWAT SBOM és a MetaDefender Software Supply Chain segít biztosítani a fejlesztési csővezetékeket és védelmet nyújt a nyílt forráskódú ellátási láncot érő támadások ellen.