Megvizsgáljuk, hogy a támadók milyen típusú fenyegetéseket rejthetnek el média- vagy videofájlokban, például WMV fájlokban, hogy támadásokat indítsanak és rosszindulatú programokat töltsenek le. Emellett megvizsgáljuk, hogyan csökkenthető ezeknek a támadásoknak a kockázata az OPSWAT technológiák segítségével a fájlalapú fenyegetések felismerésével, megelőzésével és elemzésével.

Tartalomjegyzék:

- Video fájl támadási technikák

- Hogyan válthat ki rosszindulatú szoftverek letöltését egy videófájl megnyitása?

- Hogyan lehet eltávolítani a rosszindulatú objektumokat a Deep Content Disarm and Reconstruction technológiával?

- Hogyan lehet felismerni és leleplezni a kitérő rosszindulatú szoftvereket az Adaptive fenyegetéselemzéssel?

- OPSWAT Advanced Threat Detection és megelőzés

Video fájl támadási technikák

Néhány évvel ezelőtt közzétettünk egy blogbejegyzést, amelyben rávilágítottunk a videofájlok kockázataira és arra, hogy a támadók hogyan használják őket rosszindulatú programok terjesztésére. Két taktikát tárgyaltunk: a sebezhetőség kihasználását és a törvényes funkciókkal való visszaélést.

Kihasználni egy sebezhetőséget

A fájltípus-ellenőrzés a fájltípus érvényesítését végzi. Nem bízhatunk a Content-Type fejlécben vagy a kiterjesztés nevében, amely meghatározza a fájltípust, mivel ezek hamisíthatók. Sajnos sok médialejátszó nem ellenőrzi szigorúan a videofájlok szerkezetét, ami számos kihasználható sebezhetőséghez vezet.

Például a VLC Media Player 3.0.11-ben volt a CVE-2021-25801, amely lehetővé tette a támadók számára, hogy egy crafted AVI fájlon keresztül korlátokon kívüli olvasást okozzanak, amely adatokat olvas ki egy pufferből a tervezett határokon kívülről, ami összeomlást, helytelen program viselkedést vagy érzékeny információk felfedését okozhatja. A CVE-2019-14553 a VideoLAN VLC médialejátszó 3.0.7.1 verziójában use-after-free sebezhetőséget okozhat - egy olyan típusú memóriakorrupciós hibát, amelyben az alkalmazás megpróbálja használni a felszabadított memóriát, ami összeomlást, váratlan eredményeket vagy rosszindulatú hasznos terhek végrehajtását eredményezi.

Visszaélés egy törvényes funkcióval

Egy másik támadási technika visszaél egy legitim médialejátszó funkcióval, hogy videókon keresztül rosszindulatú programokat juttasson el. A támadók például kihasználhatják a Windows Media Player Script Command (Szkriptparancs) funkcióját úgy, hogy a videóban lévő hiperhivatkozásba beágyaznak egy rosszindulatú programot.

Hogyan válthat ki rosszindulatú szoftverek letöltését egy videófájl megnyitása?

Az alábbi demó azt mutatja be, hogyan tölthet le egy áldozat akaratlanul rosszindulatú programot a készülékére egy videófájl megnyitásával.

Ez a technika azt mutatja be, hogy a támadók hogyan élnek vissza egy törvényes funkcióval támadási vektorként. A Script Command a Windows Media Player alapvető funkciója - lehetővé teszi a médialejátszó számára, hogy egy fájl lejátszása közben interakcióba lépjen a böngészővel, hogy letöltse a videokodecet vagy a nyomkövetést. A Script Command a kihasználási lehetőségei ellenére a Window Media Player alapvető funkciója. A WMV videófájl aMicrosoft Advanced Systems Format (ASF)konténerformátumán alapul, és a Windows Media tömörítéssel tömörített. Az ASF tartalmazhat egy Script Command objektumot, amelyet szöveg áramoltatására és az ügyfélkörnyezet elemeit vezérlő parancsok biztosítására használnak.

Az ASF lehetővé teszi az olyan egyszerű szkriptparancsok használatát, mint az URLANDEXIT, amely végrehajtáskor automatikusan elindítja a videofájlba ágyazott URL-címet egy alapértelmezett böngészőben. A fenyegető szereplők ezt a funkciót kihasználva arra kérik az áldozatot, hogy töltsön le egy rosszindulatú fájlt, amely a média lejátszásához szükséges bővítménynek, frissítésnek vagy kodeknek álcázza magát, és veszélyeztesse a felhasználó rendszerét.

Ebben a példában a támadó rosszindulatú URL-t illesztett be egy legitim médiafájlba.

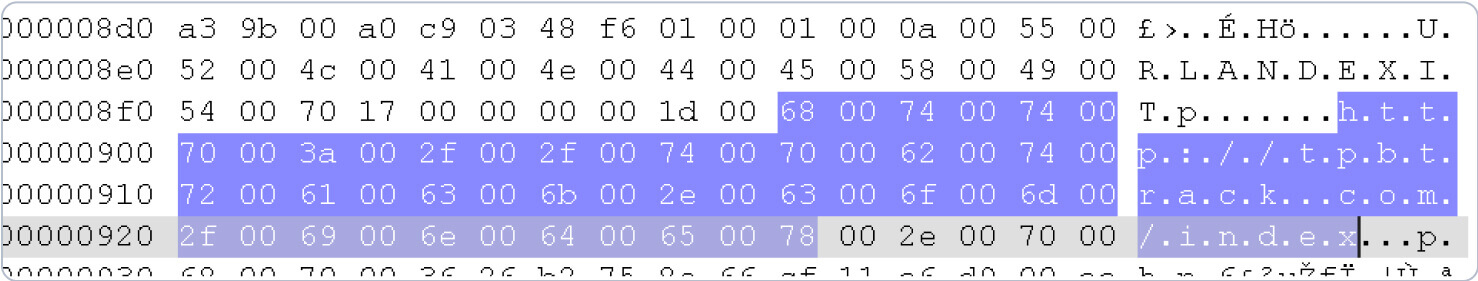

Az URL-t egy hexaolvasó alkalmazással tekinthetjük meg:

Hogyan lehet eltávolítani a rosszindulatú objektumokat a Deep Content Disarm and Reconstruction technológiával?

Deep CDR (Content Disarm and Reconstruction) minden fájlt potenciális fenyegetésként kezel. Feldolgozza és elemzi a fájlokat a nem engedélyezett objektumok eltávolítása érdekében, hogy a szervezetébe érkező összes fájl biztonságosan fogyasztható legyen. Ezzel egyidejűleg a Deep CDR rekonstruálja a fájl tartalmát a teljes funkcionalitás érdekében, hogy a felhasználók rosszindulatú programok letöltése nélkül nézhessék meg a videót.

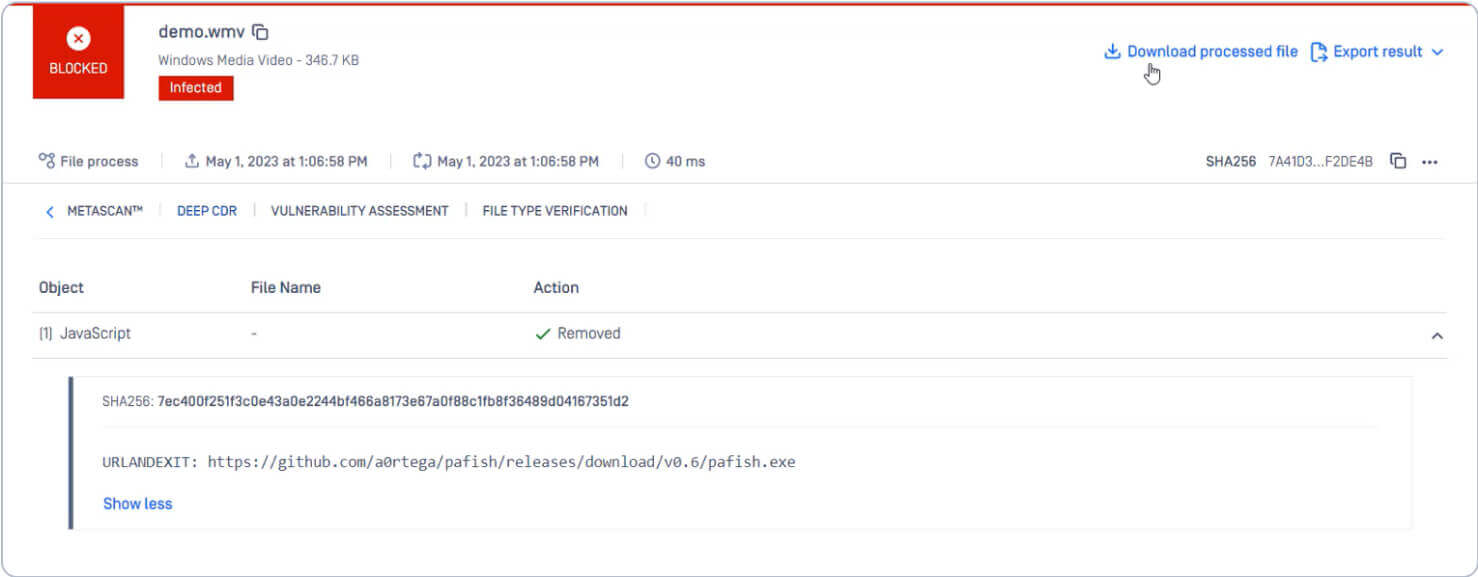

A fertőzött fájl feldolgozása MetaDefender Core az URLANDEXIT parancsot észleli a fájlban.

Deep CDR eltávolítja az URLANDEXIT objektumot és a Script Command objektumot. Az új, rekonstruált fájl továbbra is teljes mértékben használható marad. A támadók nem tudnak rosszindulatú programot letölteni.

Hogyan lehet felismerni és leleplezni a kitérő rosszindulatú szoftvereket az Adaptive fenyegetéselemzéssel?

A fájlt a MetaDefender Sandbox sandbox adaptív fenyegetéselemző motorral vizsgálhatjuk át, hogy mélyebbre merüljünk a rosszindulatú szoftver viselkedésében és képességeiben.

MetaDefender Sandbox egy új generációs homokozó, amely adaptív fenyegetéselemzést alkalmaz, lehetővé téve a nulladik napi rosszindulatú programok felismerését, több Indicator of Compromise (IOC) kinyerését és a threat intelligence.

A WMV fájl Deep CDR és Filescan segítségével történő feldolgozásával mélyebb betekintést nyerhetünk a fenyegetésbe. Filescan letölti a fájlt az URLANDEXIT-ről, és statikus elemzést végez, hogy további részleteket tudjon meg a kártevő viselkedéséről, taktikájáról, technikájáról és IOC-iről.

OPSWAT Advanced Threat Detection és megelőzés

OPSWAT a fejlett technológiák védik az alkalmazásokat, hálózatokat és eszközöket a nulladik napi támadásoktól, az elkerülő rosszindulatú programoktól és a fejlett célzott támadásoktól. A médiafájlok mellett a Deep CDR rekurzív módon több mint 130 fájltípust is átvizsgál és szanál, beleértve az olyan összetetteket is, mint az egymásba ágyazott archívumok, e-mail mellékletek, beágyazott dokumentumok és hiperlinkek. A rekonstruált fájl teljesen használható és működőképes marad.

Lépjen kapcsolatba műszaki szakértőnkkel, ha többet szeretne megtudni a Deep CDR, a Filescan és más fenyegetésmegelőző technológiákról.