Augusztus 23-án az OPSWAT részt vett a VISD (Vietnam Information Security Day) 2024 konferencián, amelynek a VNISA (Vietnam Information Security Association) adott otthont Ho Si Minh-városban. Az eseményen több mint 1000 résztvevő vett részt, köztük olyan iparági szakemberek, mint az egészségügy, a banki, pénzügyi, energetikai, közlekedési, nukleáris, védelmi és egyéb kritikus infrastruktúra-ágazatok.

A létfontosságú infrastruktúrák biztosítása: FrostyGoop malware támadás tanulságai

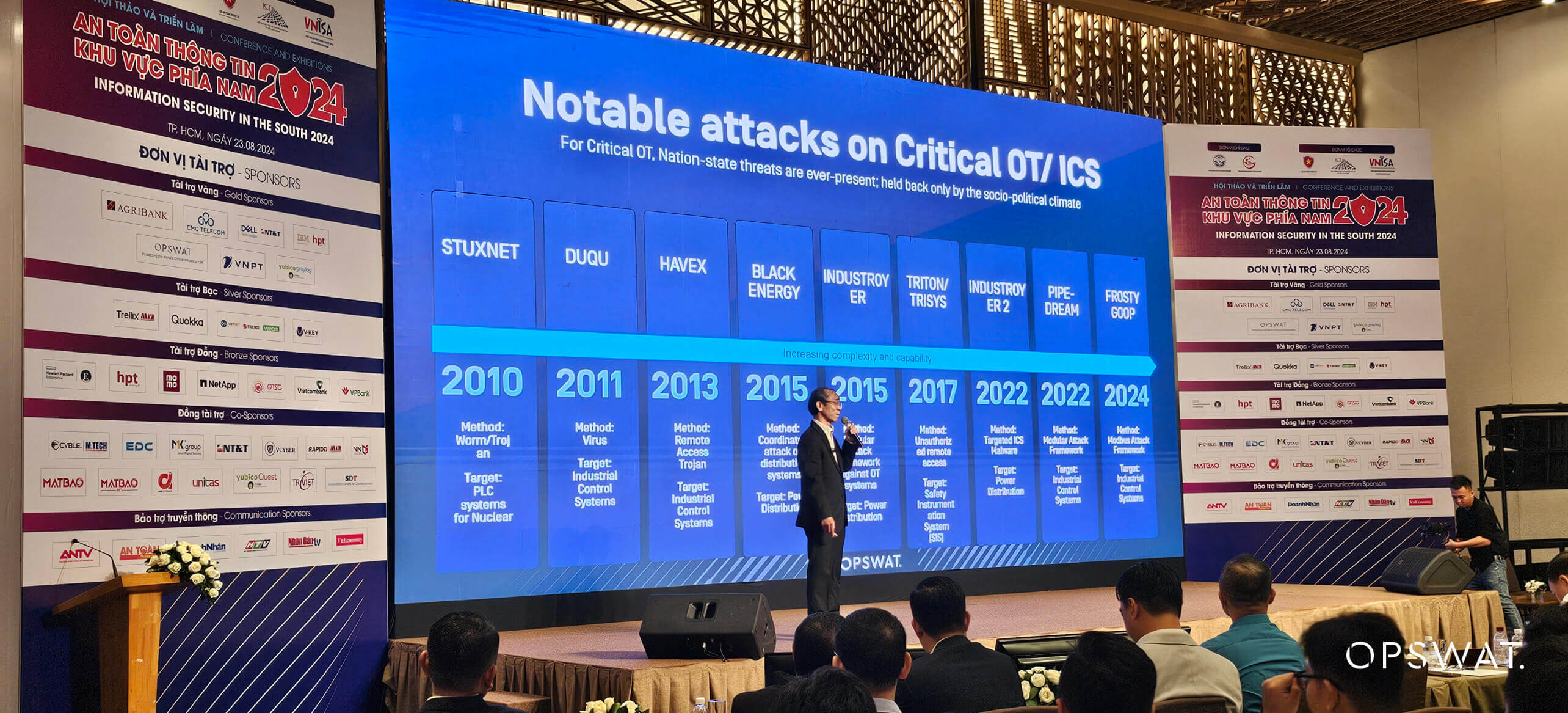

A konferencia során Cuong La úr, az OPSWAT Vietnam K+F alelnöke és főigazgatója a FrostyGoop támadást, a közelmúltban Ukrajnában történt operatív technológiai (OT) betörést, mint esettanulmányt vitatta meg. Cuong úr elemezte a támadást, és megoldásokat mutatott be a támadás és a hasonló OT-hálózati támadások kivédésére.

A 2024 áprilisában bekövetkezett FrostyGoop kibertámadás jelentős esemény volt az ipari kiberbiztonság területén. Ez a rosszindulatú szoftver egy nyugat-ukrajnai energetikai létesítményt vett célba, és 600 háztartást hagyott fűtés nélkül két napra a fagyos hidegben. Az ICSIndustrial vezérlőrendszerek) és OT-környezetekbe való beszivárgásra tervezett rosszindulatú szoftver komoly fenyegetést jelent a kritikus infrastruktúrára.

A FrostyGoop kihasználja a Modbus protokollt, az ICS-ben széles körben használt szabványt, hogy kölcsönhatásba lépjen a műveletekkel és megzavarja azokat. A hackerek rosszindulatú Modbus parancsokat küldenek a vezérlőrendszerekbe, meghibásodásokat és rendszerhibákat okozva. Ez az incidens riadalmat keltett a kiberbiztonsági közösségben, rávilágítva az ICS-környezetek sebezhetőségére, különösen a megfelelő szegmentálás vagy felügyelet hiányában.

Íme a FrostyGoop kibertámadás során a támadók által végrehajtott lépések:

- Egy külső MikroTik routerben lévő sebezhetőség kihasználása.

- TOR-címen keresztül történő alagúton keresztüli hozzáféréssel rendelkező webes héj telepítése.

- A biztonsági fiókkezelő (SAM) registry hive lekérdezése.

- A FrostyGoop Malware, egy Golang bináris program telepítése és tesztelése JSON konfigurációk segítségével.

- Csatlakozások létrehozása moszkvai IP-címekhez.

- Rosszindulatú Modbus parancsok küldése a FrostyGoop-nak.

- Küldjön parancsokat közvetlenül a fűtési rendszer vezérlőinek, hamis méréseket jelentve.

- Az energetikai létesítmény hibás mérések alapján ideiglenesen leállítja a fűtést és a melegvíz-ellátást.

Cuong úr és csapata az OPSWAT címen 1137 aktív Modbus eszközt azonosított Vietnamban, amelyek az interneten keresztül észlelhetők voltak, és amelyek jelentős része Ho Si Minh-városban (197 eszköz) és Hanoiban (145 eszköz) összpontosult. Ezek az eszközök árnyékoltak és online nem észlelhetők, mivel az OT-rendszerek jellemzően el vannak szigetelve az internettől (air-gapped).

A nyílt OT-hálózatok vonzó célpontok a hackerek számára, és a potenciális kár jelentős lehet, mivel ezek a hálózatok gyakran kritikus infrastruktúrát támogatnak, és hatással vannak a nemzetbiztonságra és a közösségekre. Ez a megállapítás arra utal, hogy Vietnamban sok OT-rendszert nem megfelelően kezelnek és védenek, ami olyan biztonsági réseket okoz, amelyeket a támadók kihasználhatnak.

Ezen esettanulmányon keresztül Cuong úr hangsúlyozta az IT/OT hálózati biztonság fokozásának és a folyamatos nyomon követésnek a sürgős szükségességét a hasonló fenyegetések észlelése és mérséklése érdekében. A FrostyGoop incidens fontos emlékeztetőül szolgál arra, hogy a szervezeteknek miért kell prioritásként kezelniük a kiberbiztonsági beruházásokat, különösen a kritikus infrastruktúra védelme érdekében.

A legjobb gyakorlatok tekintetében Cuong úr 5 kiberbiztonsági ellenőrzési taktikát vázolt fel, amelyek együttesen alkalmazva hatékony ipari vezérlőrendszer (ICS) vagy OT biztonsági programot hoznak létre (1):

ICS incidensre adott válasz

Támadás során a rendszer integritására és helyreállítási képességeire összpontosító, a műveletekre alapozott incidensreakciós terv kidolgozása. Az ICS-környezetre szabott kockázati forgatókönyvek és felhasználási esetek megerősítésére tervezett gyakorlatok végrehajtása.

Védhető architektúra

A láthatóságot, naplógyűjtést, eszközazonosítást, szegmentálást, ipari DMZ-ket és folyamat-kommunikációs kényszerítést támogató architektúrák megvalósítása.

ICS hálózat láthatóságának felügyelete

Az ICS-környezet folyamatos figyelemmel kísérése protokolltudatos eszközökkel és rendszerinterakció-elemző képességekkel, hogy tájékoztassa a műveleteket a lehetséges kockázatokról.

Secure Távoli hozzáférés

Az összes távoli hozzáférési pont és engedélyezett célkörnyezet azonosítása és leltározása. Használja az igény szerinti hozzáférést és a többfaktoros hitelesítést, ahol csak lehetséges, és alkalmazzon ugróállomásokat a biztonságos szegmenseken belüli hozzáférés ellenőrzésére és felügyeletére.

Kockázatalapú Vulnerability Management

Értékelje a kiberellenőrzéseket és az eszköz működési feltételeit, amelyek segítik a kockázatalapú sebezhetőségkezelési döntéseket a sebezhetőségek javítására, a hatások enyhítésére vagy a lehetséges kihasználás figyelemmel kísérésére.

Cuong úr bemutatta az OPSWATátfogó megoldásait a kritikus OT-hálózatok védelmére, többek között a következőket. MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWAT, stb. Ezek a megoldások minden szinten védik a hálózatokat, segítve a szervezeteket az OT hálózati fenyegetések, például a FrostyGoop elleni küzdelemben.

OPSWAT Bemutatta az IT/OT Cybersecurity megoldások végponttól végpontig terjedő csomagját.

A rendezvény kiállításán az OPSWAT is bemutatta kiberbiztonsági megoldásait az IT és az OT között, és demonstrálta az atomerőműveket és más kritikus IT/OT rendszereket célzó kibertámadások szimulációit. A kiberbiztonsági szakértők bemutatták az OPSWATmegoldásait az ilyen támadások elleni sikeres védekezéshez.

Ezen kívül az OPSWAT mindig szívesen látja a szakértőket, mérnököket és kiberbiztonsági hallgatókat, hogy megismerkedjenek a vállalat biztonsági technológiáival a két vietnami irodánkban található Critical Infrastructure Protection Lab (CIP Lab) laboratóriumban:

- OPSWAT Ho Si Minh-városi iroda: Saigon Giai Phong Building, 17th Floor, 436-438 Nguyen Thi Minh Khai, Ward 5, District 3, Ho Chi Minh City.

- OPSWAT Hanoi-i iroda: Lancaster Luminaire Building, 1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

Ha regisztrálni szeretne a CIP Lab tapasztalataira, vagy ha többet szeretne megtudni Cuong La úr előadásairól a VISD 2024-en, vagy bármilyen kérdése van, lépjen kapcsolatba kritikus infrastruktúrák kiberbiztonsági szakértőinkkel.

(1) Hivatkozás: ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe https://sansorg.egnyte.com/dl/R0r9qGEhEe SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe