Képzeljünk el egy rutinszerű távkarbantartást egy gázkompresszorállomáson. Egy vállalkozó VPN-en keresztül jelentkezik be, hogy frissítse a firmware-t és átkonfigurálja a PID-hurok paramétereit a kompresszor vezérlőpanelén. Ez egy elég gyakori feladat, amely biztosítja az állomás zavartalan működését. Már legalább egy tucatszor megtette ezt korábban.

De ezúttal valami nem stimmel.

A vállalkozó nem tud róla, de a laptopja rosszindulatú szoftverrel fertőzött. Ha már csatlakoztatva van, a lapos hálózati architektúra és a protokollszintű védelem hiánya megnyitja az utat a támadók előtt, hogy átjárják az OT-környezetet. Perceken belül kikapcsolják a biztonsági riasztásokat, és hozzáférnek a gázáramlást vezérlő központi PLC-khez. A fenyegetés fokozódásával az állomás 36 órára offline üzemmódba kényszerül, ami szünetelteti a működést, beindítja a vészhelyzeti rendszereket és a válaszcsapatokat, és hatalmas pénzügyi veszteségeket okoz.

Ez egy hipotetikus helyzet, de tükrözi azt a nagyon is valós kockázatot, amely a kritikus OT- és kiberfizikai rendszerek távoli elérésének hagyományos VPN-ekre való támaszkodásával jár.

A VPN-ek IT-nek készültek, nem OT-nek

A VPN-eket informatikai környezetek számára tervezték, hogy lehetővé tegyék a megbízható felhasználók számára, hogy az interneten keresztül kapcsolódjanak a vállalati erőforrásokhoz. Úgy működnek, hogy titkosított alagutat hoznak létre a felhasználó és a belső hálózat között. Bár ez biztonságosan hangzik, feltételezi, hogy a felhasználó megbízható, és hogy a hálózaton belül a hozzáférés korlátlan, vagy legfeljebb ellenőrzött.

Ez a bizalmi modell az OT kontextusában mélyen hibás. Az IT-rendszerekkel ellentétben az OT-környezetek rendkívül érzékenyek a zavarokra, gyakran tartalmaznak korlátozott biztonsági képességekkel rendelkező, elavult berendezéseket, és jellemzően 24/7-ben működnek a fizikai folyamatok irányítása érdekében. Az ilyen hálózatokhoz való széleskörű, nem felügyelt hozzáférés bevezetése, különösen harmadik felek, például vállalkozók vagy OEM-szállítók részéről, komoly sebezhetőséget okozhat.

Amikor a VPN-ek teherré válnak az OT-ben

Íme néhány ok, amiért a VPN-ek nem megfelelőek OT-környezetekben:

- Túlprivilégizált hozzáférés

A VPN-ek gyakran hálózati szintű hozzáférést biztosítanak, ami azt jelenti, hogy ha egy felhasználó egyszer csatlakozik, akkor oldalirányban mozoghat az OT-hálózaton belül. Ez sérti a legkisebb jogosultság elvét. - Tartós kapcsolatok

A VPN-alagutak hosszú ideig nyitva maradhatnak, ami állandó támadási felületet teremt. Ha egy támadó kompromittálja a végpontot vagy a hitelesítő adatokat, észrevétlenül fenntarthatja a hozzáférést. - A munkamenet-ellenőrzés hiánya

A VPN-ek nem kínálnak részletes ellenőrzést a felhasználói műveletek felett, és nem rendelkeznek felügyeleti képességekkel, ha a felhasználók már az alagúton belül vannak. Nincs protokollszűrés, nincs parancsellenőrzés, nincs munkamenet-felvétel és nincsenek riasztások. Ha egy rosszindulatú szereplő vagy egy hanyag technikus változtat valamit, gyakran nem lehet tudni róla, amíg a kár meg nem történik. Nincs rálátás a felhasználók OT-környezeten belüli tevékenységeire, és nincs natív támogatás a munkamenet-felvételhez vagy ellenőrzési nyomvonalakhoz. - Bizonytalan végpontok

A VPN-ek kiterjesztik a hálózat peremét a távoli eszközre, amely nem feltétlenül biztonságos. Egy veszélyeztetett vállalkozói laptop belépési pontként szolgál a kritikus rendszerekbe. - Nincs natív integráció az OT protokollokkal

A hagyományos VPN-ek nem értik és nem kezelik az OT-specifikus protokollokat. Ez korlátozza a protokollszintű szűrés vagy parancskorlátozások érvényesítésének képességét. A VPN-ek emellett semmit sem tesznek a természetüknél fogva nem biztonságos ipari protokollok, például a Modbus, a DNP3 vagy a BACnet védelmére vagy elszigetelésére. Ezek a protokollok nem rendelkeznek beépített titkosítással vagy hitelesítéssel, és könnyen eltéríthetők, ha egy VPN-alagúton keresztül kerülnek nyilvánosságra. - Magas üzemeltetési költségek

A VPN-ek és az ugráskiszolgálók kezelése bonyolult, az ellenőrzésük kihívást jelent, és gyakran drága a méretezésük, különösen, ha több vállalkozó és telephely is érintett.

Biztonságosabb, okosabb alternatíva:OT Access: MetaDefender OT Access

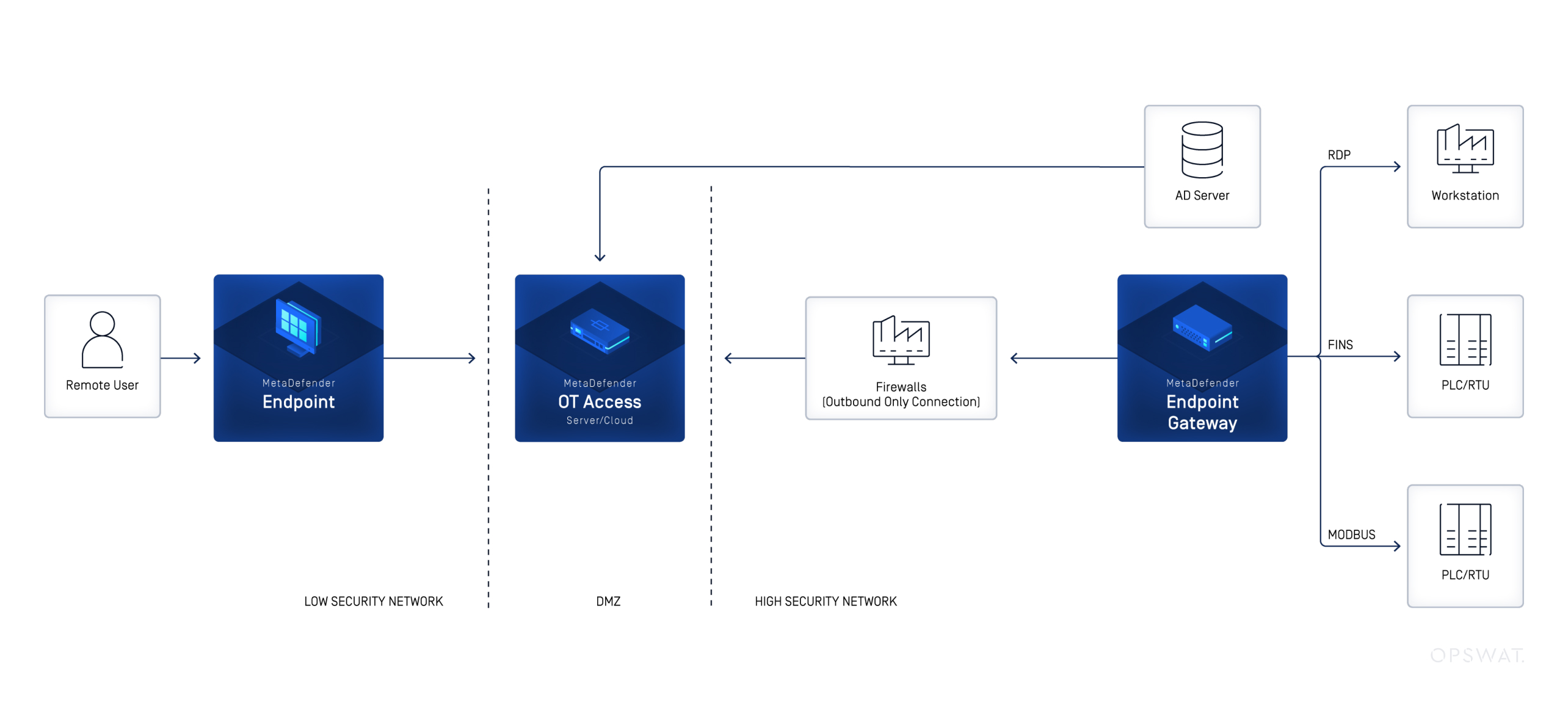

Írja be a címet. MetaDefender OT Access-egy biztonságos, házirendvezérelt távoli hozzáférési megoldás, amelyet kifejezetten ipari környezetek számára fejlesztettek ki. A hagyományos VPN-ekkel ellentétben alapértelmezés szerint nem bízik meg a végpontokban. Ehelyett szigorú hozzáférési szabályokat, munkamenet-ellenőrzést és OT-re szabott protokoll-ellenőrzést érvényesít.

A MetaDefender OT Access legfontosabb képességei a következők:

Granuláris RBAC (szerepkör-alapú hozzáférés-szabályozás)

Csak az engedélyezett felhasználók férhetnek hozzá bizonyos eszközökhöz, protokollokhoz vagy munkamenetekhez. Nincs többé nyitott alagút vagy felesleges jogosultság.

Interaktív ülés jóváhagyása

Minden hozzáférési munkamenetet jóváhagyási munkafolyamatok segítségével lehet engedélyezni, így biztosítva az emberi felügyeletet a hozzáférés engedélyezése előtt.

Teljes ülésfelvétel és auditálás

A MetaDefender OT Access teljes ellenőrzési nyomvonalat biztosít a távoli munkamenetekről, ami kritikus fontosságú a megfelelőség és a törvényszéki vizsgálatok szempontjából.

Protokollszintű ellenőrzések

A VPN-ekkel ellentétben a MetaDefender OT Access megérti az OT protokollokat, és lehetővé teszi a mély csomagvizsgálatot, a parancsszűrést és a kommunikációs határok érvényesítését.

Nincs közvetlen hálózati kitettség

A végfelhasználók soha nem csatlakoznak közvetlenül az OT-hálózathoz. Ehelyett a munkameneteket egy biztonságos ugrásponton keresztül közvetítik, ami drasztikusan csökkenti a támadási felületet.

A VPN-ek megnyitják az ajtót. A MetaDefender OT Access őrzi azt.

Industrial szervezetek már nem engedhetik meg maguknak a VPN-ek által OT-környezetükben jelentett kockázatokat. A támadási felület egyre bővül, és a támadók a leggyengébb kapcsolatot használják ki - gyakran távoli hozzáférésen keresztül. Az olyan szabályozási keretrendszerek, mint a NERC CIP, az IEC 62443 és a NIST 800-82 már most is hangsúlyozzák a távoli hozzáférési útvonalak szigorúbb ellenőrzését.

A MetaDefender OT Access modern alternatívát kínál, amely összhangban van a zéró bizalom elvével és az ipari hálózatok realitásaival. A VPN-ek biztonságos, megfigyelhető és házirendvezérelt távoli hozzáférési megoldással történő felváltásával az OT-környezetek rugalmasak maradhatnak az üzemeltetési hatékonyság feláldozása nélkül.