MetaDefender Sandbox mostantól fenyegetéselemzést és láthatóságot biztosít a kritikus infrastruktúrák ICS-védelméhez

A rosszindulatú szoftverek és támadási technikák fejlődésének üteme, valamint a globális geopolitikai feszültségek növekedése miatt a köz- és a magánszektorban egyaránt megváltoztatták a kritikus infrastruktúrának a tömeges támadásoktól való védelméről szóló beszélgetést. a kibernetikai zavaroktól.

Történelmileg az IT és az OT/ICS rendszerek teljesen elszigetelve voltak egymástól, de a digitális átalakulással a digitális digitalizáció előrehaladtával ez a két világ gyorsan összeolvad.

Ennek eredményeképpen a kiberbűnözők rosszindulatú szoftvereket használnak arra, hogy kifejezetten az OT-hálózatokba szivárogjanak be, hogy túszként tartsák fogva azokat a rendszereket, amelyeket nemzetek támaszkodnak - tudván, hogy a célpontok nem engedhetik meg maguknak a leállást, amit oly gyakran tapasztalnak, amikor a zsarolóvírusok lecsapnak a hálózatra. IT az üzleti életet.

Az ICS elleni egyre gyakoribb támadások veszélyeztetik a lakosság biztonságát és védelmét, akik a kritikus infrastruktúrára támaszkodnak. alapvető szükségleteik kielégítésére támaszkodnak. Láttuk, hogy az irániak a Triton és a SandWorm segítségével a szaúdi olajinfrastruktúrát támadták. 2015-ben a Black Energy és 2016-ban az Industroyer ukrán elektromos közművek ellen irányuló támadásokkal.

A sebezhetőségek megértése

Ahhoz, hogy jobban megértsük, hogyan működik a OT rosszindulatú szoftver, fontos megérteni, hogy hol vannak a sebezhetőségek, és hogy hogyan hogyan használják ki őket. A legtöbb esetben az ilyen rendszerekkel összekapcsolt Windows vezérlőkben, és a utasítások az operációs rendszerek felé irányulnak. Ezek közé tartoznak a következők:

- Eszközök: HMI-k (Human Machine Interfaces) kliensek, adattörténészek, SCADA-szerverek és mérnöki munkaállomások (EWS).

- Platformok (ICS-szoftver): GE Proficy, Honeywell HMIWeb stb.

- Hálózat: közvetlen internet-hozzáférés az ICS-környezethez az operatív protokollok, például a Siemens protokollok expozíciója révén. S7, Omron FINS és EtherNet/IP, valamint a rosszul konfigurált VNC hozzáférés. Ez oldalirányú mozgáshoz vezethet vis SMB.

Miért érdemes tehát ezekre az ipari forgatókönyvekre összpontosítani, az IT weboldalon túl?

A nemzetállami szereplők szeretik az ICS rosszindulatú szoftvereket, mivel azok összhangban vannak az infrastruktúra aláásására irányuló politikai céljaikkal, és a tágabb értelemben vett és mélyebb támadási szolgáltatások az ipari környezeteken belül lehetővé teszik számukra ezt. Ezek a szereplők azok, akiknek a az ICS elleni sikeres támadások végrehajtásához szükséges erőforrásokkal, mivel ezek általában kifinomultabb és jobban megtervezett támadásokat igényelnek, mint egy váltságdíj-támadásnál, amelyet "kész" komponensek és szolgáltatások felhasználásával lehet végrehajtani.

A támadási módszertanok megértése

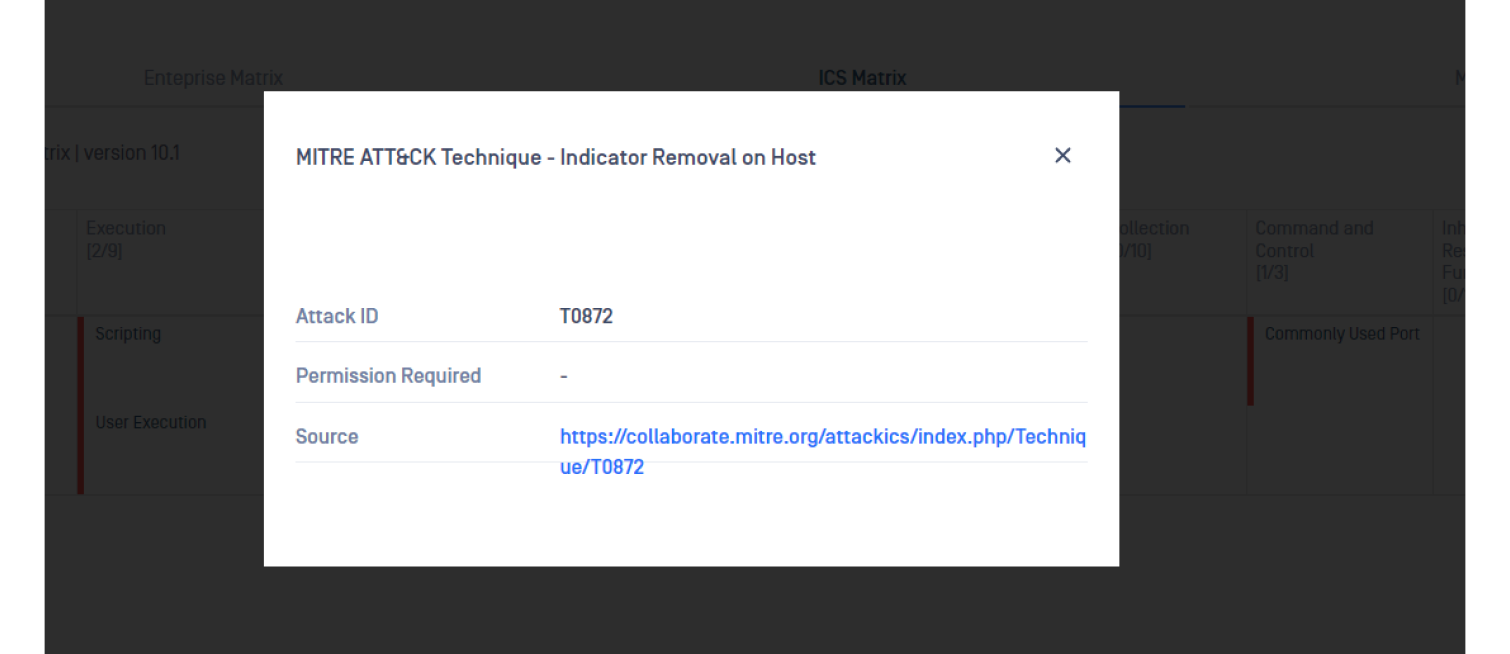

Van egy jobb módja annak, hogy megértsük a támadások mögött álló rosszindulatú szoftvereket, és segítsük a kritikus infrastruktúrával foglalkozó szervezeteket. megelőzni a jövőbeliakat, ha minden viselkedést a MITRE ATT&CK Framework for ICS és a YARA - két kulcsfontosságú erőforrás - alapján térképezünk fel. a kiberbiztonsági szakembereknek ismerniük kell:

- MITRE ATT&CK for ICS: A széles körben elfogadott MITRE ATT&CK keretrendszerhez hasonlóan az IT, ez a keretrendszer a rosszindulatú szoftvereket használó támadások viselkedését modellezi. amelyek ipari vezérlőrendszereket vesznek célba. A viselkedésnek a MITRE ATT&CK ICS keretrendszerhez történő leképezésével az eszközök mint például a MetaDefender Sandbox segíthetnek a védekezőknek gyorsan azonosítani, hogy a rosszindulatú szoftverek hogyan próbálják megtámadni a rendszereiket, és több hatékonyabban reagáljanak.

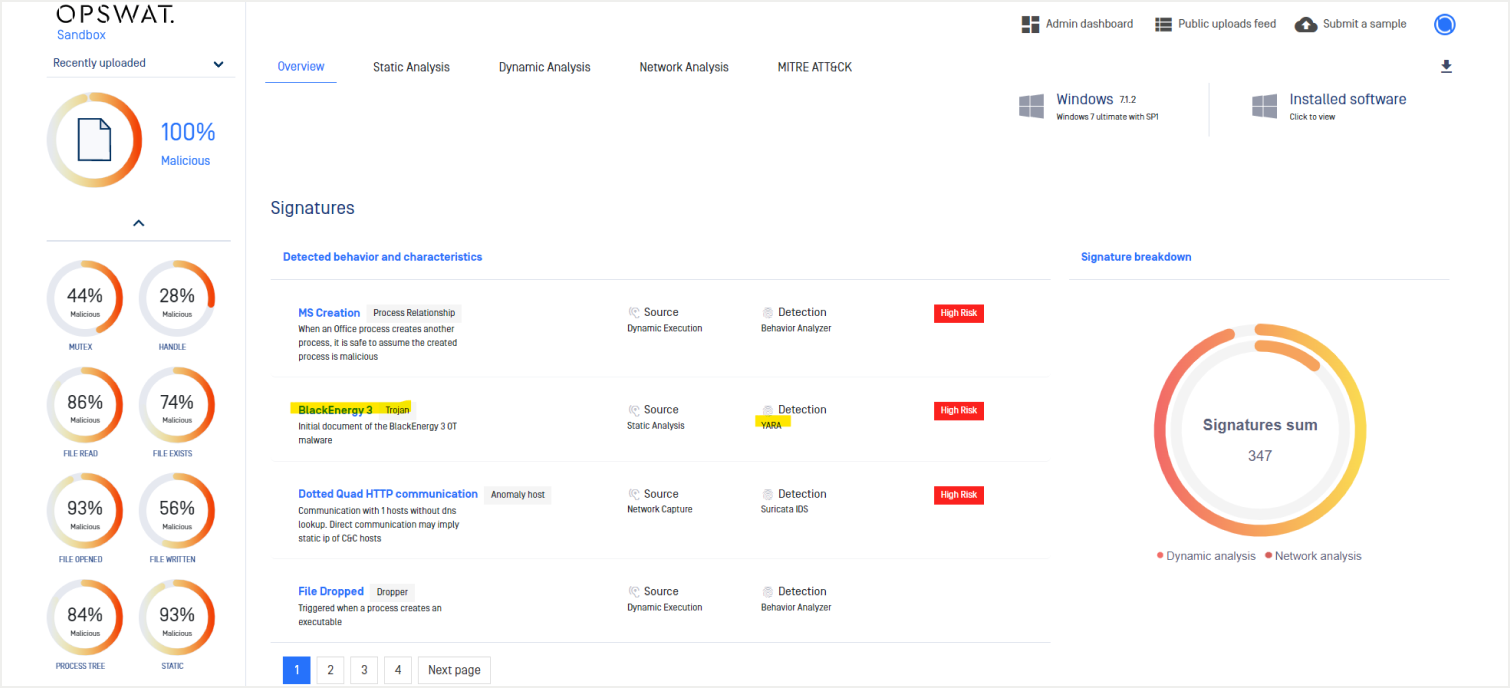

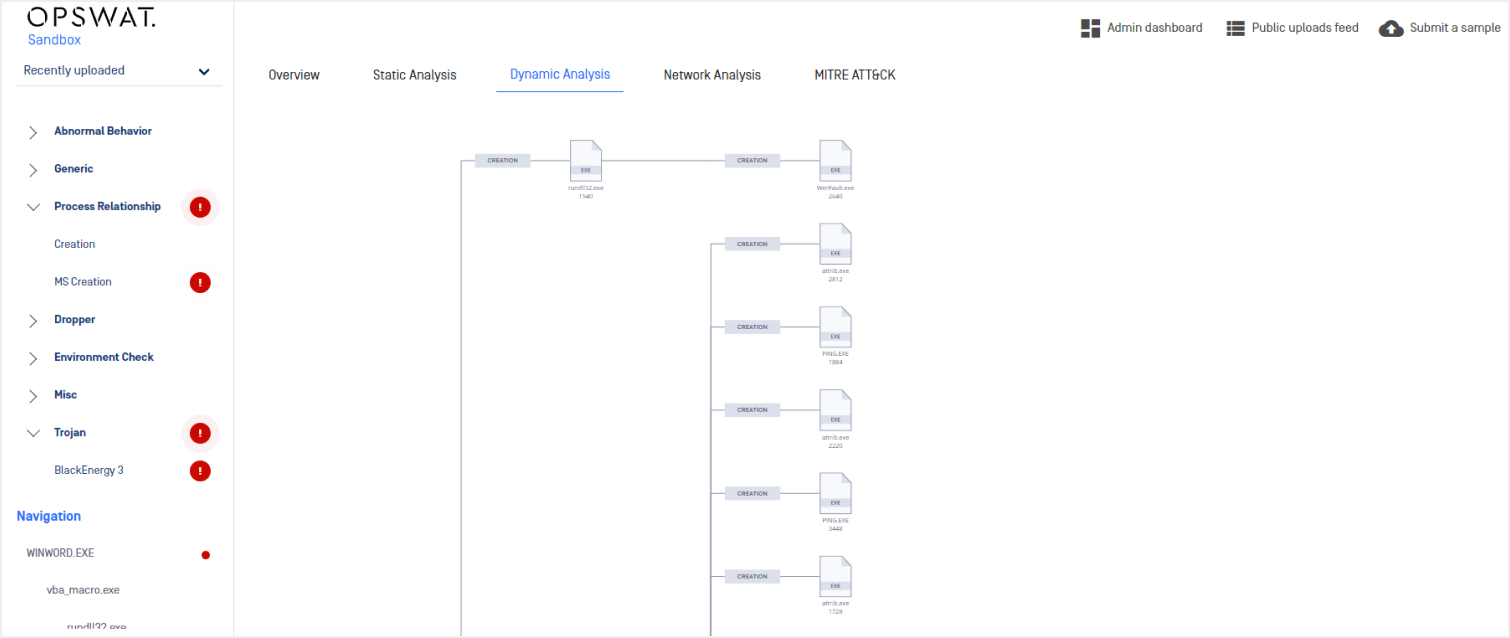

Ennek példájaként elemeztük a Black Energy-t a homokozóban, és láttuk a leképezést a ICS-specifikus viselkedésmódokat a keretrendszerre:

- YARA a védelemhez, észleléshez és fenyegetésvadászathoz: A Yara ICS szabályrendszerek, elemzőeszközök beépítésével, beleértve a következőket OPSWAT Sandbox, hatékonyabban azonosíthatják a rosszindulatú szoftverek - statikus és dinamikus - attribútumait, amelyek megfelelnek az ismert rosszindulatú szoftvereknek. ICS-kártékony programok attribútumaihoz. Míg magukat a rosszindulatú programok fájljait gyakran módosítják a fenyegető szereplők, hogy kikerüljék az a támadóknak ki kell használniuk a meglévő infrastruktúrát és eszközöket, taktikákat és eljárásokat (TTP-ket) ahhoz, hogy hatékonyak legyenek. A támadó infrastruktúrája nagy elsüllyedt költség, amelyet újra kell hasznosítaniuk, ezért a TTP-k közösek a következő területeken a rosszindulatú szoftverek különböző változatai. Ennek eredményeképpen a több rosszindulatú szoftvermintában közös TTP-k azonosíthatják a családokat, és segíthetik a következő lépéseket a tulajdonításban.

A legújabb MITRE ATT&CK for ICS az operatív technológiák elleni támadásokra vonatkozó TTP-keretet nyújt, mint például aválaszfunkciók gátlása.

A kritikus infrastruktúrákon belül különösen kitérő rosszindulatú szoftverek felderítéséhez olyan elemzési képességekre van szükség, amelyeknek a következőkre van szükségük átfogó statikus és dinamikus elemzést kell tartalmaznia, és képesnek kell lennie az ICS-támadásokra jellemző TTP-k megjelölésére, ahogyan azt az alábbi példák mutatják a Black Energy alábbi elemzése.

az OPSWAT Sandbox v1.1.7 nemrégiben megjelent v1.1.7 tartalmazza az IOC-k leképezését az ICS TTP-kre, és a rendelkezésre álló YARA szabályokkal és az OPSWAT MetaDefender Core natív MISP-tárral a szervezetek jobban védekezhetnek a rosszindulatú fenyegetések ellen az OPSWATátfogó threat intelligence megoldásán keresztül.

Fedezzen fel további OPSWAT OT Rosszindulatú programok elemzési lehetőségei

Tapasztalja meg a OT rosszindulatú szoftverek elemzésére szolgáló megoldásainkat még ma