A 2024 Osterman Global Email Security Report célja, hogy figyelmeztesse a kritikus infrastruktúrák biztonsági csapatait a legfontosabb fenyegetésekre és trendekre, amelyek alakították a 2023-as e-mail fenyegetettséget.

A jelentés azt vizsgálja, hogy a szervezetek hogyan kezelik az e-mail biztonsági fenyegetéseket, beleértve a jelenlegi védekezésük sebezhetőségeit, a fejlett biztonsági technológiák bevezetését, valamint a kritikus infrastruktúrára jelentkező fenyegetések hatását. Betekintést nyújt a legjobb gyakorlatokba, a megfelelési kihívásokba és az e-mail biztonsági helyzet javítására vonatkozó ajánlásokba. Kiemeli továbbá azokat a megvalósítható lépéseket, amelyeket a szervezetek a következő évben a védelmük megerősítése érdekében megtehetnek.

Vizsgáljuk meg a jelentés által érintett négy fő területet, és azt, hogy mely technológiák jelenthetnek megoldást a szervezetében tapasztalható kihívásokra és biztonsági hiányosságokra.

Sebezhető pontok és jogsértések

Az a riasztó adat, hogy a kritikus infrastruktúrával foglalkozó szervezetek 80%-ánál tavaly legalább két e-mailes biztonsági incidens történt, rávilágít a modern e-mailes fenyegetések elterjedtségére és hatékonyságára. Ezek a fenyegetések közé tartozik az adathalászat, a zsarolóprogramok és a fiókok átvétele.

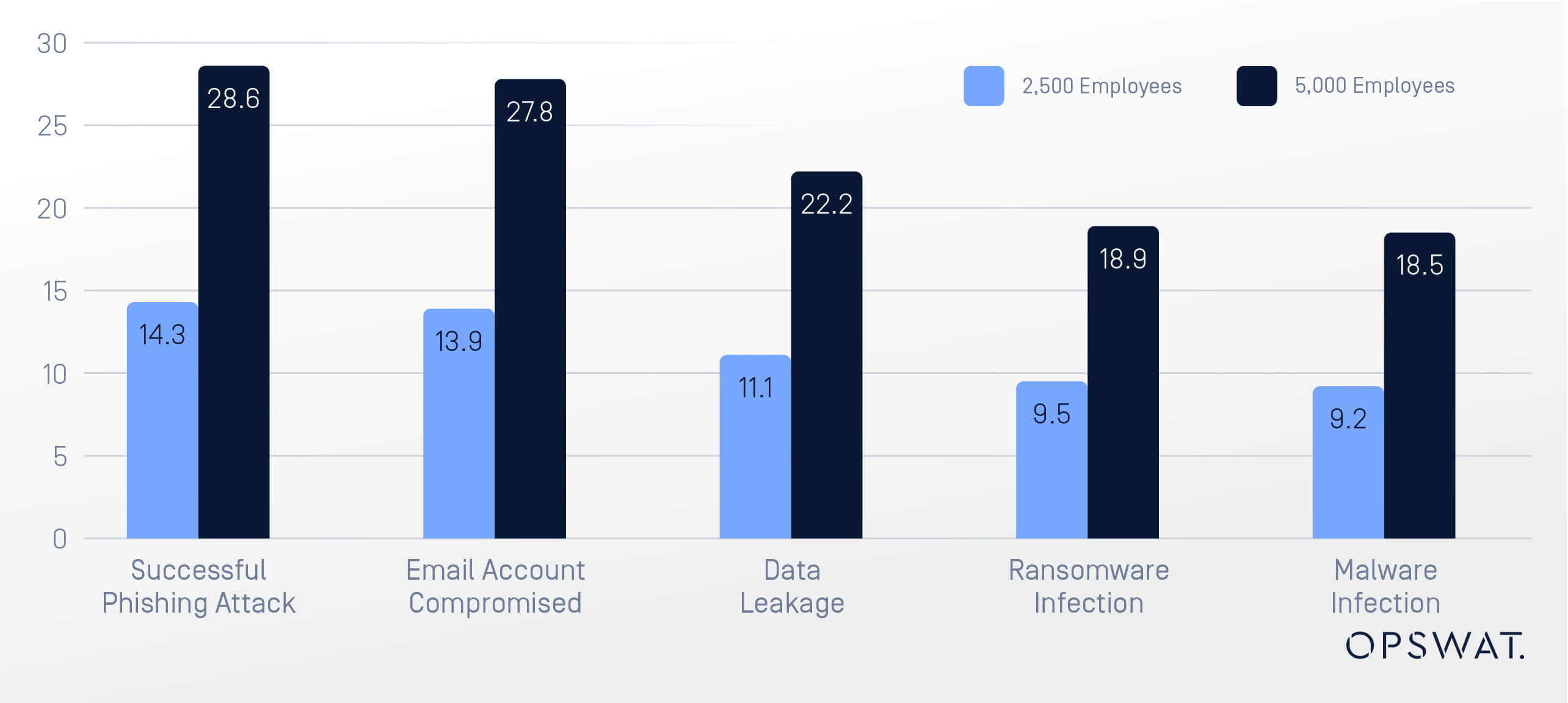

A kutatásban részt vevő, több mint 5000 alkalmazottal rendelkező kritikus infrastruktúrával rendelkező szervezetek tapasztaltak:

- 28 sikeres adathalász incidens évente

- 27 számlakompromisszum

- 22 adatszivárgási incidens - az e-mail biztonság megsértésének egyéb típusai között

Ezek a legfrissebb statisztikák alátámasztják az e-mail fenyegetések egyre kifinomultabbá válását, amelyek közül sok megkerüli a hagyományos biztonsági intézkedéseket, és jelentős működési zavarokat és adatvesztést eredményez.

Fontos itt arra is rámutatni, hogy az alkalmazottak képzésére nem lehet teljes mértékben támaszkodni, mivel az adathalász tudatossági programok gyakran az ismert módszerekre összpontosítanak, miközben a kiberbűnözők folyamatosan fejlesztik taktikájukat váratlan megközelítésekkel.

Bizalom a Email Security

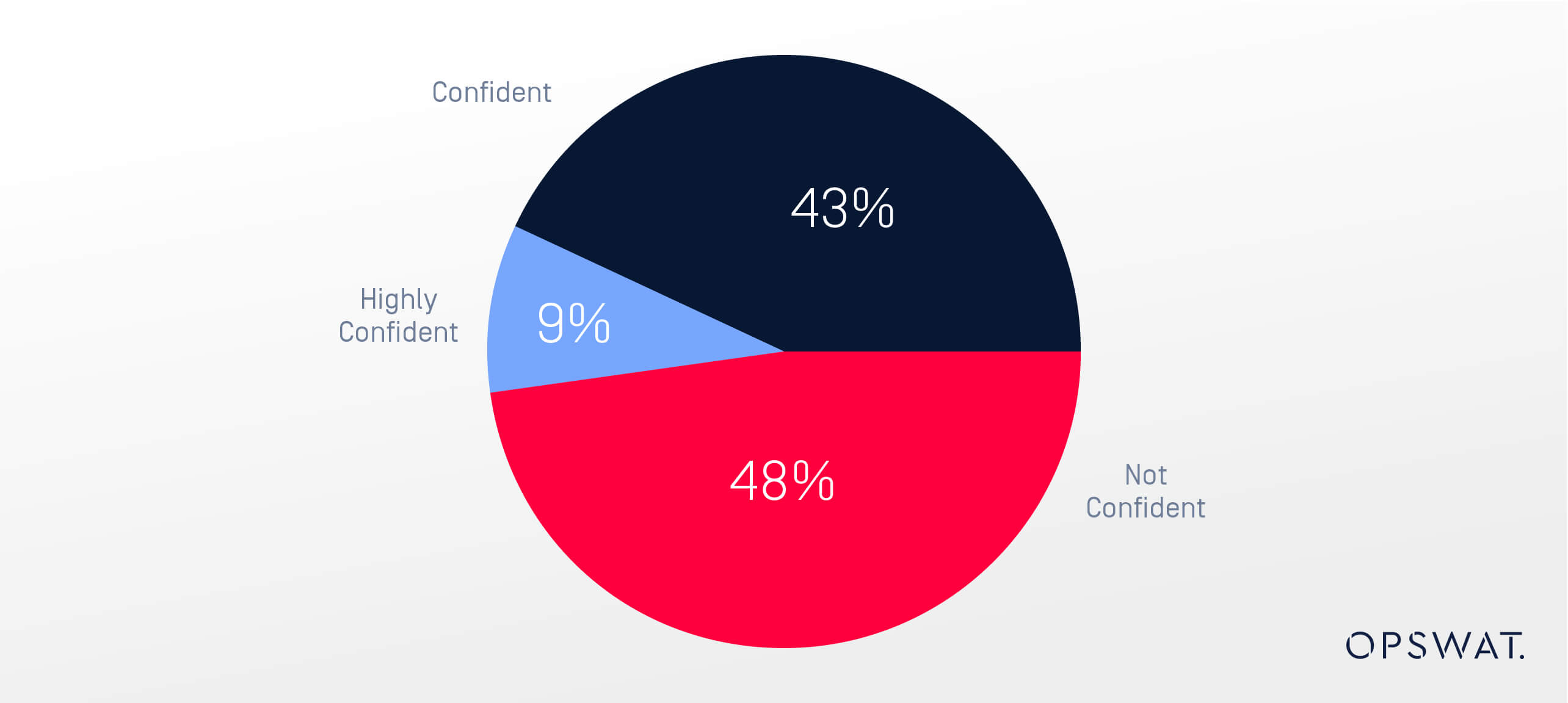

A kritikus infrastruktúrával foglalkozó szervezetek 48%-a jelezte, hogy nem bízik az e-mail alapú támadások megelőzésének képességében. Mivel a szervezetek közel fele nehezen tudja magabiztosan kezelni a biztonsági hiányosságokat, ez azt jelenti, hogy a megoldásaik vagy nem megfelelőek, vagy nem tudják, hogyan használják ki a funkciókat, vagy a jelenleg használt gyártók egyike sem elég átfogó.

Több mint 63%-uk elismerte, hogy az e-mail biztonsági intézkedéseik nem a "legjobbak a kategóriájukban".

Email fenyegetések várhatóan növekedni fognak

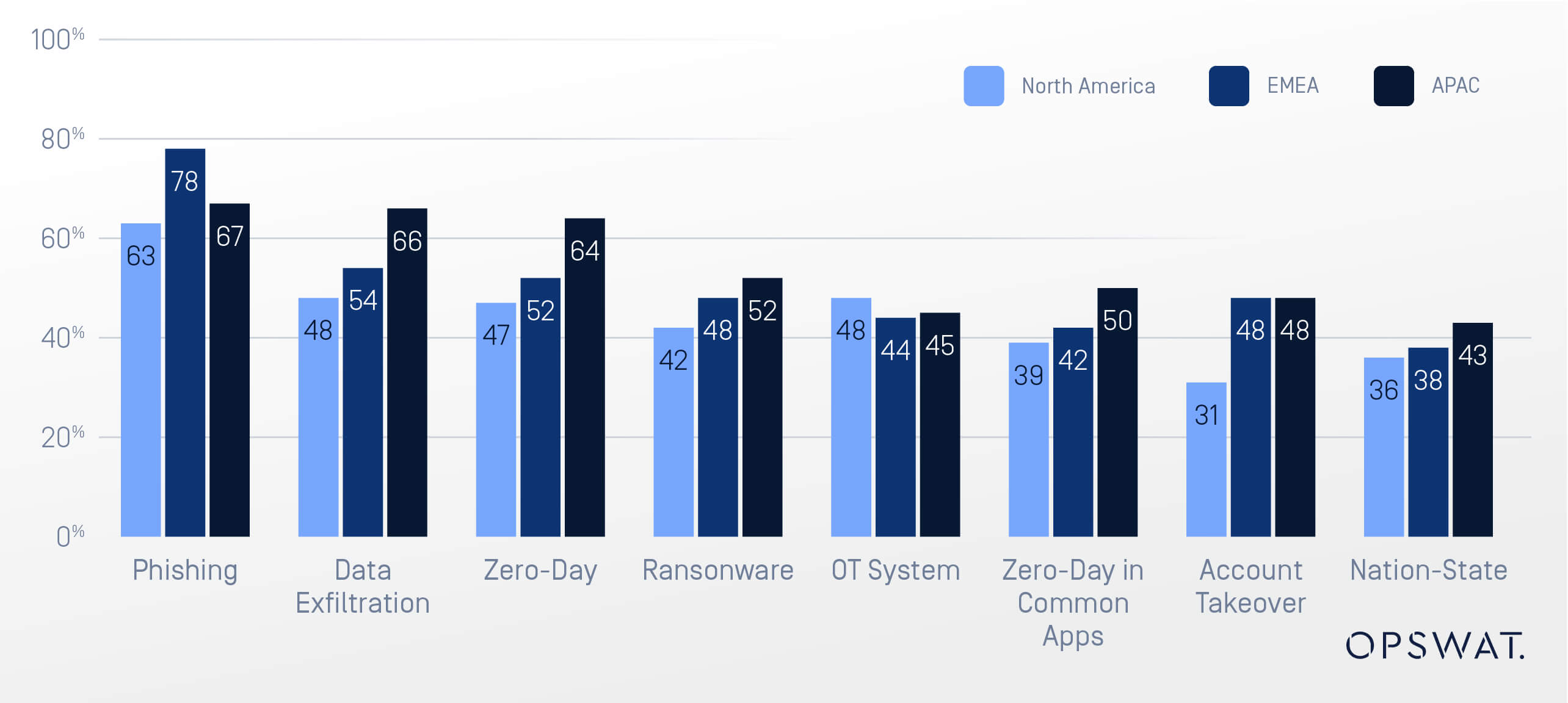

A fenyegetettségi helyzet nem mutatja a lassulás jeleit. A válaszadók több mint 80%-a arra számít, hogy az e-mail alapú támadások gyakorisága és súlyossága a következő 12 hónapban változatlan marad vagy növekszik. Az adathalászat, a nulladik napi rosszindulatú programok és az adatszivárgás vezetik a várható támadási vektorok listáját, ami megerősíti a proaktív intézkedések szükségességét.

Az Osterman Research szerint a szervezetek átlagosan 50%-a úgy véli, hogy a következő 12 hónapban növekedni fognak a több e-mail fenyegetésvektor által jelentett fenyegetések.

Az Osterman-jelentés

A többszintű megközelítés szükségessége

Mivel a kiberbiztonsági fenyegetések 75%-a e-mailen keresztül éri a szervezeteket, az e-mail biztonság hatékonyabb, többrétegű megközelítése elengedhetetlen. A több védelmi réteggel a szervezetek megerősíthetik e-mail biztonsági stackjüket, hogy átfogó e-mail biztonságot kapjanak, amely túlmutat a natív vagy beépített védelemre való támaszkodáson. A jelentés emellett a zéró bizalom elvének és a fejlett fenyegetésmegelőzési technológiák - például a viselkedésalapú mesterséges intelligencia és a tartalom hatástalanítása és rekonstrukciója (CDR) - bevezetése mellett érvel, hogy a támadók előtt maradjanak.

Proaktív védelmi rétegek

A fejlődő e-mail alapú fenyegetések elleni védekezéshez az OPSWAT számos fejlett e-mail biztonsági technológiát kínál, amelyek célja a támadások megelőzése, mielőtt azok elérnék a felhasználókat.

az OPSWAT a Deep Content Disarm and Reconstruction (CDR) és a Multiscanning technológiák piacvezetőjeként a az átfogó e-mail-biztonság mércéjét állítja fel.

Multiscanning

Több rosszindulatú szoftverek elleni motor felhasználásával akár 99,2%-os rosszindulatú szoftverek felismerési arányt ér el. Ez a védelmi réteg véd az ismert és ismeretlen fenyegetések ellen egyaránt, így kritikus fontosságú a fejlődő és kifinomult e-mail támadások elleni védekezésben.

Deep Content Disarm and Reconstruction (CDR)

Proaktívan szanálja a fájlokat a potenciálisan káros kód eltávolításával és biztonságos formában történő rekonstruálásával. Mivel a kritikus infrastruktúrával foglalkozó szervezetek 48%-a nem bízik a jelenlegi e-mail biztonsági csomagjában, az OPSWATCDR alapvető védelmet nyújt a nulladik napi fájlalapú támadások és a hagyományos észlelési módszereket kikerülő fejlett fenyegetések ellen.

Valós idejű Sandbox

A gyanús fájlokat elszigetelt környezetben elemzi, lehetővé téve a potenciálisan káros mellékletek biztonságos végrehajtását és értékelését. Tekintettel arra, hogy a kritikus infrastruktúrát célzó kiberfenyegetések 75%-a e-mailben érkezik, ez a dinamikus elemzés a biztonság fontos szintjét növeli.

Proaktív adatvesztés-megelőzés (DLP)

Védelmet nyújt az adatok jogosulatlan kiszivárgása ellen, és biztosítja a szabályozási követelményeknek való megfelelést. Mivel a szervezeteknek csak 34,4%-a felel meg teljes mértékben az e-mail biztonsági előírásoknak, az OPSWAT csökkenti az adatszivárgás kockázatát azáltal, hogy megakadályozza, hogy az érzékeny információk elhagyják a szervezetet.

Összefoglalva

A 2024 Osterman Report tájékoztatja az IT a kritikus infrastruktúrával foglalkozó szervezetek biztonsági vezetőit a fontos kérdésekről, amelyeket figyelembe kell venniük, és arról, hogyan erősíthetik meg e-mail biztonsági helyzetüket. Mivel az e-mail fenyegetések folyamatosan fejlődnek, a többrétegű megközelítés fokozza a biztonsági intézkedéseket, ami elengedhetetlen lesz a kritikus infrastruktúrák védelméhez, amelyekre támaszkodunk.

További források

- Az Osterman-jelentés letöltése

- Tudjon meg többet MetaDefender Email Security

- Tudjon meg többet a Multiscanning és Deep CDR