Az Industrial automatizálási és vezérlőrendszer (IACS vagy ICS) technológiák alapvető fontosságúak a kritikus infrastruktúrák és az operatív technológiai (OT) környezetek számára. Ezek a rendszerek több olyan komponensből állnak, amelyek hálózati protokollokon keresztül kommunikálnak egymással, és így kibertámadásokra érzékenyek. Még az IACS-rendszereken belül a levegővel lezárt zónák is sebezhetőek maradnak a perifériás és cserélhető adathordozókon keresztül érkező rosszindulatú támadásokkal szemben.

Az ISA/IEC 62443 kiberbiztonsági szabványsorozat az IACS- és OT-hálózatok üzemeltetői, rendszerintegrátorai és alkatrészgyártói számára közös keretrendszer. A szabványok követelményeket, utasításokat, ellenőrzéseket és bevált gyakorlatokat tartalmaznak az IACS üzemeltetésének, fejlesztésének, karbantartásának és alkatrészgyártásának biztosítására.

Az ISA/IEC 62443 története és fejlődése

Az ISA/IEC 62443 szabványokat a Nemzetközi Automatizálási Társaság (ISA) 2002-ben dolgozta ki ISA 99 néven, azzal a céllal, hogy szabványokat állapítson meg az amerikai kritikus infrastruktúra-rendszerek és műveletek kibertámadások elleni védelmére. Végül a Nemzetközi Elektrotechnikai Bizottsághoz (IEC) nyújtották be globális elismerés céljából, hogy az ISA/IEC 62443 szabványsorozattá váljon.

2021 novemberében az IEC az ISA/IEC 62443 szabványt horizontális szabványnak nyilvánította, így az széles körben elismert kiberbiztonsági referenciaértékké vált minden olyan iparágban, amely az IIER-t használja, karbantartja vagy fejleszti. Jelenleg az ISA/IEC 62443 sorozat kiterjedt tartalommal és széleskörű alkalmazási területtel rendelkezik, több mint 800 oldal terjedelemben.

Kinek szól az ISA/IEC 62443?

Az ISA/IEC 62443 három fő főszerepet határoz meg kontextuálisan, azzal a céllal, hogy meghatározza azokat az érdekelt feleket, akik hasznot húzhatnak belőlük:

- Vagyontulajdonosok: Az IIER-t birtokló és üzemeltető szervezetek.

- Rendszerintegrátorok: Olyan szervezetek vagy tanácsadók, amelyek rendszerintegrációs, karbantartási vagy egyéb IIER-hez kapcsolódó szolgáltatásokat nyújtanak.

- Termékgyártók: Olyan szervezetek, amelyek a biztonsági követelményeknek megfelelő termékeket kínálnak, termékkomponenseket vagy életciklus-támogatást nyújtanak.

Az ISA/ IEC62443 összetevői

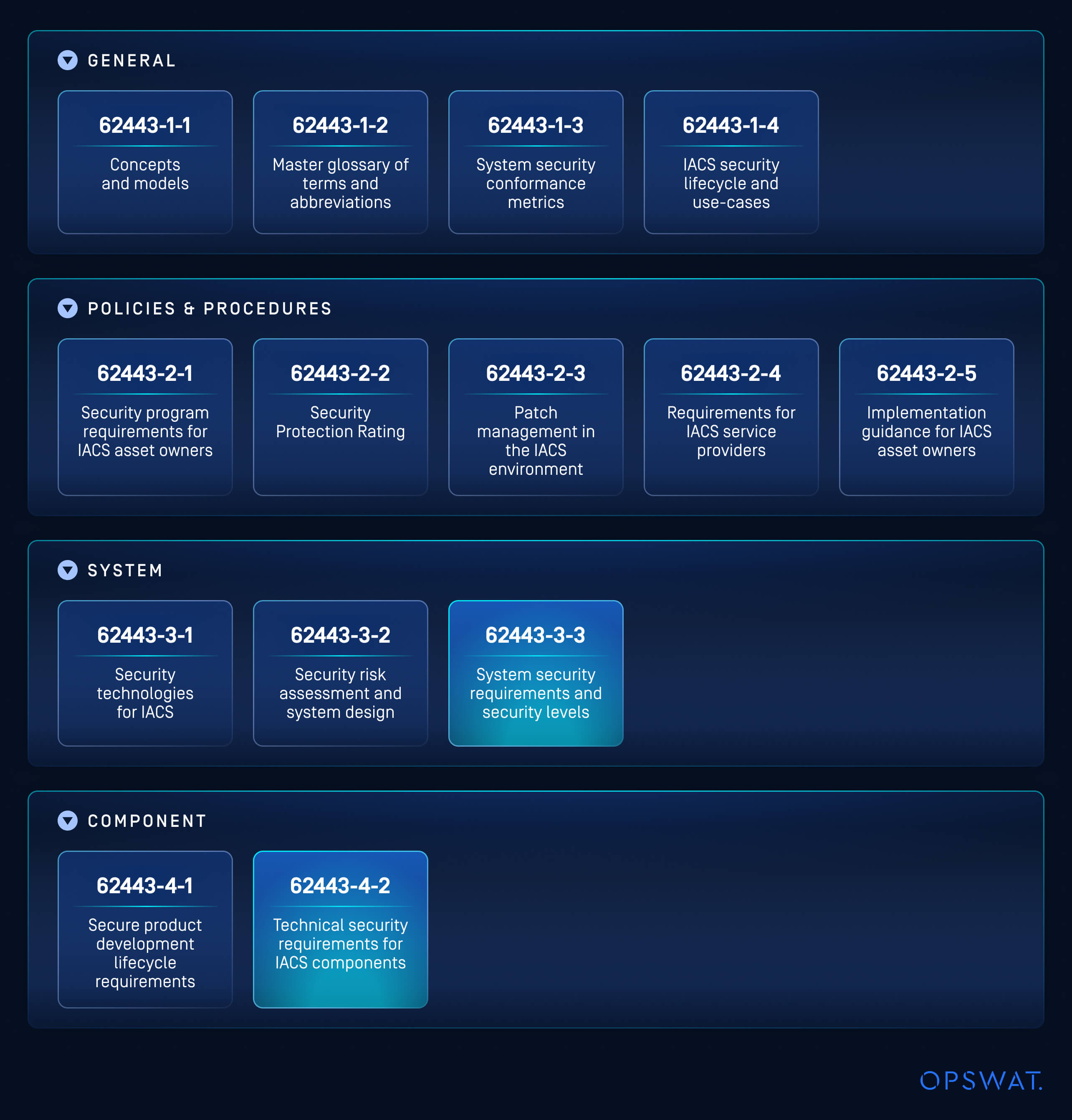

Az ISA/IEC 62443 sorozat négy fő részre oszlik: Általános, Irányelvek és eljárások, Rendszer és Komponens. Mindegyik rész más-más főszereplőnek szól, és olyan utasításokat és iránymutatásokat tartalmaz, amelyek az ICS biztonságának egy adott szempontját vagy szakaszát fedik le.

Az ISA/ IEC62443 sorozat négy része

Általános 62443-1

Az első rész általános áttekintést tartalmaz, és bemutatja az alapvető fogalmakat, követelményeket, terminológiát és iránymutatásokat a kiberbiztonság kialakításához és megvalósításához az IIER-ben.

A 62443-1-1-1. szakasszal kezdődik, amely meghatározza a szabványsorozatban használt alapvető terminológiát, fogalmakat és referenciamodelleket. Ezután a 62443-1-2 a sorozatban használt kifejezések és rövidítések glosszáriumával, majd a 62443-1-3 a rendszerek biztonságának értékelésére és mérésére szolgáló biztonsági mérőszámokat tárgyalja. Végül a 62443-1-4 a teljes rendszerekben a kiberbiztonság kezeléséhez követendő iránymutatásokat tartalmaz.

Irányelvek és eljárások 62443-2

Az irányításra és a kockázatkezelésre összpontosítva a második rész a kiberbiztonsági programok létrehozásához, fenntartásához és irányításához nyújt útmutatást.

A 62443-2-1 szakasz az IIER kiberbiztonsági irányítási rendszer létrehozásának, bevezetésének és fenntartásának folyamatát írja le, míg a 62443-2-2-2 részletes végrehajtási iránymutatásokat kínál a szervezetek számára, amelyeket az IIER biztonsági programok létrehozásakor követniük kell. Ezután a 62443-2-3 a rendszer biztonságának fenntartása érdekében a szoftver- és firmware-foltok kezelésének legjobb gyakorlatait ismerteti, végül pedig a 62443-2-4 felsorolja az ipari környezetben dolgozó szolgáltatókra vonatkozó kiberbiztonsági követelményeket és legjobb gyakorlatokat.

Rendszer 62443-3

Ez a rész útmutatást nyújt a biztonságos rendszerek tervezéséhez és megvalósításához, és foglalkozik az IIER-re vonatkozó kiberbiztonsági követelményekkel. Kitér a kockázatértékelésre, a rendszerbiztonsági követelményekre és stratégiákra, valamint a rendszerbiztonsági szintekre.

A 62443-3-1. szakasz az IIER szempontjából releváns meglévő és újonnan megjelenő biztonsági technológiákat tekinti át. Ezután a 62443-3-2. szakasz a rendszertervezés során a kiberbiztonsági kockázatok értékelésének és kezelésének módszertanát mutatja be. Végül a 62443-3-3 részletes rendszerbiztonsági követelményeket állapít meg, és négy biztonsági szintbe (SL1-SL4) sorolja őket.

62443-4 komponens

A sorozat negyedik és egyben utolsó része a termékfejlesztési életciklust ismerteti. Az IIER egyes összetevőinek, például a SCADA (felügyeleti vezérlés és adatgyűjtés), a PLC-k (programozható logikai vezérlők) és az érzékelők biztonságára összpontosít.

Két részből áll. A 62443-4-1. szakasz a termékfejlesztési életciklus folyamatait vázolja fel, beleértve az IIER-összetevők tervezését, fejlesztését és karbantartását, a 62443-4-2. szakasz pedig a rendszeren belüli egyes IIER-összetevőkre vonatkozó műszaki biztonsági követelményeket és képességeket határozza meg.

Alapvető követelmények

A hét alapkövetelményt (FR) a sorozat első része (IEC 62443-1-1-1) tartalmazza. sorozat. Ezek az FR-ek képezik az ISA/IEC62443 alapkövét, amelyre a sorozat minden további része épül, beleértve az IACS-rendszerek (3-3) és -komponensek (4-2) biztonsági követelményeire összpontosító részeket is.

- Azonosítás és hitelesítés ellenőrzése

- Vezérlés használata

- Rendszerintegritás

- Az adatok bizalmas kezelése

- Korlátozott adatáramlás

- Az eseményekre való időben történő reagálás

- Az erőforrások rendelkezésre állása

Az ISA/IEC 62443 előnyei és alkalmazásai

Ezeket a szabványokat számos iparágban elfogadták, többek között a gyártás, a kritikus infrastruktúra, az olaj- és gázipar, az egészségügy és a szennyvízkezelés területén. Az, hogy egy szervezet miként használhatja az ISA/IEC 62443 sorozatot, attól függ, hogy milyen szerepet tölt be az adott iparágon belül, legyen szó akár az IACS működtetéséről, karbantartásáról, integrálásáról vagy alkatrészek gyártásáról.

Vagyontulajdonosok számára

A biztonsági protokollokat létrehozó és az IIER-t működtető eszköztulajdonosok az ISA/IEC 62443 szabvány 2. szakaszára hivatkozhatnak a rendszerintegrátorokra vonatkozó követelmények kidolgozásához. Ezek az iránymutatások segíthetnek nekik meghatározni, hogy milyen biztonsági jellemzőkre van szükségük egy termékben.

Rendszerintegrátorok számára

Az integrációs, karbantartási és hasonló ICS-hez kapcsolódó szolgáltatások elvégzése miatt a rendszerintegrátorok főként a 62443-3 szabványt használják az eszközök tulajdonosainak biztonsági szintjének felmérésére és követelményeik feldolgozására. A 62443-3-3 szabványokat a termékgyártók által gyártott alkatrészek biztonságának értékelésére is használják, és annak megállapítására, hogy azok tartalmazzák-e az eszköztulajdonosok által megkövetelt funkciókat.

Termékgyártók számára

A termékgyártók SDL-t (biztonsági fejlesztési életciklust) hoznak létre és tartanak fenn, olyan termékeket kínálnak, amelyek megfelelnek az előírt biztonsági szintnek, komponens termékeket biztosítanak, és életciklus-támogatást nyújtanak. A termékgyártók olyan vállalatok, amelyek IIER hardver- és szoftverkomponenseket gyártanak. A termékgyártók a 62443-4 szabványt egyértelmű referenciaként használhatják arra vonatkozóan, hogy milyen képességeket és biztonsági jellemzőket kell beépíteniük termékeikbe.

Az ISA/IEC 62443-3-3 fontossága a létfontosságú infrastruktúrák védelme szempontjából

A 62443-3-3 szabványok kritikus műszaki biztonsági követelményeket és biztonsági szinteket határoznak meg, amelyek referenciaként szolgálnak az elérendő biztonsági szinthez. Ezt a szakaszt a rendszerintegrátorok használják az általuk fejlesztett rendszerek szabványainak teljesítéséhez.

Legfontosabb biztonsági követelmények

Védelem - mélyrehatóan

Olyan technika, amely a védelmi technikák több rétegét igényli a kibertámadás megelőzéséhez vagy lassításához. A biztonsági réteg magában foglalhatja például a fizikai ellenőrzést, a gyakori vizsgálatokat, a fájlátvitel biztosítását és a tűzfalak használatát.

Zónák és vezetékek

Az ISA/IEC-62443 sorozat a Purdue-modell, más néven Purdue Enterprise Reference Architecture (PERA) alapján a zónát funkcionális vagy fizikai egységként azonosítja, míg a csatorna a zónák közötti kommunikációs csatornák gyűjteménye.

Kockázatelemzés

Az ISA/IEC-62443-3-2 a hagyományos kockázatelemzési gyakorlat mellett további részleteket tartalmaz az IIER biztonsági kockázatértékelési módszereiről.

Legkisebb kiváltság

A legkisebb jogosultság elve korlátozza a felhasználók hozzáférését a rendszer egyes összetevőihez vagy alkalmazásaihoz, megakadályozva a szükségtelen hozzáférést és minimalizálva a támadási felületet kibertámadás esetén.

Biztonságos komponensek felhasználása

Az ISA/IEC-62443-3-3 nem egy önálló követelményrendszer, hanem a sorozat más részeire is támaszkodik. Feltételezi, hogy az IEC 62443-2-1 szerint kidolgoztak egy biztonsági programot, és feltételezi, hogy a biztonságos komponenseket az ISA/IEC-62443-4-2 és az ISA/IEC-62443-4-1 szerint telepítik a megfelelőség garantálása érdekében.

Biztonsági szintek

A meghatározott biztonsági szintek célja az OT- és IACS-rendszerek erősségének mérése és a kockázati tényezők kiemelése. A 62443-3-3 négy biztonsági szintet határoz meg, kezdve az 1-től, mint a minimális szinttől a 4-ig, mint a maximális szintig.

Biztonsági szint 1

A meghatározott biztonsági szintek célja az OT- és IACS-rendszerek erősségének mérése és a kockázati tényezők kiemelése. A 62443-3-3 négy biztonsági szintet határoz meg, kezdve az 1-től, mint a minimális szinttől a 4-ig, mint a maximális szintig.

Biztonsági szint 2

Olyan általános kibertámadások elleni védelem, amelyek nem igényelnek speciális készségeket vagy intenzív erőforrásokat, például egyéni hackereket.

Biztonsági szint 3

Foglalkozik a kifinomult technikákat és speciális készségeket alkalmazó, szándékos támadások elleni védelemmel, mérsékelt motivációval.

Biztonsági szint 4

Védelmet nyújt az olyan szándékos támadások ellen, amelyekhez rendkívül kifinomult, IACS-specifikus készségekre van szükség, és amelyek kiterjedt erőforrásokhoz való hozzáférést igényelnek, mint például a szervezett hackercsoportok vagy ellenséges államok által a rendkívül kritikus rendszerek ellen intézett támadások.

A 62443-3-3-3-mal együtt a rendszerintegrátorok gyakran figyelembe veszik a 62443-4-2 szabványokat is, mivel ezek további útmutatást nyújtanak az életciklus egyes összetevőinek biztosítására vonatkozóan.

Perifériás és eltávolítható adathordozó védelem

Az eltávolítható adathordozókat, például USB és külső merevlemezeket gyakran használják az adatok átvitelére az IACS- és OT-hálózatokban, annak ellenére, hogy jelentős biztonsági kockázatot jelentenek. Voltak kiemelkedő, cserélhető adathordozók által okozott kibertámadások, mint például a Stuxnet, amely az iráni Natanz nukleáris létesítményt vette célba (2010), az indiai Kudankulam atomerőmű elleni támadás (2019) és az Agent.BTZ támadás, amely az Egyesült Államok védelmi minisztériumának hálózatain terjedt el (2008).

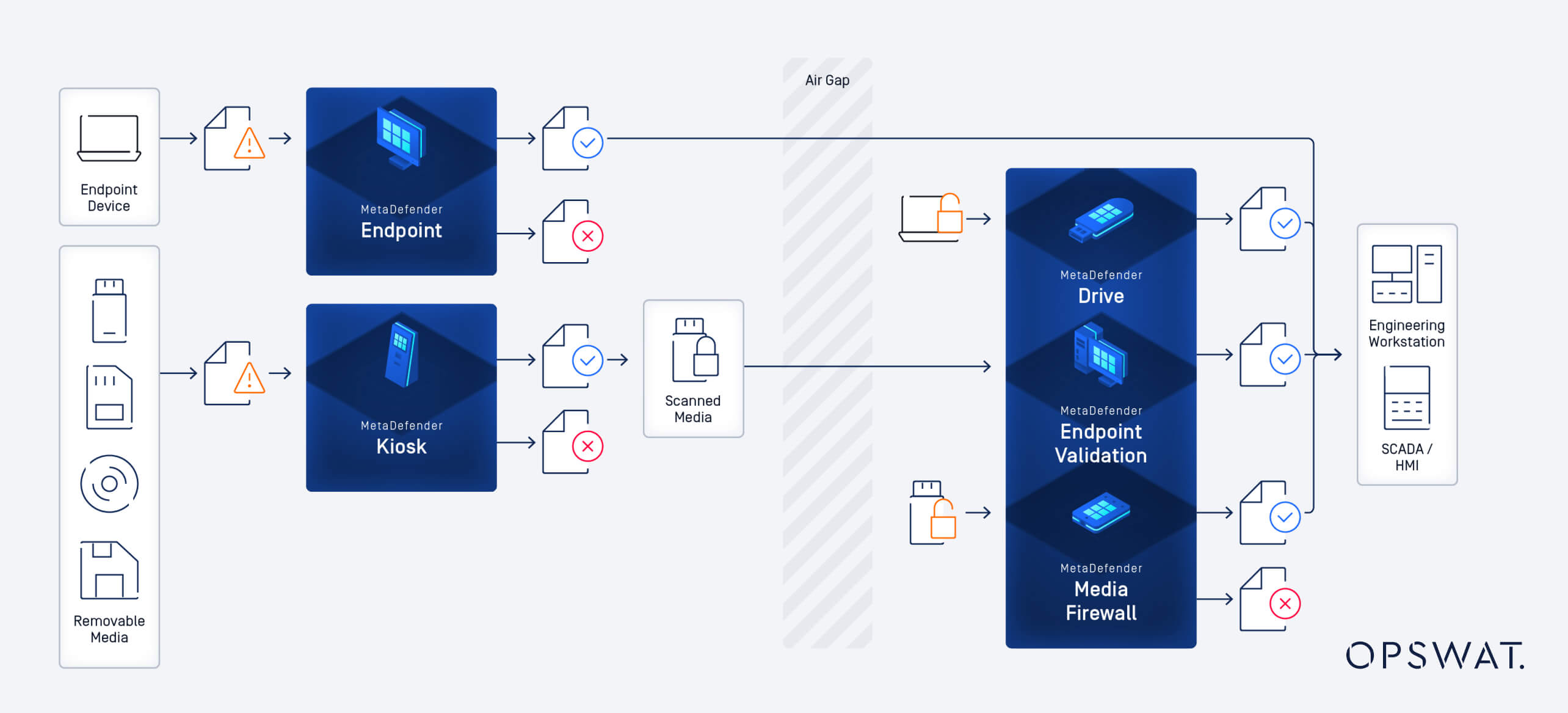

A perifériák és a cserélhető adathordozók védelmének beépítése a mélyreható védelmi stratégiába alapvető szerepet játszhat az ilyen támadások enyhítésében, valamint az ISA/IEC 62443 szabványoknak való megfelelés elérésében, csökkentve ezzel az adatvédelmi incidensek és a rendszerzavarok kockázatát. Például egy fizikai megoldás, mint MetaDefender , több rosszindulatú programok elleni védelmi motor segítségével képes beolvasni a cserélhető adathordozókat, hogy biztosítsa azok biztonságát. Más megoldások, mint MetaDefender , Media MetaDefender Media , MetaDefender és Managed File Transfer MetaDefender Managed File Transfer MFT)™, kulcsfontosságú szerepet játszhatnak a biztonsági szint és a mélyreható védelmi stratégia javításában.

Következtetés

Az ISA/IEC 62443 szabványokat tekintik a legátfogóbb kiberbiztonsági szabványoknak, amelyek az IACS és az OT környezetek kiberbiztonsági kihívásaival foglalkoznak. Az ISA/IEC 62443 szabványsorozat segítségével a szervezetek szisztematikusan felismerhetik, hogy mi a legértékesebb a környezetükben, javíthatják a láthatóságot, és azonosíthatják a kibertámadásokra fokozottan érzékeny eszközöket.

OPSWAT átfogó megoldásokat kínál a perifériák és a cserélhető adathordozók biztonsága terén, hogy fokozza a mélységi védelmet és minimalizálja a támadási felületet. Ha szeretné megtudni, hogy a szervezetek, kormányok és intézmények világszerte miért bíznak OPSWAT, beszéljen még ma szakértőnkkel, hogy megtudja, hogyan tudunk segíteni a perifériák és cserélhető adathordozók biztonságában.