Összefoglaló

2021 júliusában egy kifinomult kibernetikai behatolás történt, amely a Google Feed Proxy szolgáltatására mutató linket használta egy káros Microsoft Word fájl letöltésére az áldozatok eszközére. Miután a makrókat a felhasználók ártatlanul engedélyezték, egy Hancitor hasznos teher dinamikus linkkönyvtár (DLL) került végrehajtásra, és meghívta a mindenütt jelenlévő Cobalt Strike eszközt, amely a veszélyeztetett hálózat profilozása után több hasznos terhet dobott le. Egy órán belül a támadó tartományi admin jogosultságokat és teljes ellenőrzést szerezhet a tartomány felett. Ebben a blogban leírjuk, hogy az OPSWAT Multiscanning megoldás - Metascan és Deep CDR (Content Disarm and Reconstruction) hogyan találta meg a potenciális fenyegetést, és hogyan akadályozta meg ezt a fejlett támadást.

A támadás

Mint manapság sok kibertámadás, a behatolás is egy spear-phishing e-maillel kezdődött, amelyet a célzott hálózat egy vagy több felhasználójának küldtek. Ismerjük azokat a támadási taktikákat, amelyek fájlokban elrejtett makrókat használnak rosszindulatú hasznos terhek letöltésére. Ez a támadás még kitérőbb és kifinomultabb, mivel a beágyazott makró nem közvetlenül tölti le a hasznos terheléseket, hanem a dokumentumon belül egy shellcode-ot (OLE objektum) von ki és futtat le a káros hasznos terhelés letöltéséhez.

A felhasználóknak egy Microsoft Word dokumentumot küldtek, amely rosszindulatú makrókat tartalmazott, és képes volt a Hancitor trójai letöltő program[1] beágyazott példányainak telepítésére. Amikor a felhasználók megnyitották és engedélyezték a fájlban elrejtett makrókat, a fájl írt és végrehajtott egy DLL fájlt az áldozatok appdata mappájából. Ezután a Hancitor DLL letöltötte és továbbította a Cobalt Strike-ot[2] tartalmazó különböző hasznos terheléseket. és Ficker Stealer[3] tartalmakat tartalmazott.

Hogyan segíthet az OPSWAT megelőzni ezt a fejlett támadást?

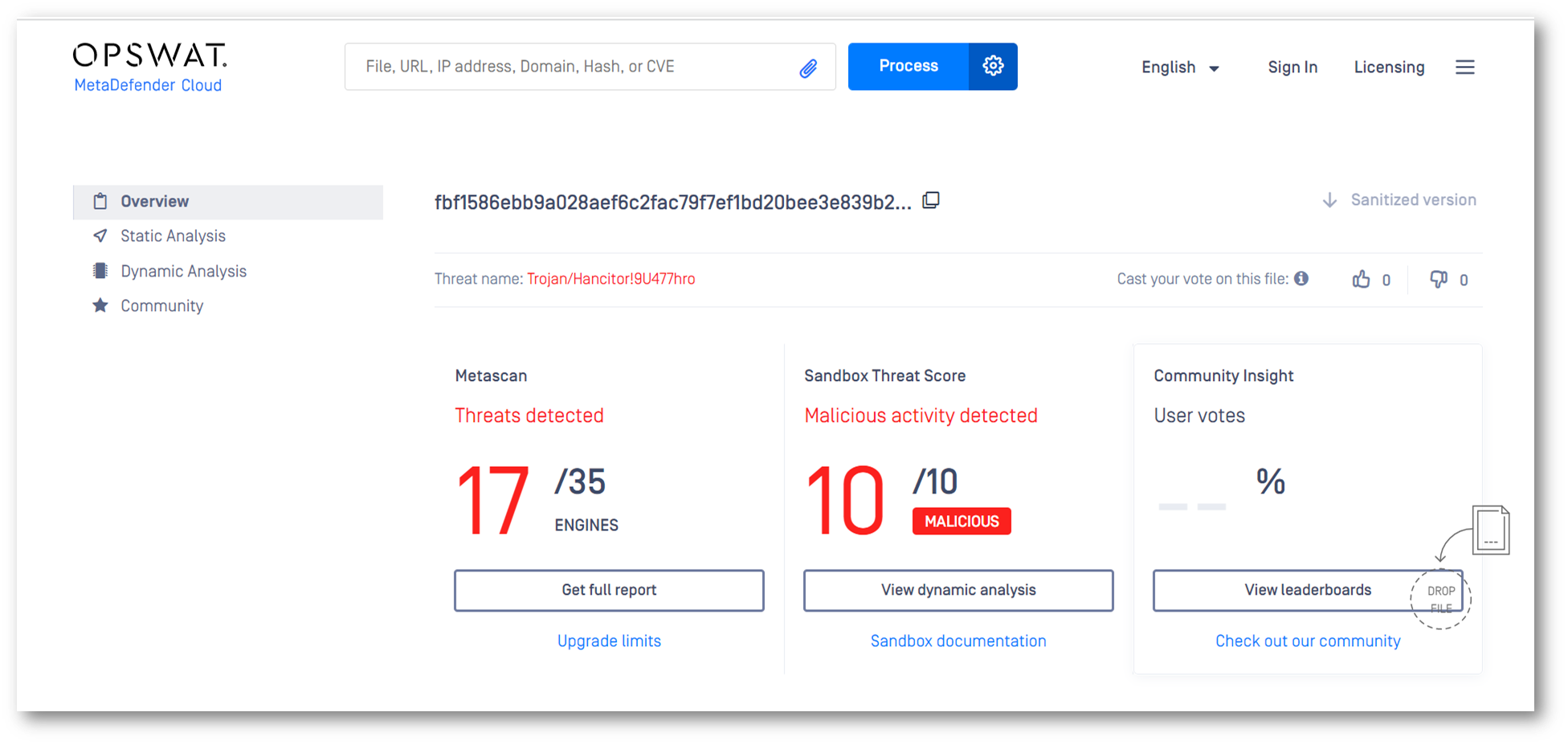

A rosszindulatú MS Word fájl vizsgálata az OPSWAT MetaDefender címen, csak 17/35 vírusirtó motor találta meg a fenyegetést. Ez határozottan bizonyítja, hogy egyetlen vagy néhány AV-motorral végzett vizsgálat nem elegendő a szervezet és a felhasználók védelméhez. A fejlett, kitérő taktikával rendelkező rosszindulatú szoftverek képesek kijátszani a hagyományos védelmet. Egyetlen vírusirtó motor a rosszindulatú programok 40-80%-át képes felismerni. OPSWAT Metascan lehetővé teszi a fájlok gyors vizsgálatát több mint 30 kártevőirtó motorral helyben és a felhőben, így 99%-nál nagyobb felismerési arányt érhet el.

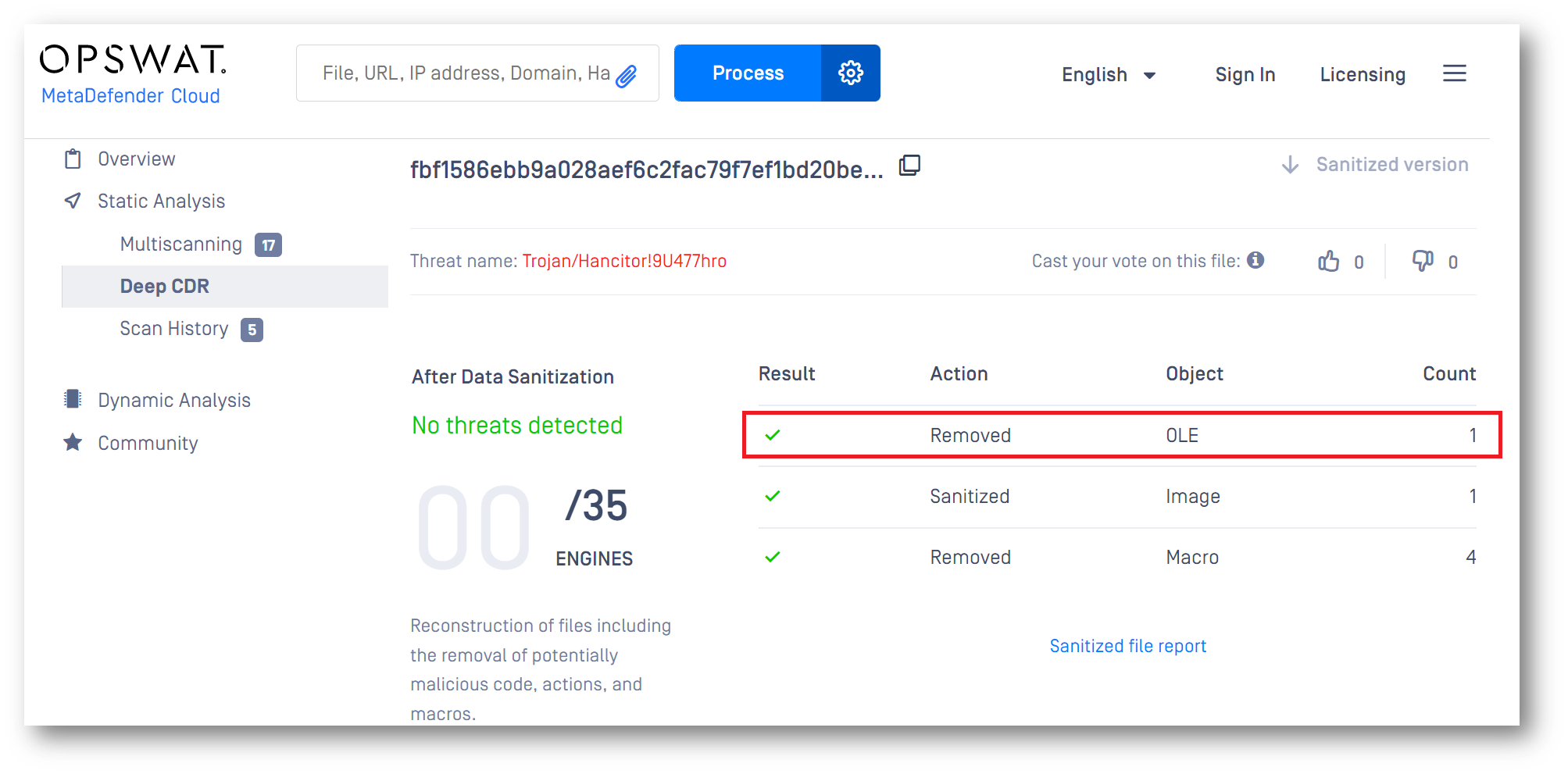

A legjobb megközelítés azonban az, hogy szervezetét és felhasználóit a kifinomult és nulladik napi támadásokkal szemben úgy védje meg, hogy minden fájlt a Deep CDR. A fájlok értékelése és ellenőrzése a szanálási rendszerbe való belépéskor történik, hogy biztosítsa a fájlok típusát és konzisztenciáját. Ezután minden fájlelemet különálló összetevőkre választunk szét, és a potenciálisan rosszindulatú elemeket eltávolítjuk vagy tisztázzuk. A Deep CDR részletes szanálási jelentés biztosításával a rendszergazdák számára is lehetővé teszi, hogy további elemzőeszköz nélkül elemezzék a rosszindulatú programok viselkedését. Az alábbiakban bemutatjuk, hogyan távolította el a Deep CDR az összes potenciális fenyegetést a fájlból, és hogyan biztosított a felhasználók számára egy biztonságosan fogyasztható fájlt.

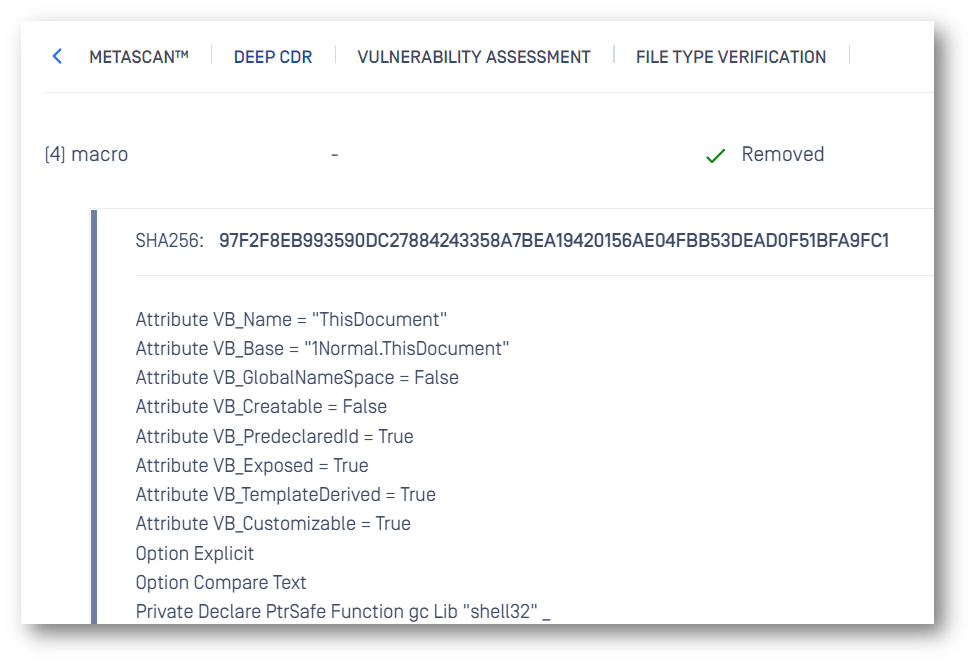

A rosszindulatú Word-dokumentumot a Deep CDR segítségével feldolgozva számos aktív komponenst találtunk, köztük egy OLE-objektumot és négy makrót. A kódot deobfuszkáltuk, és láttuk, hogy megpróbálta futtatni (C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG).

Amint a szanálási eredmény mutatja, a dokumentum összes aktív tartalma eltávolításra került a fájlból. Az egyik beágyazott objektum (az OLE objektum) telepítené a Hancitor trójai vírust (ier.dll fájl) a felhasználók gépére (miután azok véletlenül aktiválták), ha nem semlegesítenék, mielőtt elérnék őket.

A hálózat védelme érdekében minden szervezet számára létfontosságú, hogy a belső munkatársaknak küldött fájlok/ e-mailek biztonságban legyenek, ugyanakkor biztosítsák a fájlok használhatóságát. Ezredmásodperceken belül biztonságos fájlokat szállítunk maximális használhatóság mellett, így a munkafolyamatok nem szakadnak meg.

Az egyes fájlok szanálásával és a potenciális beágyazott fenyegetések eltávolításával a Deep CDR hatékonyan "hatástalanítja" az összes fájlalapú fenyegetést, beleértve az ismert és ismeretlen fenyegetéseket, az összetett és homokdobozos fenyegetéseket, valamint a rosszindulatú programok kijátszására szolgáló technológiával felszerelt fenyegetéseket, mint például a Fully Undetectable malware, a VMware észlelés, az obfuscation és sok más.

Tudjon meg többet a Deep CDR-ről, vagy beszéljen az OPSWAT technikai szakértőjével, hogy felfedezze a legjobb biztonsági megoldást a nulladik napi és a fejlett kitérő rosszindulatú programok megelőzésére.

1. A Hancitor egy olyan rosszindulatú letöltőprogram, amely "hátsó ajtókat" nyit más vírusok számára, hogy beszivároghassanak.

2. A Cobalt Strike egy távoli hozzáférési eszköz, amelyet a kiberbűnözők követő kártevők terjesztésére használtak fel.

3. A FickerStealer egy információlopó kártevő, amelyet érzékeny információk megszerzésére terveztek.