Ha arra vársz, hogy a nyilvános fenyegetések jelezzenek egy új kártevőcsaládot, órákig kiszolgáltatottá válhatsz. Ebben a résben a kampányok elterjednek, a hitelesítő adatokat ellopják, és a behatolások oldalirányú mozgásba lendülhetnek. Ez a bejegyzés azt mutatja be, hogy az OPSWAT MetaDefender Sandbox (a Filescan.io motorja) hogyan dönti össze ezt az ablakot utasításszintű viselkedéselemzéssel, automatikus kicsomagolással és ML-alapú hasonlósági kereséssel. Ezáltal a SOC-csapatok, a rosszindulatú szoftverek kutatói és a CISO-k gyakorlati utat kapnak a korábbi, nagyobb megbízhatóságú észlelésekhez.

A probléma: Egy "OSINT lag", amelyet a támadók kihasználnak

A mai fenyegetettségi környezetben a "kisebb esemény" és a "súlyos incidens" közötti különbség órákban mérhető. Az új bináris programok gyakran jóval azelőtt terjednek, hogy a nyílt forráskódú hírszerzés (OSINT) utolérné őket, ami döntő előnyhöz juttatja az ellenfeleket. A közelmúltban végzett kutatásunk azt mutatja:

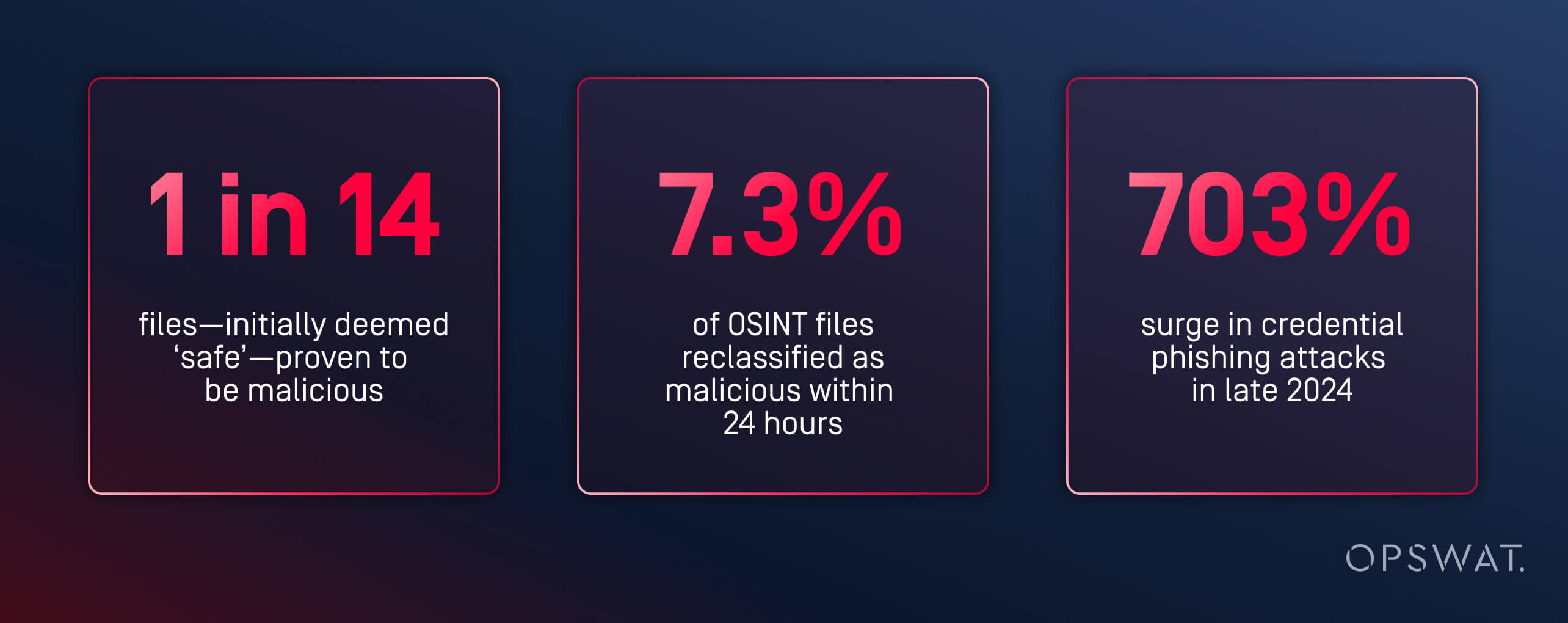

- A 14 fájlból 1, amelyet a nyilvános TI-táplálékok kezdetben figyelmen kívül hagynak, valójában rosszindulatú, pontosan azok a korai minták, amelyek a későbbi kampányok alapját képezik.

- A Filescan.io átlagosan ~24 órával korábban hozza felszínre ezeket a fenyegetéseket, mint a hagyományos források, csökkentve ezzel a támadók számára a beágyazódási időt.

- Mindez a hitelesítő adathalászat volumene ~700%-kal megugrott, és a sebezhetőségek közzététele egy év alatt több mint 50 000 felé tendál, ami növeli a támadási felületet és az "először látott" binárisok számát, amelyeket a SOC-oknak kell kezelniük.

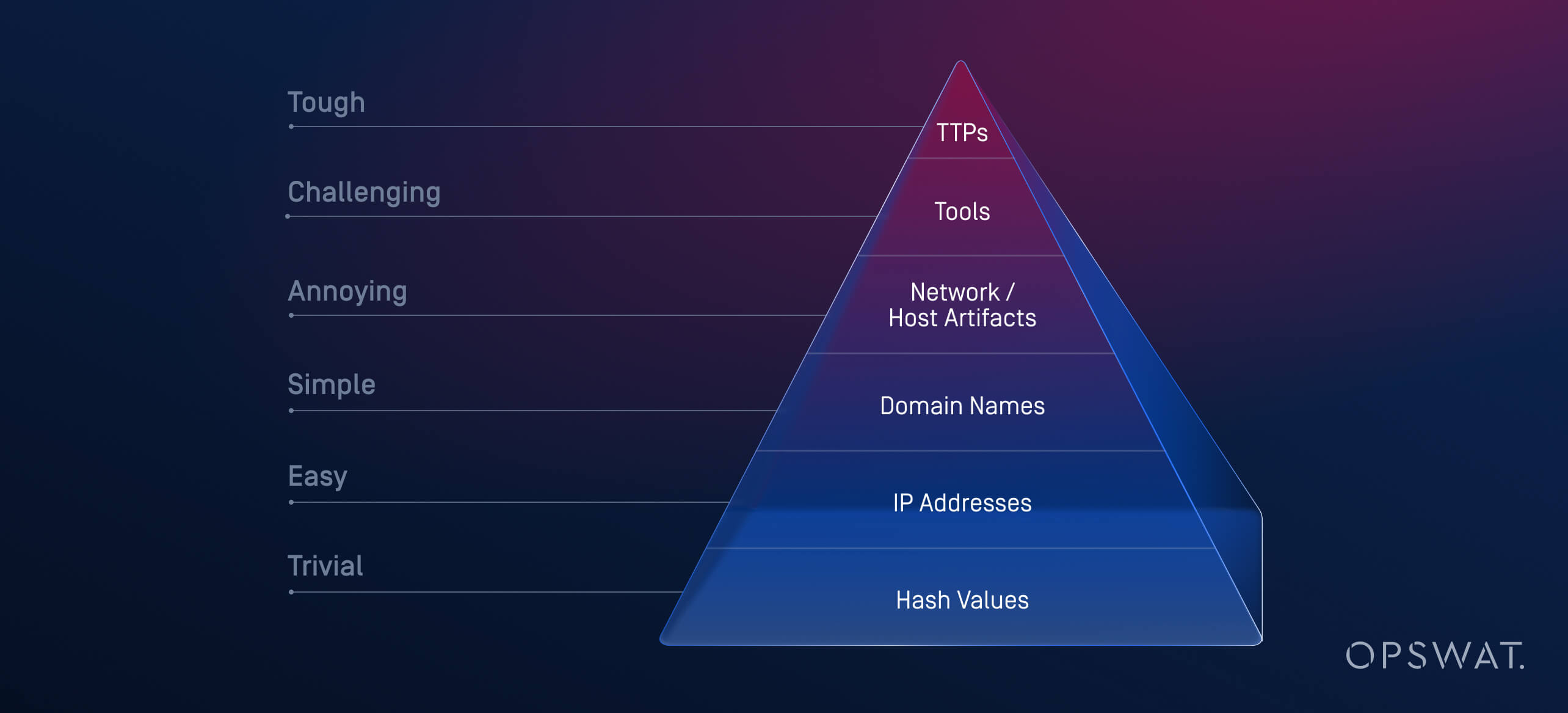

A tanulság: A közösségi mutatókra való várakozás többé nem stratégia. Módot kell találni a kockázat értékelésére, mielőtt egy YARA-szabály megjelenik a nyilvános feedben - és ezt vállalati szinten kell megtenni anélkül, hogy az elemzők zajba fulladnának.

Mi változott: A rosszindulatú szoftverek sűrűbbek, lopakodóbbak és többlépcsősek.

A statikus ellenőrzések önmagukban küzdenek a modern kitérőkkel szemben. A mintákon keresztül látjuk:

- Viselkedésbeli kapuzás (pl. TLS-visszahívások, földrajzi kerítéssel ellátott hasznos terhek, késleltetett végrehajtás), amelyek homokozókban rejtőznek és kikerülik a naiv detonációt.

- Kódolási trükkök (pl. UTF-16 BOM-jelölők), amelyek megtörik az egyszerűbb elemzőket.

- A csomagoló infláció (VMProtect, NetReactor, ConfuserEx) többlépcsős töltők csomagolása, amelyek csak a memóriában mutatják meg a célt.

- A fájl nélküli mesterséges eszközök (PowerShell, WMI) a döntő logikát a RAM-ba költöztetik, ahol a lemezközpontú szkennerek a legkevésbé látják.

- A komplexitás kiugrik: az átlagos rosszindulatú fájl most 18,34 végrehajtási csomópontot hajt végre (a tavalyi 8,06-hoz képest), ami a láncolt szkripteket, a LOLBIN-eket és a szakaszos hasznos terhelést tükrözi.

Következmények: A védőknek utasításszintű viselkedési igazságra van szükségük ahhoz, hogy visszanyerjék ezt a 24 órát, következetes kipakolással, memória-introspekcióval és automatizált korrelációval, amely a korai jeleket megbízható ítéletekre alakítja át.

A MetaDefender Sandbox előnye: Minden más csak utána következik

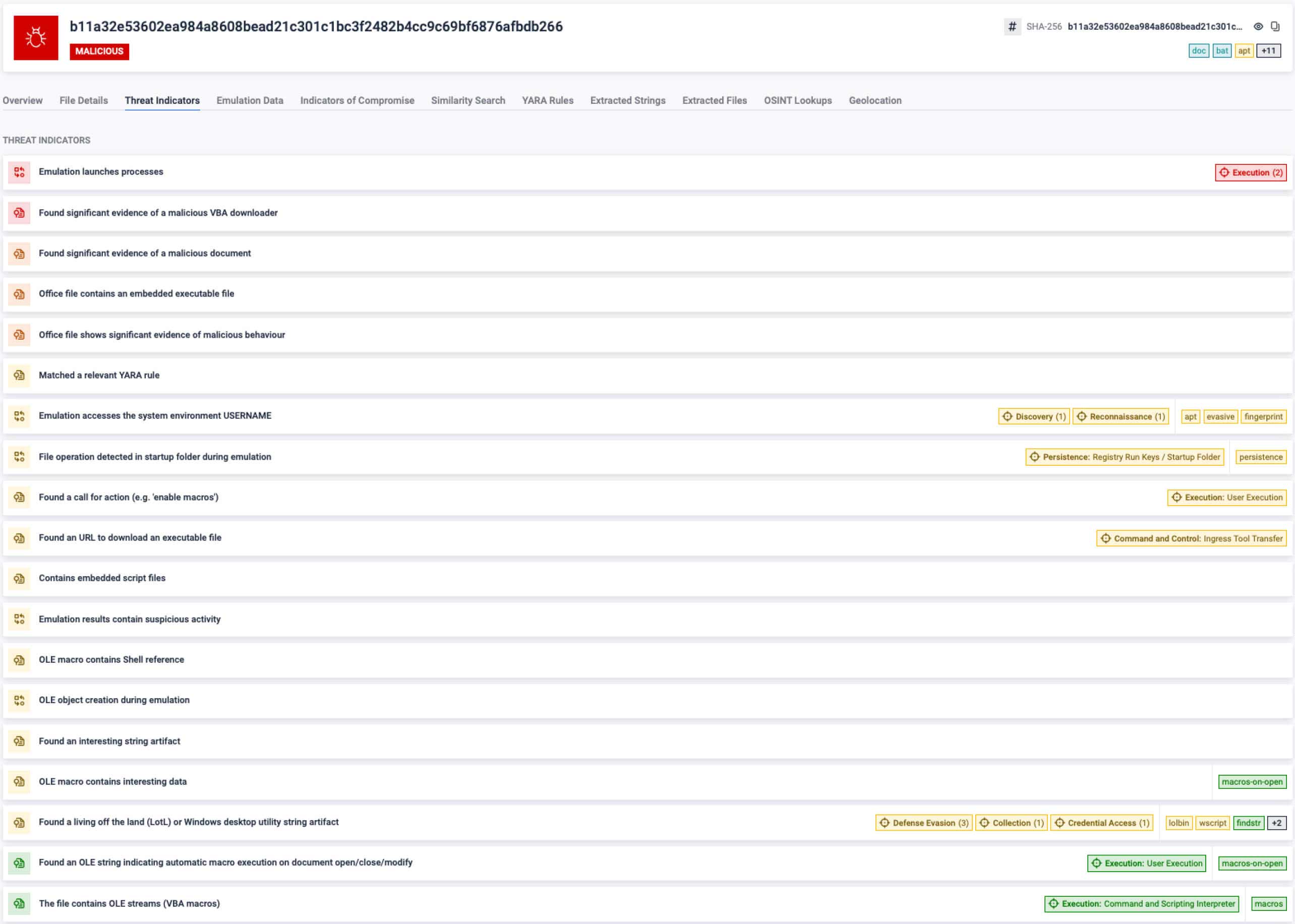

Az OPSWAT MetaDefender Sandbox, a Filescan.io motorja kifejezetten arra lett kifejlesztve, hogy az OSINT késleltetést csökkentse azáltal, hogy arra összpontosít, hogyan viselkedik egy minta, nem pedig arra, hogy melyik aláírás illik rá.

Az Core képességek közé tartoznak:

1. Utasításszintű emuláció a modern kijátszás legyőzésére - Kezeli a TLS visszahívásokat, az időzítési trükköket és a régiózáras logikát, így a hasznos terhek teljes mértékben felfedik magukat. Semlegesíti az UTF-16 BOM és hasonló elemzőcsapdákat, hogy a teljes végrehajtási útvonal megfigyelhető maradjon.

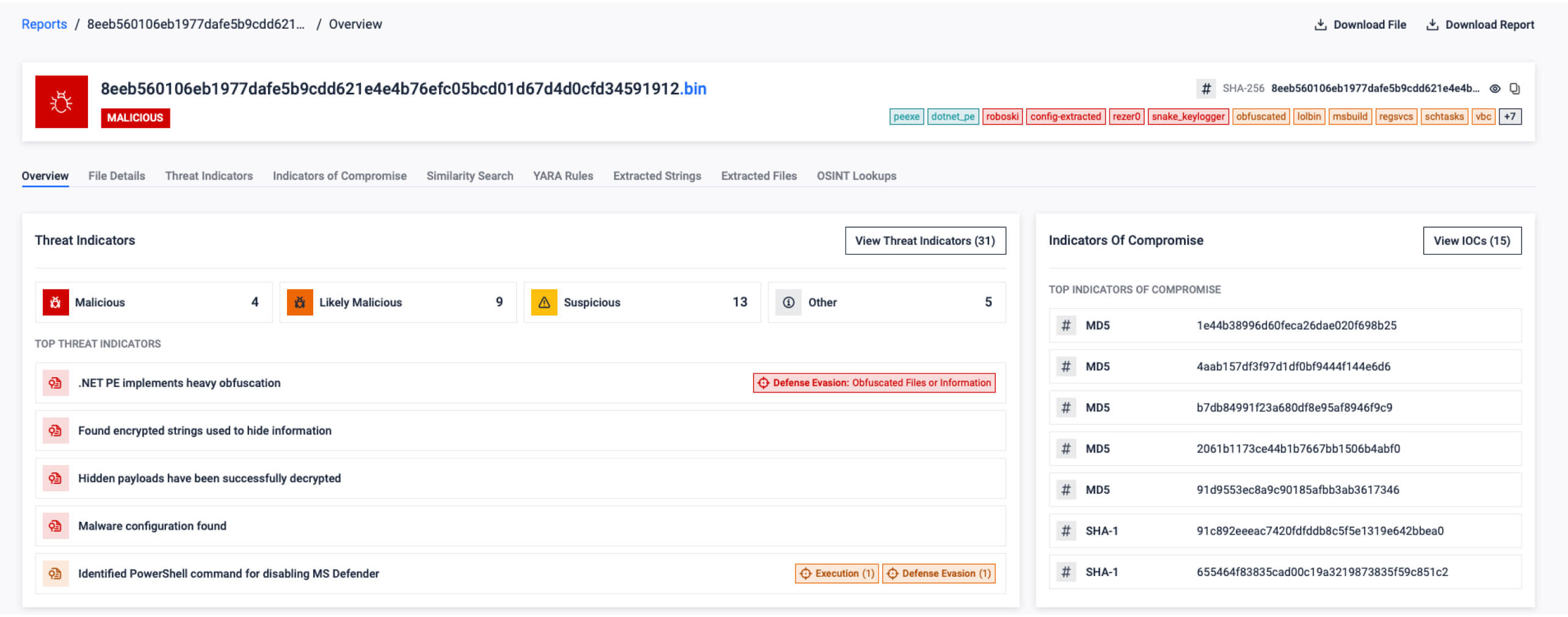

2. Memória-központú láthatóság a fájl nélküli és szakaszos támadásokhoz - Rögzíti a memórián belüli hasznos terheket, amelyek soha nem érintik a lemezt (pl. PowerShell, WMI), így biztosítva az egyébként nem észlelt leleteket, konfigurációkat és C2-ket.

3. A fejlett csomagolók automatikus kicsomagolása - A VMProtect, a ConfuserEx, a NetReactor és az egyéni csomagolók feltárása a valódi kód feltárása érdekében, hogy az elemzők a szándékot, ne pedig a csomagolásokat vizsgálhassák.

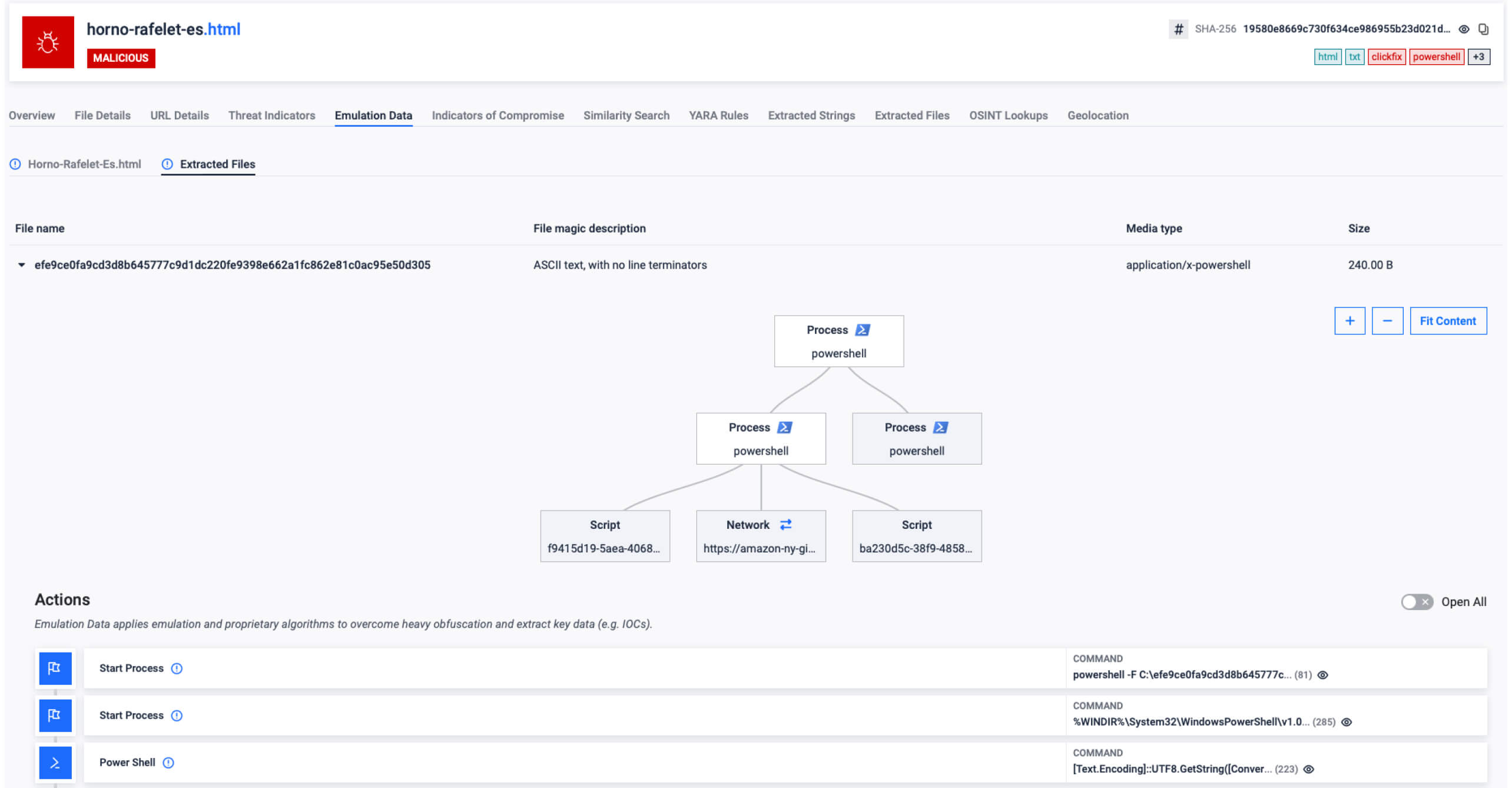

4. Gazdag, megmagyarázható eredmények - MITRE ATT&CK leképezés, dekódolt hasznos terhek, hálózati nyomok és egy vizuális végrehajtási grafikon, amely dokumentálja a teljes láncot (pl. .LNK → PowerShell → VBS → DLL injektálás).

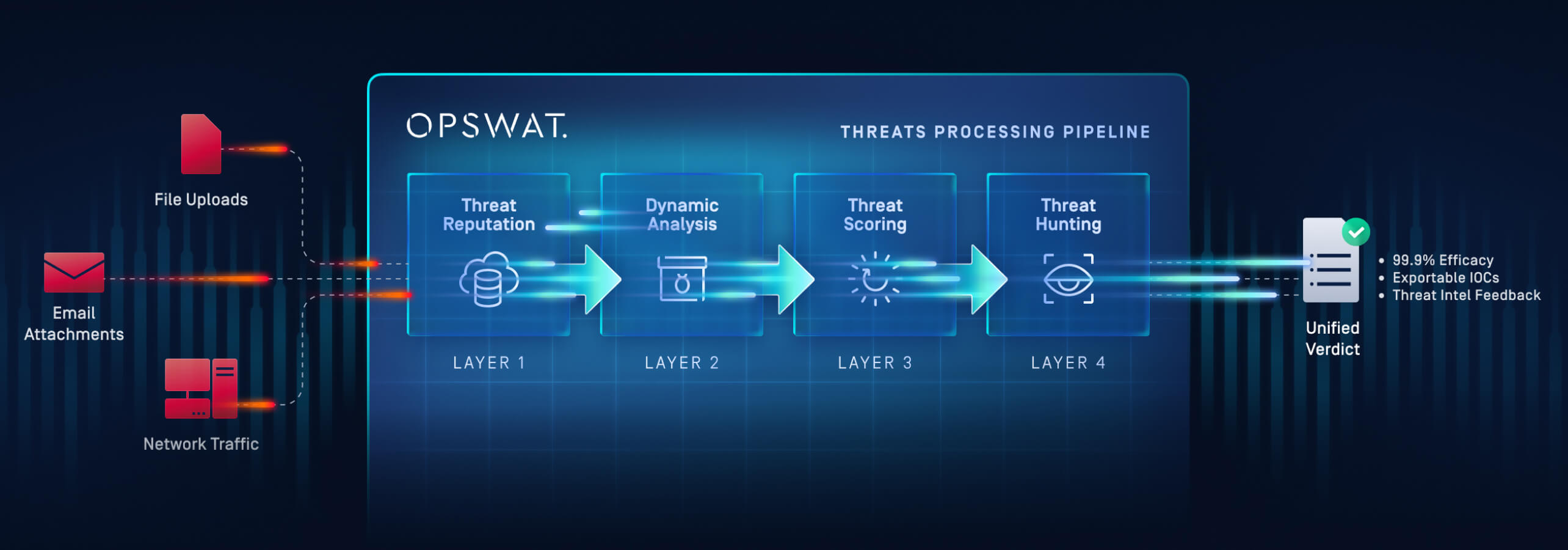

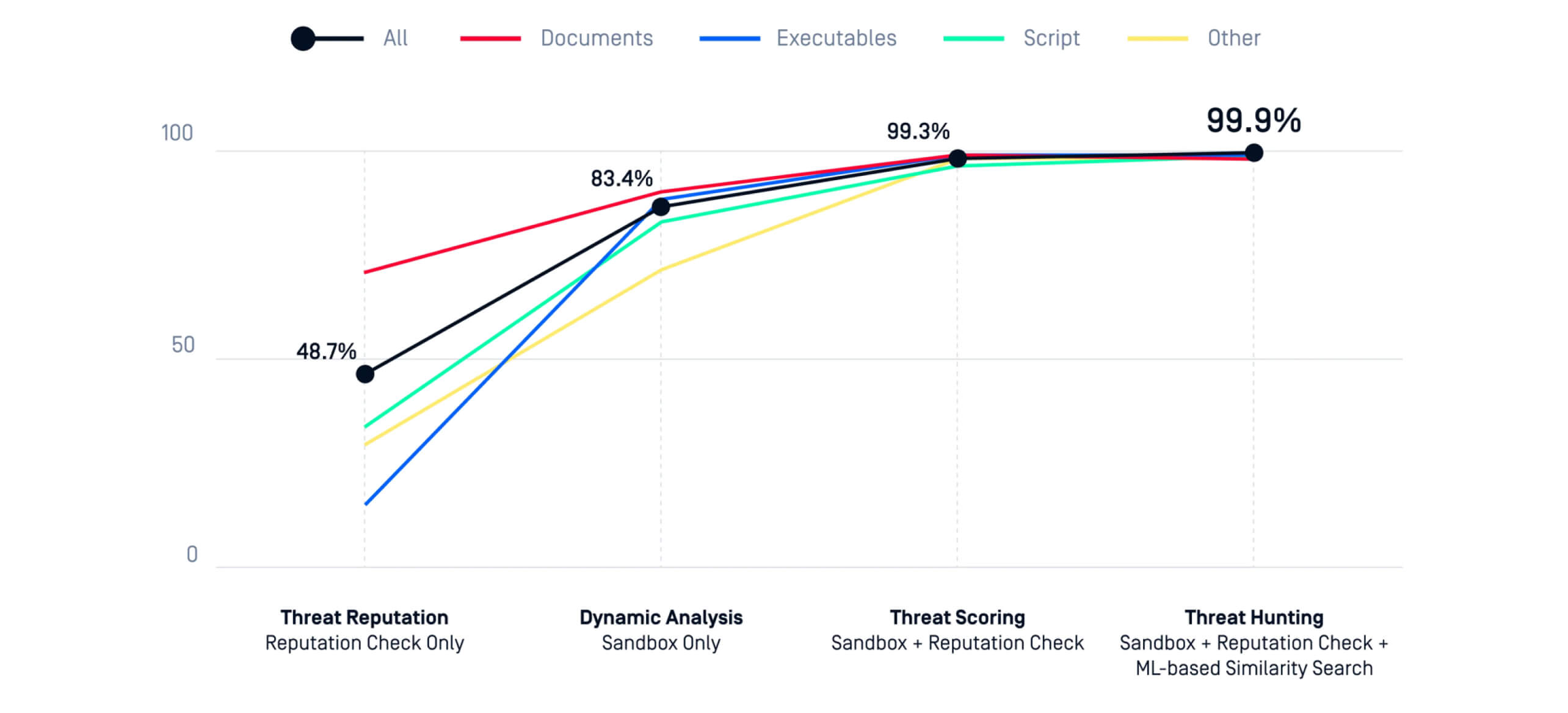

Amikor a hírnév, a viselkedéses homokozó és az ML hasonlóságkeresés együttesen működik, a szervezetek 99,9%-os észlelési pontosságot érnek el, ami a pontosságot az OSINT órákkal való megelőzéséhez szükséges időszerűséggel kombinálja.

Filescan.io: Korai figyelmeztetés mindenki számára

Filescan.io ugyanazt a vállalati szintű homokozót a nyilvánosság számára is elérhetővé teszi, így a védők mindenhol beküldhetik a gyanús fájlokat, és másodpercek alatt láthatják a mély viselkedési igazságot. Egy ingyenes fiókkal a következőket teheti:

- Fájlok feltöltése és robbantása a teljes viselkedéselemzéshez.

- A dekódolt hasznos terhek és a teljes hálózati tevékenység ellenőrzése; a MITRE ATT&CK leképezések felülvizsgálata a gyors vizsgálathoz.

- Hozzájárulhat a több mint 74 millió IOCnövekvő grafikonjához, és élvezheti annak előnyeit, ami nagyobb bizalommal tápláljavissza az OPSWATglobális Threat Intelligence.

Minden nyilvános vagy privát szkennelés erősíti a kollektív jelet - és hamarabb rálátást biztosít arra, hogy mi terjed éppen most, nem pedig arra, amit tegnap tettek közzé.

Az ingyenes szkenneléstől a teljes lefedettségig: Integráljon egyszer, és mindenhol kapja el a fenyegetéseket!

A vállalatok beágyazhatják MetaDefender Sandbox az élő forgalmi útvonalakba, ahová a kockázatos fájlok bejutnak:

- ICAP webes proxykon és DLP átjárókon

- MetaDefender Core az összehangolt vírusirtó és homokozó csővezetékekhez

- Managed File Transfer (MFT) munkafolyamatok a karanténba helyezéshez és elemzéshez a belépéskor

- E-mail átjárók a mellékletek és a kapcsolódó letöltések kézbesítés előtti felrobbantásához

- Air-gapped telepítések olyan titkosított vagy szabályozott környezetek számára, amelyek nem támaszkodhatnak a felhőcsatlakozásra

Mi változik az első napon:

- Az ismeretlenek automatikusan felrobbannak, és ATT&CK-vel, C2-kkel, registry/fájlrendszer-változásokkal és dekódolt konfigurációkkal gazdagodnak.

- A hasonlósági keresés akkor is klaszterezi a friss mintákat az ismert családokkal/kampányokkal, ha a hash-ok és a karakterláncok újak.

- A SOC triage a "Rossz a helyzet?" helyett a "Mennyire rossz, mennyire kapcsolódik, és kit érint még?" kérdésre változik.

Mezőnyeredmény: A MetaDefender Sandbox integrálta a fájlátviteli folyamatokba, és 62%-kal csökkentette a manuális SOC-vizsgálatok számát, miközben blokkolta a célzott támadásokat, amelyeket az OSINT még nem jelölt meg.

Szerepalapú érték: Mit kap minden csapat az első napon

SOC elemzők és incidensre reagálók számára

- Gyorsabb triázs: Az ATT&CK taktikával gazdagított, viselkedéses ítéletek csökkentik a találgatásokat.

- IOC-kivonás: Domainek, IP-k, tanúsítványok, mutexek és eldobott fájlok automatikus kinyerése.

- Világos vizualizációk: A végrehajtási grafikonok megmutatják, hogy mi és mikor történt, ideális az átadásokhoz.

Kártékony programok kutatói és TI mérnökök számára

- Kicsomagolás és dekompilálás: Az igazi kódhoz (nem csak a burkolatokhoz) jutás a magabiztos családi attribúció érdekében.

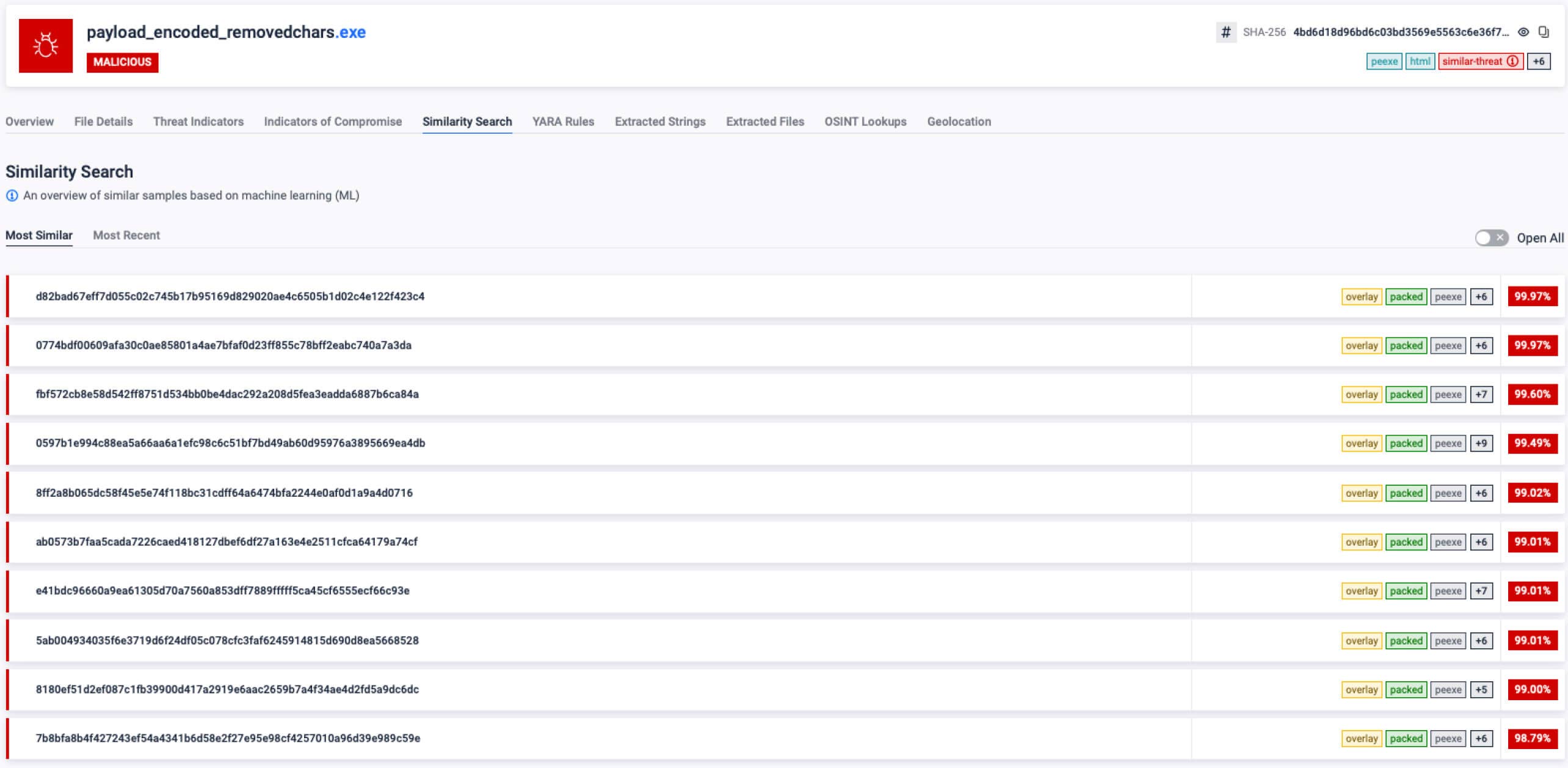

- Hasonlósági keresés: Új minták klaszterezése a korábbi kampányokkal kód és viselkedés alapján, nem csak hash-ok alapján.

- Infrastruktúra újrafelhasználás vadászat: Egy mintáról a szereplő tágabb eszköztárára való áttérés.

CISO-k és vállalati biztonsági vezetők számára

- Érvényesített hatékonyság: A viselkedés + hírnév + ML 99,97%-os pontosságot és az OSINT-nél korábbi megállapításokat eredményez.

- Auditálható: Bizonyítékokban gazdag jelentések, amelyek minden egyes döntést műtárgyakkal és leképezésekkel támasztanak alá.

- Méret és rugalmasság: Cloud vagy légkapcsolt, API, integrálható a meglévő vezérlőkkel.

IT és infrastrukturális csapatok számára

- Egyszerű telepítés az ICAP, MFT, e-mail és tárolási folyamatokban.

- Politikai automatizálás: Karantén a kockázati pontszám alapján; kiadás tiszta ítélet alapján.

- Működési biztosítékok: Átfogó naplózás és adminisztrációs eszközök a változások ellenőrzéséhez.

Valós világbeli bizonyítékok: Korai, megmagyarázható győzelmek, amelyek számítanak

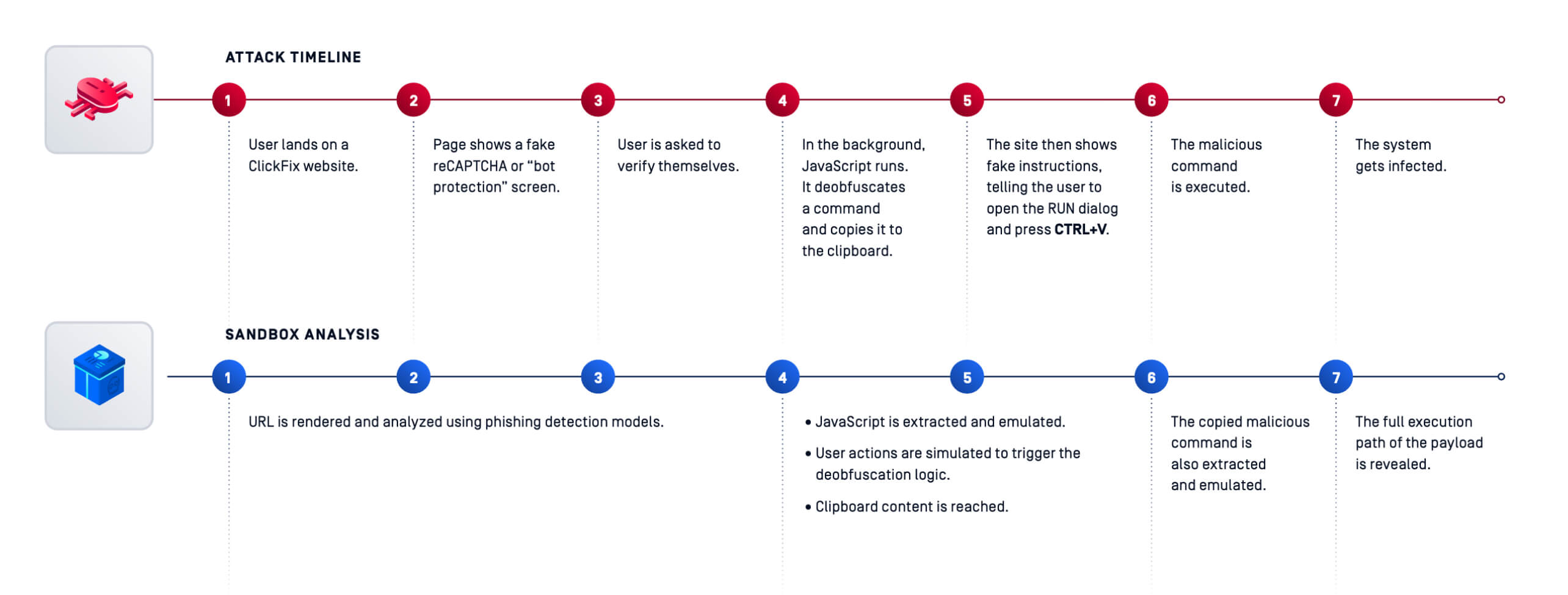

- ClickFix, elsőként a nyilvános detonációhoz: A Filescan.io gyorsan felrobbantotta és titkosította a ClickFix vágólap eltérítési technikáját - dokumentálva a végponttól végpontig tartó viselkedést, amellyel a támadók a felhasználókat a rosszindulatú vágólap-tartalom végrehajtására csalták. Ez a láthatóság segített a védőknek az észlelések hangolásában és a felhasználók oktatásának növelésében.

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Az ismeretlenek átminősítése: A homokozó az OSINT-"ismeretlen" minták ~7,3%-át minősítette át rosszindulatúnak, nagy megbízhatóságú viselkedési bizonyítékokkal ~24 órával a nyilvános YARA találatok megjelenése előtt - időt tölthetsz blokkolással, nem várakozással.

Működési terv: OSINT késedelem megszüntetése a környezetedben

Nincs szükség a rip-and-replace-re ahhoz, hogy korai figyelmeztetést kapjon. Kezdje ezzel a szakaszos tervvel:

1. Alapértelmezett detonáció

Minden bejövő fájltípust (különösen archívumokat, szkripteket és Office formátumokat) a MetaDefender Sandbox keresztül irányít a webes, e-mail és MFT fojtópontokon. Jelölje meg az eredményeket kockázati pontszámokkal és ATT&CK taktikákkal.

2. Automatizálja a diszpozíciót

Használja a homokdoboz-ítéleteket és a hasonlósági pontszámokat a karanténba helyezéssel/szabadítással kapcsolatos döntések automatizálásához. A magas kockázatú viselkedések (pl. hitelesítő adatok ellopása, injekció beadása, LOLBIN visszaélés) továbbítása a SOAR-nak elszigetelési játékkönyvek készítéséhez.

3. Az új

klaszterezése Ha a hashok újak, a hasonlósági keresés viselkedés alapján családokhoz/kampányokhoz rögzíti őket. Ez gyorsabb gazdagítást tesz lehetővé, és csökkenti az "árva" riasztásokat.

4. Vadásszon viselkedések alapján

Építsen vadászatokat viselkedések köré (pl. a ClickFix-hez hasonló vágólapparancs injektálás; gyanús gyermekfolyamatok az Office-ból; furcsa tanúsítvány API ), és gazdagítsa homokozó IOC-kkal az EDR és DNS naplókban.

5. Mérje a delta értékét, ami számít

Kövesse nyomon az ismeretlen fenyegetések átlagos észlelési idejét (MTTD), mérje az "első észleléstől a blokkolásig" eltelt időt, számszerűsítse a megtakarított kézi triázsórák számát, és kövesse nyomon a homokozóban megerősített fenyegetésekkel kapcsolatos szolgáltatási szint megállapodások (SLA-k) betartását. Az elemzői munkaterhelés fokozatos csökkenése várható, amint azt az energiaágazati példa is mutatja.

Miért működik (és működik tovább)

A támadók fejlődnek, de a viselkedési alapok nem. Még akkor is, ha a karakterláncok, csomagolók és titkosítók mutálódnak, a hasznos terheléseknek továbbra is szükségük van erre:

- Hitelesítő adatok, titkok vagy jelszavak megérintése

- Újraindítások között is fennmarad

- Beszéljen az infrastruktúrával

- Manipulálja az operációs rendszert árulkodó módon

Azzal, hogy megörökíti, hogy mit kell tennie a rosszindulatú programnak, nem pedig azt, hogy melyik aláírásnak felel meg, tartós láthatóságot biztosít - amit a hasonlósági keresés még tovább fokoz, amely általánosítja az "azonos cselekvő, új eszközökkel rendelkező" evolúciókat. Adja hozzá a Filescan.io közösségi telemetriáját, és szervezete a megosztott korai figyelmeztetés előnyeit élvezheti anélkül, hogy a helyi ellenőrzés vagy az adatvédelem feláldozná.

Mit fog látni a gyakorlatban

- Tisztább sorok: Kevesebb "ismeretlen"; több nagy pontosságú, bizonyítékokkal alátámasztott riasztás.

- Gyorsabb incidensjelentések: A vizuális láncok, az ATT&CK hozzárendelések és a dekódolt konfigurációk órákról percekre csökkentik a jelentések elkészítését.

- Jobb asztali eredmények: Végrehajtható játékkönyvek, amelyek meghatározott viselkedésekhez kötődnek (pl. a homokozó C2-ken alapuló blokkolási lista, EDR-bevonás LOLBIN-minták alapján).

- Vezetői tisztánlátás: Az auditálásra kész műtárgyak és a pontossági mérőszámok közvetlenül a kockázati helyzetre vonatkozó KPI-ket tükrözik.

Felhívás cselekvésre: Találd meg korábban. Gyorsabban cselekedj.

- Próbáljon ki egy ingyenes szkennelést a Filescan.io oldalon, és nézze meg, milyen gyorsan jelennek meg a mély viselkedés, a dekódolt hasznos terhek és az IOC-k.

- Kérje a MetaDefender Sandbox vállalati próbaverzióját, hogy integrálhassa az elemzést a MFT gátló pontokon, és számszerűsítse az MTTD-re és a triage terhelésre gyakorolt hatást.

Ha ilyen szintű betekintést nyújtunk ingyenesen, képzelje el, mekkora felhajtóerőt jelent, ha ez teljes mértékben beépül a csővezetékébe.

Gyakran ismételt kérdések (GYIK)

Honnan származik a blogban szereplő kutatás?

Az OPSWATbelső fenyegetés telemetria és homokozó elemzésekből, amelyek a Filescan.io-n keresztül kerültek felszínre, valamint a Threat Landscape munkájához szintetizált megállapításokból, amelyeket a jelen bejegyzéshez használtak. A konkrét statisztikák (pl. OSINT késés, 7,3%-os átminősítés, 74M+ IOC és 99,97%-os pontosság) a programunk adataiból és a mérnöki validációból származnak.

Miben különbözik a "hasonlósági keresés" az aláírásoktól?

A szignatúrák pontosan megfelelnek az ismert tulajdonságoknak; a hasonlósági keresés korrelálja a kódot és a viselkedést a rokon mintákban, és még akkor is feltárja a családi kapcsolatokat, ha a hash-ok, a csomagolók vagy a titkosítási rétegek megváltoztak.

Futtathatom ezt egy levegővel lezárt hálózatban?

Igen. MetaDefender Sandbox támogatja az érzékeny vagy szabályozott környezetek számára a teljesen lekapcsolt telepítéseket, miközben megőrzi a megbízható elemzést és jelentéstételt.

Mi a legjobb első integrációs pont?

Az e-mail mellékletek és az MFT bevitel azonnali értéket biztosít: nagy volumenű, nagy kockázatú és egyszerű házirend-automatizálás a homokozós ítéleteken és kockázati pontszámokon alapulva.