Az ICSIndustrial vezérlőrendszerek) és OT (operatív technológiák) hálózatok elleni kibertámadások növekvő gyakorisága és kifinomultsága világszerte jelentős aggodalomra ad okot az iparágak számára. Ezek a támadások rámutattak a kritikus infrastruktúrában rejlő sebezhetőségekre, ami súlyos működési zavarokhoz és pénzügyi veszteségekhez vezetett. Ez a cikk kiemel néhányat a legjelentősebb ICS/OT kiberincidensek közül, megvizsgálja a támadási vektorokat és feltárja a jobb kiberbiztonsági gyakorlatok alapjául szolgáló összefüggéseket.

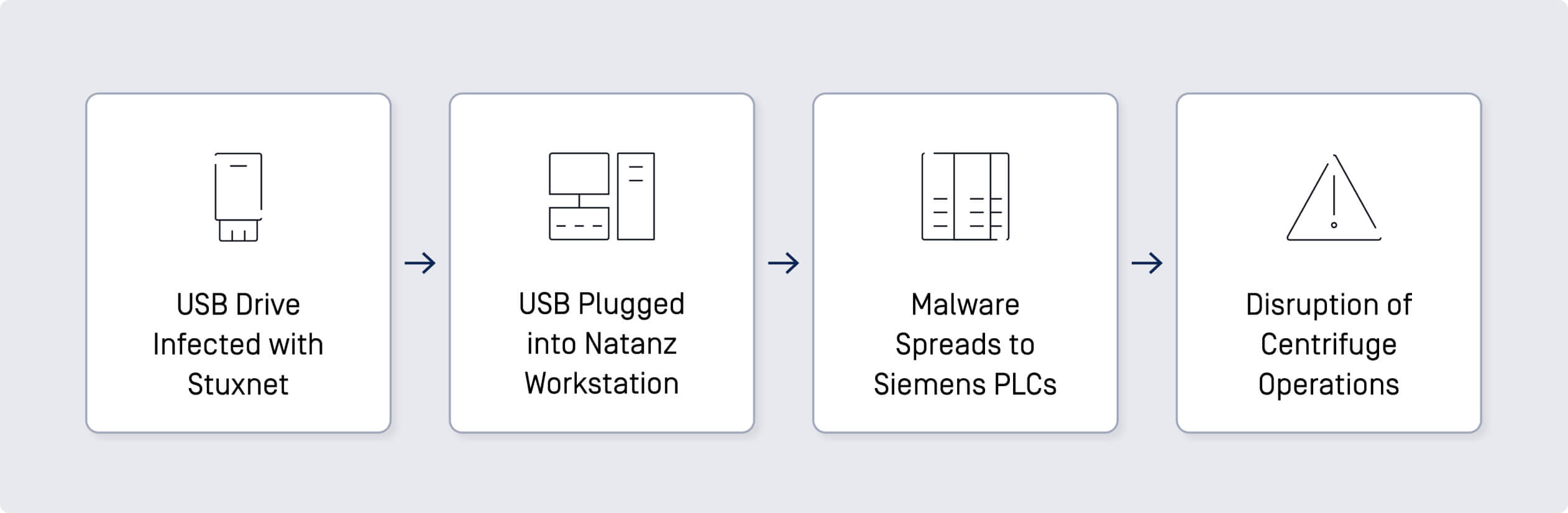

Stuxnet támadás

A 2010-ben felfedezett Stuxnet az egyik legismertebb és legkifinomultabb kibertámadás, amely az ICS ellen irányul. Kifejezetten az iráni Natanz nukleáris létesítményt vette célba, kihasználva a nulladik napi sebezhetőségeket, és fertőzött USB meghajtókon keresztül terjedt.

- Rosszindulatú USB eszközök: USB meghajtókon keresztül jutott be a kártevő a létesítménybe. Miután bejutott, átterjedt a Siemens Step7 szoftverre, amelyet ipari vezérlőrendszerek programozására használnak.

- Terjedés: A Stuxnet több nulladik napi sebezhetőséget használt ki, és rootkitet használt, hogy elrejtse jelenlétét a fertőzött rendszereken. A Siemens PLC-ket (programozható logikai vezérlők) vette célba, hogy megváltoztassa a centrifugák sebességét, és ezzel meghibásodást és fizikai leépülést idézzen elő.

A támadás Irán nukleáris dúsítási képességeinek jelentős megzavarásához vezetett, és mintegy 1000 centrifuga megrongálásával késleltette a programjukat. Ez az incidens rávilágított a biztonságos környezetben lévő fizikai adathordozókkal kapcsolatos kockázatokra.

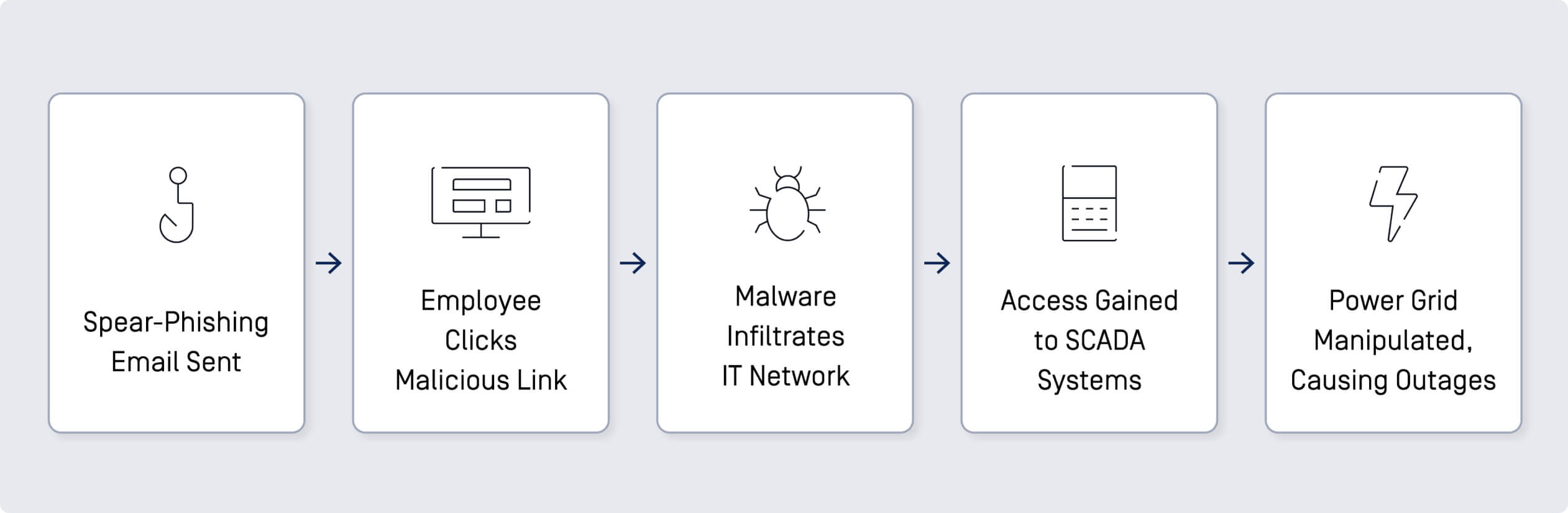

Támadás az ukrán villamosenergia-hálózat ellen

A 2015 decemberében és 2016 decemberében elkövetett ukrajnai villamosenergia-hálózati támadások figyelemre méltó példái a kiber-fizikai támadásoknak. Ezeknél az incidenseknél fejlett, tartós fenyegetést jelentő (APT) csoportok kifinomult módszereket alkalmaztak az áramellátás megzavarására.

- Spear-Phishing e-mailek: A támadók spear-phishing e-maileket küldtek az ukrán áramszolgáltatók alkalmazottainak. Ezek az e-mailek rosszindulatú mellékleteket tartalmaztak, amelyek megnyitásakor a BlackEnergy rosszindulatú szoftvereket telepítettek a célrendszerekre.

- IT Hálózati behatolás: Az IT hálózaton belül a támadók ellopott hitelesítő adatokkal bejutottak az elektromos hálózatot irányító SCADA (felügyeleti vezérlő és adatgyűjtő) rendszerekbe.

- Kézi beavatkozás: A támadók kézzel működtették a megszakítókat, és ezzel több régióban is áramkimaradásokat okoztak.

A támadások áramkimaradásokat okoztak, amelyek emberek százezreit érintették, bemutatva a kritikus infrastruktúrára irányuló kibertámadások pusztító hatását.

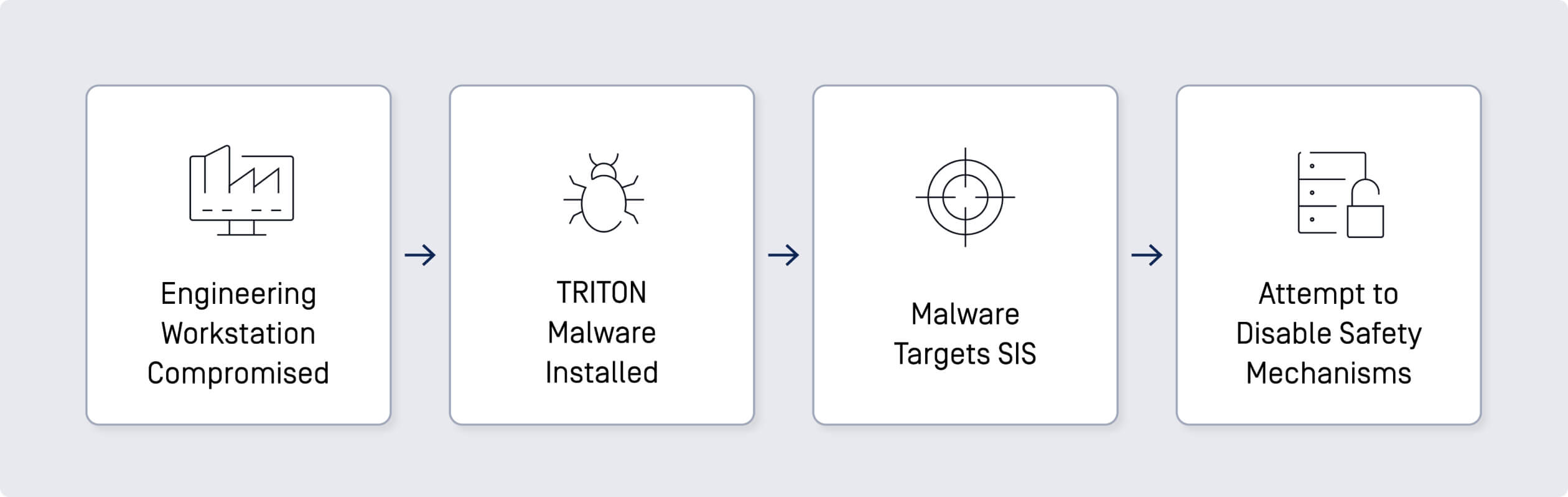

TRITON támadás

A TRITON kártevő, más néven TRISIS, 2017-ben egy szaúd-arábiai petrolkémiai üzem SIS (biztonsági műszerekkel felszerelt rendszerek) ellen irányult. Ezt a rosszindulatú programot úgy tervezték, hogy manipulálja a SIS-vezérlőket, amelyek kritikus fontosságúak az ipari folyamatok biztonságos működéséhez.

- Kompromittált mérnöki munkaállomás: A támadók VPN segítségével jutottak hozzá egy, a SIS-hez csatlakozó mérnöki munkaállomáshoz.

- Rosszindulatú programok telepítése: A rosszindulatú szoftvereket a Triconex SIS vezérlőkre telepítették, és megpróbálták átprogramozni azokat, hogy leállítsák az üzemet vagy fizikai kárt okozzanak.

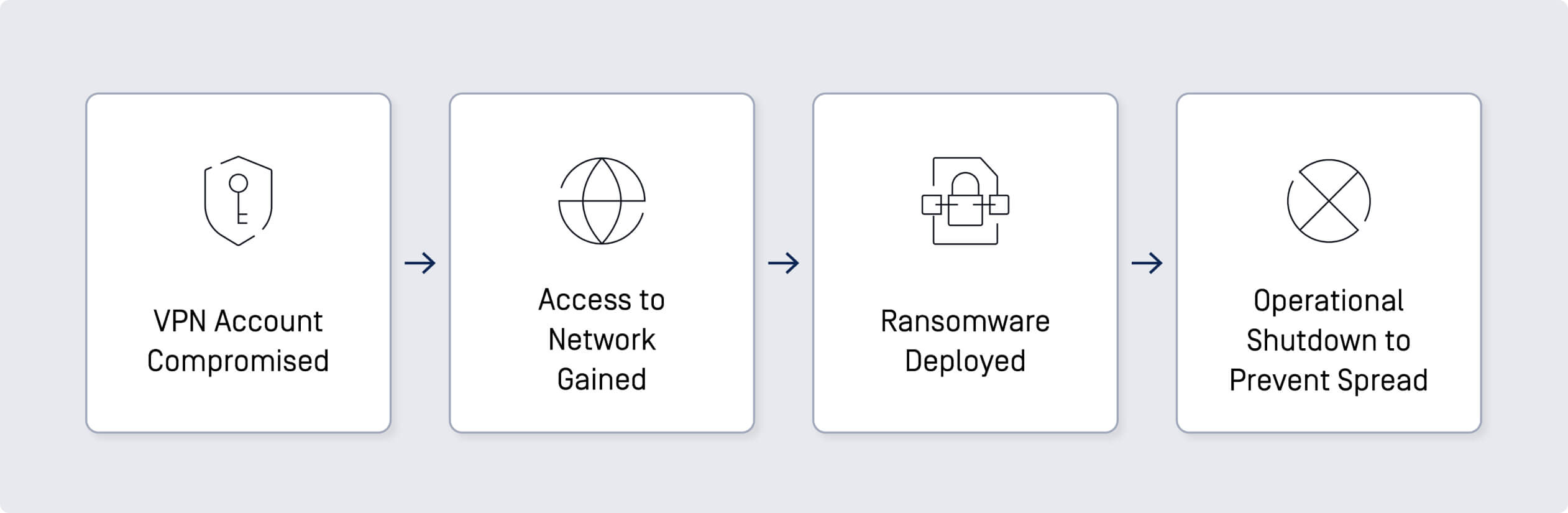

Colonial Pipeline Ransomware támadás

2021 májusában a Colonial Pipeline-t, az Egyesült Államok egyik legnagyobb üzemanyag-vezetékét a DarkSide zsarolóvírus csoportnak tulajdonított zsarolóvírus-támadás érte. Ez a támadás megzavarta az üzemanyag-ellátást az Egyesült Államok keleti részén.

- Kompromittált VPN-fiók: A támadók egy már nem használt, de még mindig aktív, kompromittált VPN-fiókon keresztül jutottak be a hálózatba.

- Ransomware telepítése: A zsarolóprogram a hálózaton belülre kerülve titkosította a hálózaton lévő adatokat, megzavarva a csővezeték működését.

A támadás a csővezeték ideiglenes leállásához vezetett, ami széles körű üzemanyaghiányt okozott, és rávilágított a kritikus infrastruktúrák sebezhetőségére.

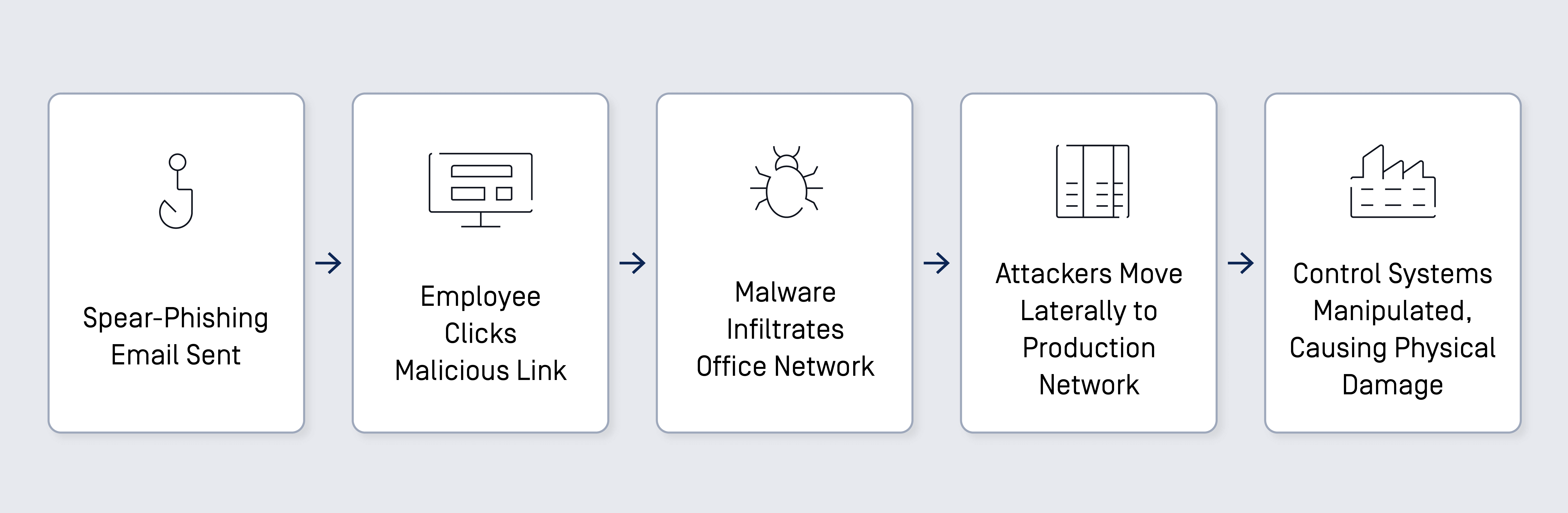

Német acélmű támadás

2014-ben egy német acélmű jelentős károkat szenvedett egy kibertámadás miatt, amely megzavarta a vezérlőrendszereit. A támadók spear-phishing e-mailek segítségével jutottak be az üzem irodai hálózatába, majd beszivárogtak a termelési hálózatba.

- Spear-Phishing e-mailek: A támadók spear-phishing e-maileket küldtek az alkalmazottaknak, ami rosszindulatú szoftverek telepítéséhez vezetett az irodai hálózaton.

- IT Hálózati behatolás: A támadók az irodai hálózatról a termelési hálózatra léptek át.

- Vezérlőrendszer-manipuláció: A támadók a termelési hálózaton belül hozzáférhettek a vezérlőrendszerekhez, és ezzel hatalmas károkat okoztak egy nagyolvasztóban.

A támadás jelentős fizikai károkat okozott az acélműben, rávilágítva az ipari vezérlőrendszereket érő kibertámadások pusztító erejére és a robusztus kiberbiztonsági intézkedések kritikus szükségességére.

Támadási vektor áttekintése:

A legfontosabb tanulságok és következmények az Industrial kiberbiztonságra nézve

A figyelemre méltó incidensek közös támadási vektorai gyakran emberi hibák, például az adathalász e-mailek elvesztése vagy a távoli hozzáférési eszközök nem biztonságos használata. A fizikai adathordozók, például a fertőzött USB meghajtók és a veszélyeztetett VPN-fiókok szintén jelentős szerepet játszanak ezekben a betörésekben. Ezek a behatolási pontok rávilágítanak egy olyan átfogó kiberbiztonsági platform megvalósításának kritikus fontosságára, amely a fenyegetések széles köre ellen védelmet nyújt. Továbbá az emberi tényezők szerepe ezekben a támadásokban aláhúzza az alkalmazottak folyamatos oktatásának és képzésének szükségességét a potenciális kiberfenyegetések felismerése és az azokra való hatékony reagálás érdekében. A fejlett technológiai megoldások és a robusztus munkaerő-fejlesztési programok kombinálásával a szervezetek növelhetik ellenálló képességüket az ICS/OT-környezeteket célzó kiberfenyegetések változó tájával szemben.

Irfan Shakeel kiberbiztonsági gondolkodó, vállalkozó és oktató. Jelenleg a képzési és tanúsítási szolgáltatások alelnökeként dolgozik az OPSWAT oldalon. Irfan több mint 150 000 diák közösségének tette lehetővé a kiberbiztonságba való bekapcsolódást, és korábban megalapította az eHacking nevű úttörő képzési platformot.