A kiberbiztonsági közösséget nemrégiben figyelmeztették egy kritikus sebezhetőségre az NVIDIA Container Toolkitben - amely a GPU-gyorsított alkalmazások alapvető összetevője az AI és ML (gépi tanulás) területén. A CVE-2024-0132 néven azonosított hiba jelentős hatással van a GPU-erőforrásokra támaszkodó AI-alkalmazások széles körére, mind felhőalapú, mind helyhez kötött környezetben. A 2024 szeptemberi felfedezést követően az NVIDIA elismerte a problémát, és nem sokkal később kiadott egy javítást.

A sebezhetőség részletei

Az NVIDIA Container Toolkit sebezhetősége, különösen az 1.16.1-es verzióig bezárólag, egy Time-of-check Time-of-Use (TOCTOU) hibából ered. Ez a gyengeség kihasználható a jogosultságok növelésére, a konténerekből való kilépésre és a GPU-munkaterhelések manipulálására, ami hibás AI-kimenetekhez vagy a szolgáltatás teljes megszakadásához vezethet.

Az incidenshez kapcsolódó konkrét sebezhetőségek a következők:

- CVE-2024-0132: Ez a kritikus hiba, amely a súlyossági skálán 9.0-ás értéket kapott, lehetővé teheti, hogy speciálisan kialakított konténerképek hozzáférjenek a gazdatest fájlrendszeréhez, ami kódfuttatáshoz, szolgáltatásmegtagadáshoz és jogosultságok kiterjesztéséhez vezethet.

- CVE-2024-0133: Ez a közepes súlyosságú, 4.1-es besorolású sebezhetőség lehetővé teszi, hogy speciálisan kialakított konténerképek üres fájlokat hozzanak létre a gazdafájlrendszerben, ami adatmanipulációt eredményezhet.

Az NVIDIA azonnal orvosolta a sebezhetőséget egy biztonsági közlemény és az érintett szoftver frissített verzióinak kiadásával.

Ki érintett?

A kutatások szerint az NVIDIA GPU-kat használó felhőkörnyezetek több mint egyharmada (35%) veszélyeztetett - derül ki a Wiz felméréséből.

Az NVIDIA Container Toolkit 1.16.1-es verziójáig bezárólag, valamint az NVIDIA GPU Operator 24.6.1-es verziójáig bezárólag használó szervezeteknek értékelniük kell környezetüket, és meg kell tenniük a szükséges lépéseket a sebezhetőség kaszkádszerű hatásainak enyhítésére.

Az NVIDIA Container Toolkit megértése

Az NVIDIA Container Toolkit célja, hogy megkönnyítse a GPU-gyorsított Docker-konténerek létrehozását és végrehajtását. Alapértelmezés szerint a konténerek nem férnek hozzá a GPU-khoz; ez az eszközkészlet pedig lehetővé teszi a felhasználók számára, hogy NVIDIA GPU-ikat a konténereik számára elérhetővé tegyék. Az eszközkészlet olyan futásidejű könyvtárakból és segédprogramokból áll, amelyek automatizálják a konténerek konfigurálását, amelyekben a felhasználók kihasználhatják az NVIDIA GPU-kat a nagy teljesítményű AI-munkaterhelések feldolgozására. Röviden, az NVIDIA Container Toolkit lehetővé teszi, hogy a konténerek hozzáférjenek az NVIDIA GPU-hoz, így a GPU-gyorsítást igénylő alkalmazások gyorsabban és hatékonyabban futhatnak.

Az NVIDIA GPU Operator mellett - amely a GPU-erőforrásokat Kubernetes-környezetekben hangszereli - az eszközkészlet kulcsfontosságú szerepet játszik a modern AI- és ML-alkalmazásokban. Lényegében a HPC-t (nagy teljesítményű számítástechnikát) igénylő alkalmazások teljesítményét és hatékonyságát növeli az olyan adatnehéz feladatokhoz, mint például az AI-tréning.

A sebezhetőség azonban többféle módon is kockázatot jelenthet:

- Jogosulatlan GPU-hozzáférés: A támadók hozzáférhetnek a GPU-hoz, és adatlopást vagy erőforrás eltérítést okozhatnak.

- Privilege Escalation: A támadók kitörhetnek a konténerekből, és kódot hajthatnak végre a gazdarendszeren, hogy veszélyeztessék a mögöttes infrastruktúrát.

- Konténerek Container támadások: Egy veszélyeztetett konténer jogtalan hozzáférést nyithat más konténerek GPU-erőforrásaihoz. Ez adatszivárgást vagy szolgáltatásmegtagadást eredményezhet az ugyanazon a rendszeren futó több alkalmazásban.

- Érzékeny adatok kitettsége: Ahelyett, hogy közvetlenül bányásznának érzékeny adatokat, a támadók néha a különböző rendszerelemek sebezhetőségeit keresik a környezetben való navigáláshoz és a jogosultságok kiterjesztéséhez. A Container összetettebbé teszi ezeket a kihasználásokat.

Potenciális támadási forgatókönyv

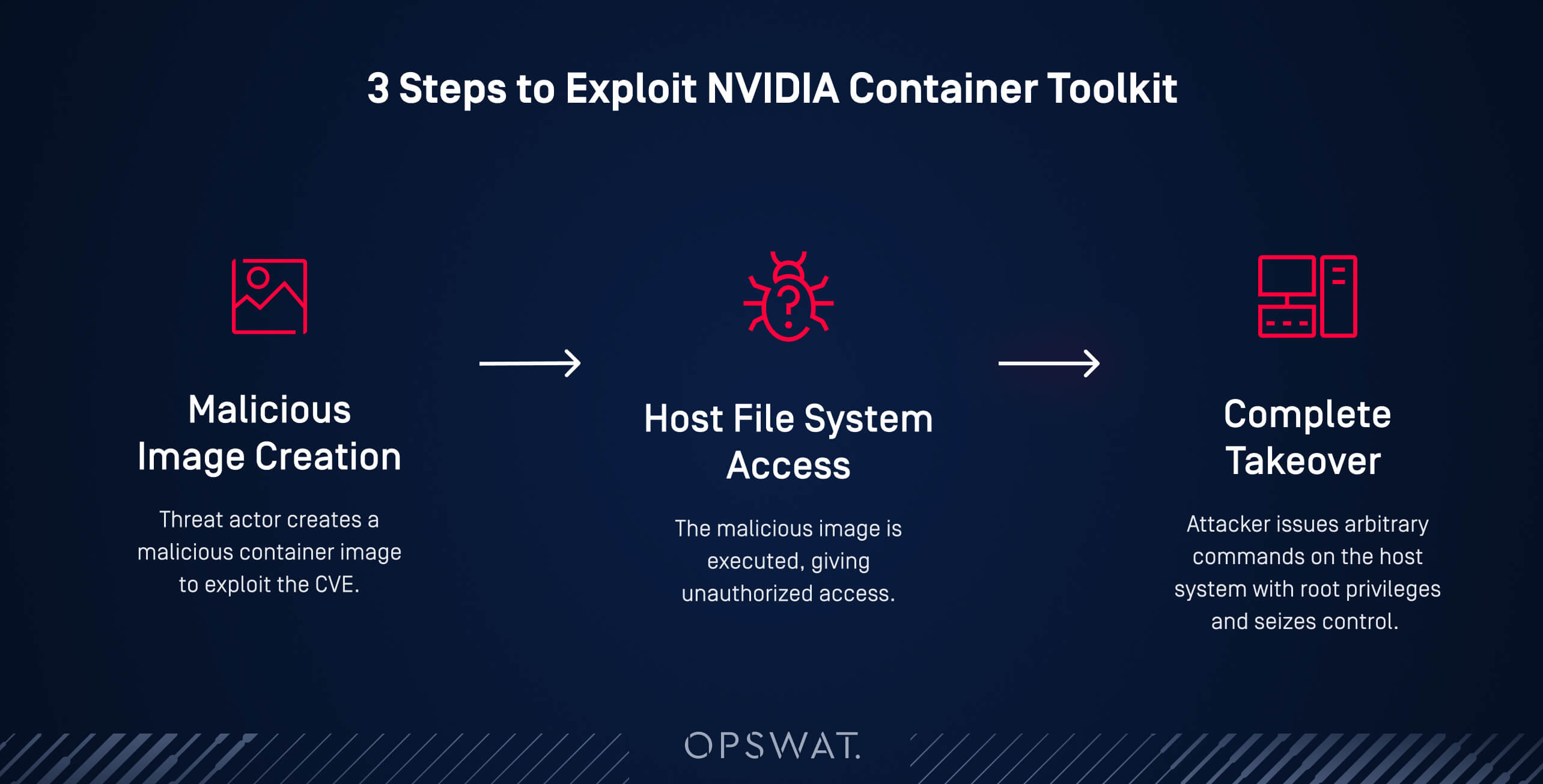

Az NVIDIA Container Toolkitet kihasználó potenciális támadási folyamat három lépésben általánosítható:

- Rosszindulatú kép létrehozása: A támadó rosszindulatú konténerképet tervezhet, amelynek célja a CVE-2024-0132 kihasználása.

- Hozzáférés a gazdafájlrendszerhez: A támadó ezután végrehajtja a rosszindulatú képet egy sebezhető platformon, akár közvetlenül a megosztott GPU-szolgáltatásokon keresztül, akár közvetve egy ellátási láncot érintő támadási sémán keresztül, akár társadalmi mérnöki tevékenységgel. Ez lehetővé teszi számára, hogy csatlakoztassa a hoszt fájlrendszerét, és jogosulatlan hozzáférést szerezzen a mögöttes infrastruktúrához és más felhasználók potenciálisan bizalmas adataihoz.

- Teljes ellenőrzés: sock/containerd.sock), a támadó tetszőleges parancsokat adhat ki a gazdarendszeren root jogosultságokkal, majd végül átveheti az irányítást a gép felett.

Ajánlások a Container sebezhetőségei elleni védelemhez

Ez az incidens időszerű emlékeztetőül szolgál arra, hogy még a jó hírű forrásokból származó, megbízható konténerképek is tartalmazhatnak komoly sebezhetőségeket. Az NVIDIA Container Toolkitet használó szervezeteknek:

Frissítés a legújabb verzióra

A felhasználóknak erősen ajánlott a lehető leghamarabb frissíteniük az NVIDIA Container Toolkit 1.16.2 verziójára és az NVIDIA GPU Operator 24.6.2 verziójára, különösen azon konténer hosztok esetében, amelyek nem megbízható képeket üzemeltethetnek.

Rendszeres biztonsági vizsgálatok elvégzése

Végezzen rendszeres vizsgálati eljárásokat a rosszindulatú konténerképek és bármely más, a felhőkörnyezetekben az alkalmazásba kerülő komponensek ellenőrzésére. A rendszeres vizsgálatok segítenek felmérni a kockázatokat és azonosítani az ilyen képekkel kapcsolatos biztonsági vakfoltokat. Az automatizált keresőeszközök segíthetnek az ismert sebezhetőségek és félrekonfigurációk folyamatos nyomon követésében.

A biztonsági vizsgálatok CI/CD-csatornákba történő integrálása biztosítja továbbá, hogy a sebezhetőségek még a telepítés előtt felismerésre kerüljenek, míg az átfogó jelentések betekintést nyújtanak az azonosított kockázatokba és az ajánlott javítási lépésekbe.

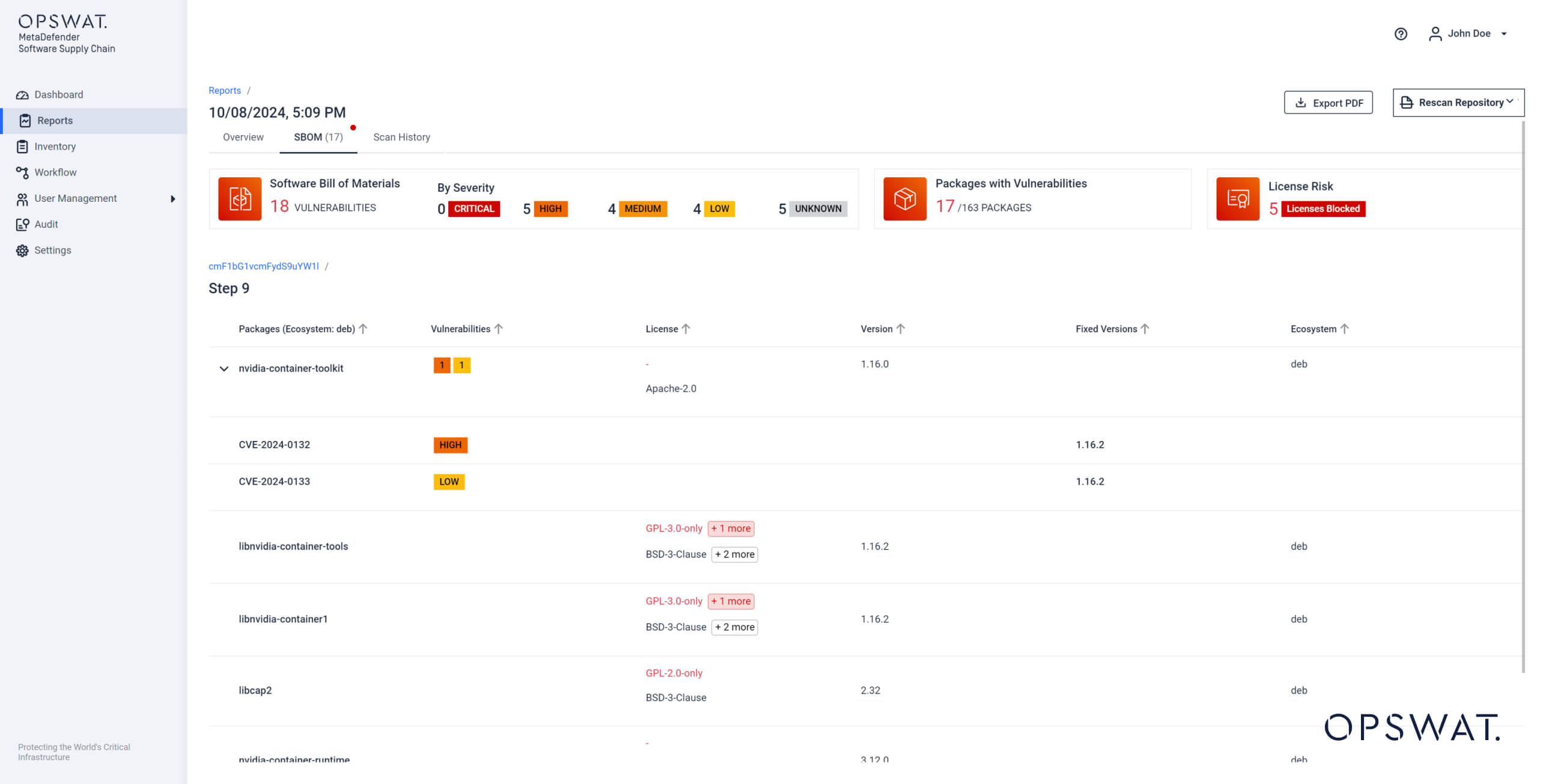

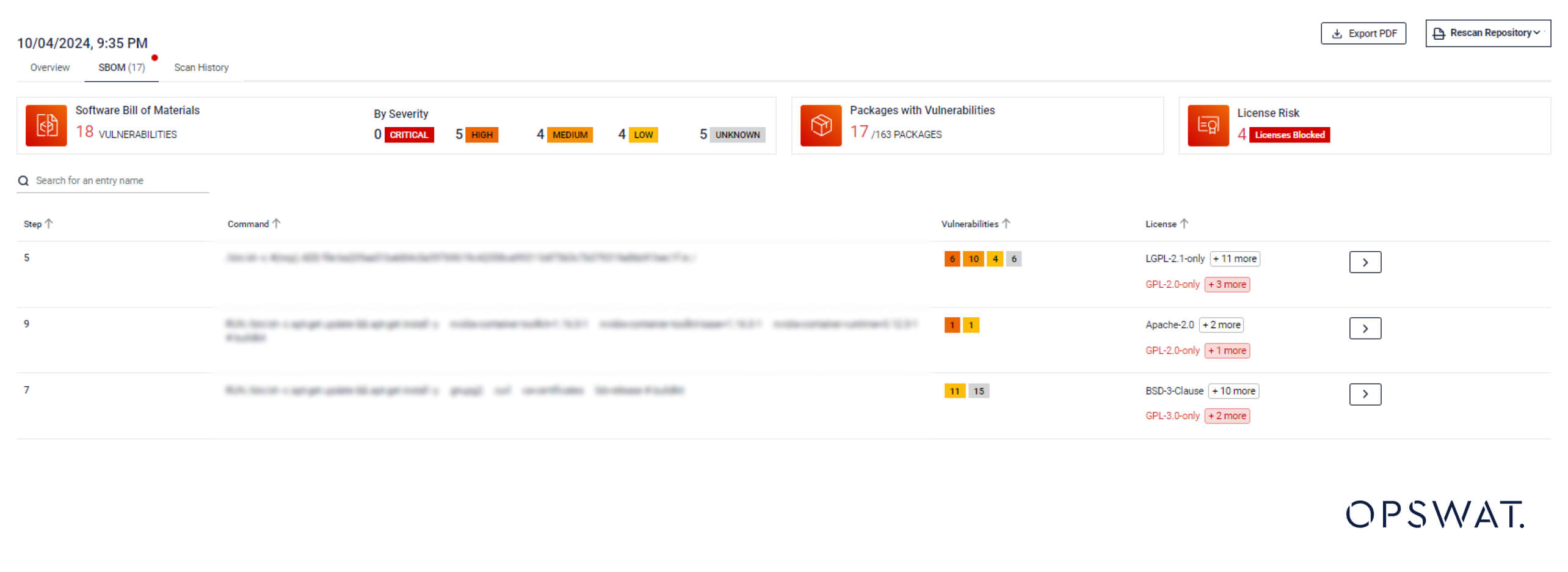

Secure Container a MetaDefender Software Supply Chain

Az NVIDIA Container Toolkitben találtakhoz hasonló sebezhetőségek enyhítése érdekében, OPSWAT MetaDefender Software Supply Chain robusztus fenyegetésvizsgálati funkciókat biztosít a konténer-regiszterek és a forráskód-tárházak számára.

A Software és DevSecOps-csapatok értesülnek az alkalmazáscsomagjukban található potenciálisan rosszindulatú vagy sebezhető konténerképekről. A MetaDefender Software Supply Chain a fenyegetések felismerésének és megelőzésének több rétegét kihasználva betekintést és ajánlásokat nyújt a helyreállításra, beleértve az érintett konténerképek biztonságos verzióinak frissítését is.

MetaDefender Software Supply Chain segítségével.

A konténerképekben lévő csomagok fenyegetettségi állapotát általános és részletes szinten is értékelheti.

A Container az AI biztonság része

Container sebezhetőségei rávilágítottak arra, hogy az AI- és ML-technológiáktól egyre inkább függő szervezetek számára éber és proaktív biztonságra van szükség. Ha többet szeretne megtudni a konténerbiztonságról és a szoftverellátási lánc biztonságáról, tekintse meg forrásainkat:

MetaDefender Software Supply Chain

Docker Image - növekvő fenyegetésvektor?