Az Adaptive Sandbox for MetaDefender Core 2.4.0 jelentős előrelépést jelent a fenyegetések észlelése és a vállalati integráció terén. Ez a kiadás lehetővé teszi a biztonsági csapatok számára, hogy gyorsabban és nagyobb pontossággal elemezzék a fenyegetéseket. Fedezze fel, mi az újdonság, és hogyan lett most okosabb a fenyegetések elleni védelme.

Beágyazott motor: Következő szintű fenyegetésérzékelés

Újdonságok

A felderítési képességek bővítése okosabb kicsomagolással, deobfuszkálással és variánsfelismeréssel.

- Frissített YARA és rosszindulatú programok konfiguráció-kinyerési logikája

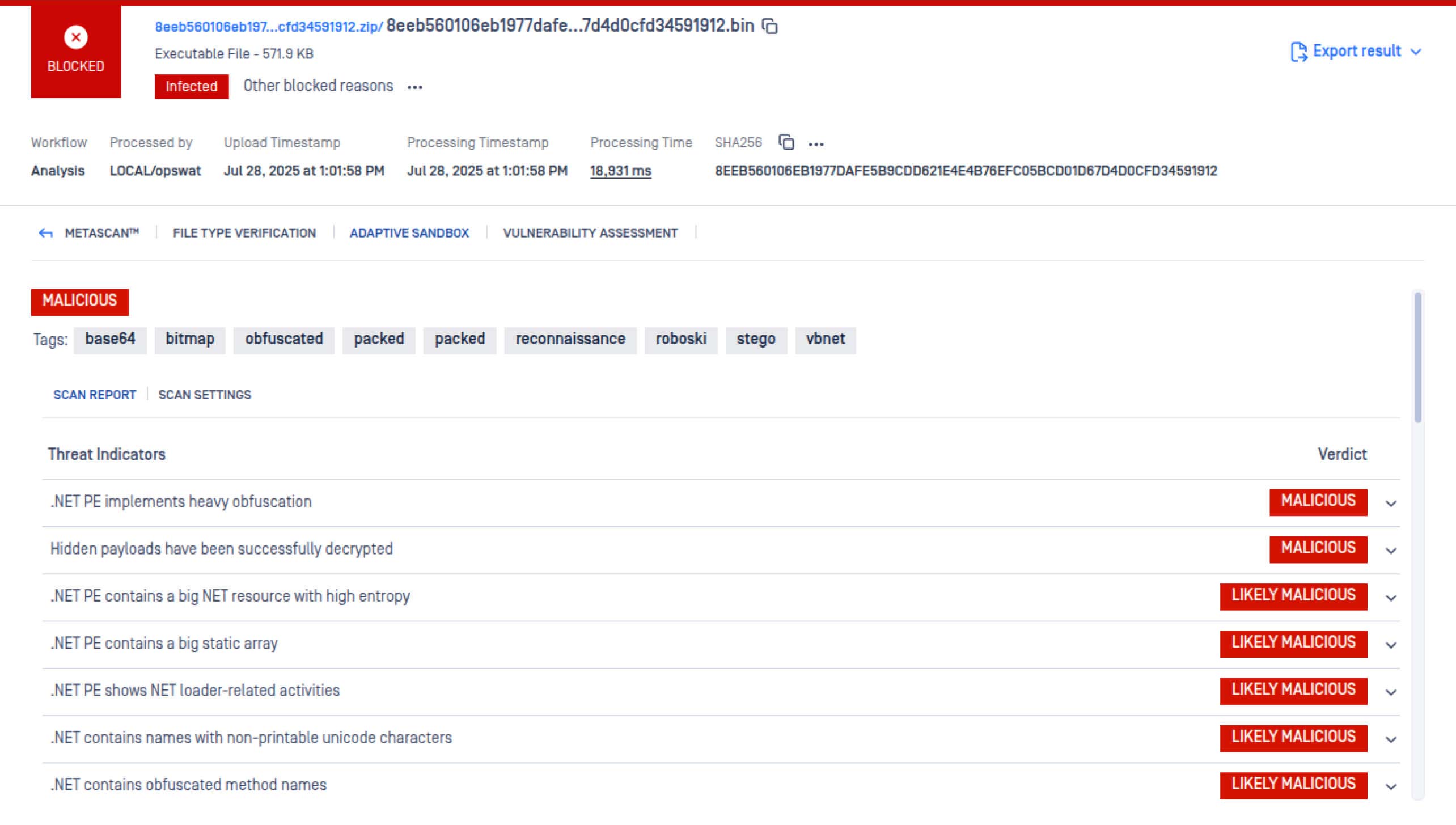

A Lumma Stealer (ChaCha), MetaStealer és Snake Keylogger változatok jobb azonosítása érdekében frissítettük a felderítési szabályokat és a konfiguráció-kinyerési logikát. - .NET betöltők kicsomagolásának továbbfejlesztése

Támogatás a Roboski és ReZer0 betöltők kicsomagolásához, valamint a .NET fájlok vezérlőáramlás-deobfuszkálása a hasznos teher jobb kinyerése érdekében.

- Control Flow Deobfuscation in .NET Files

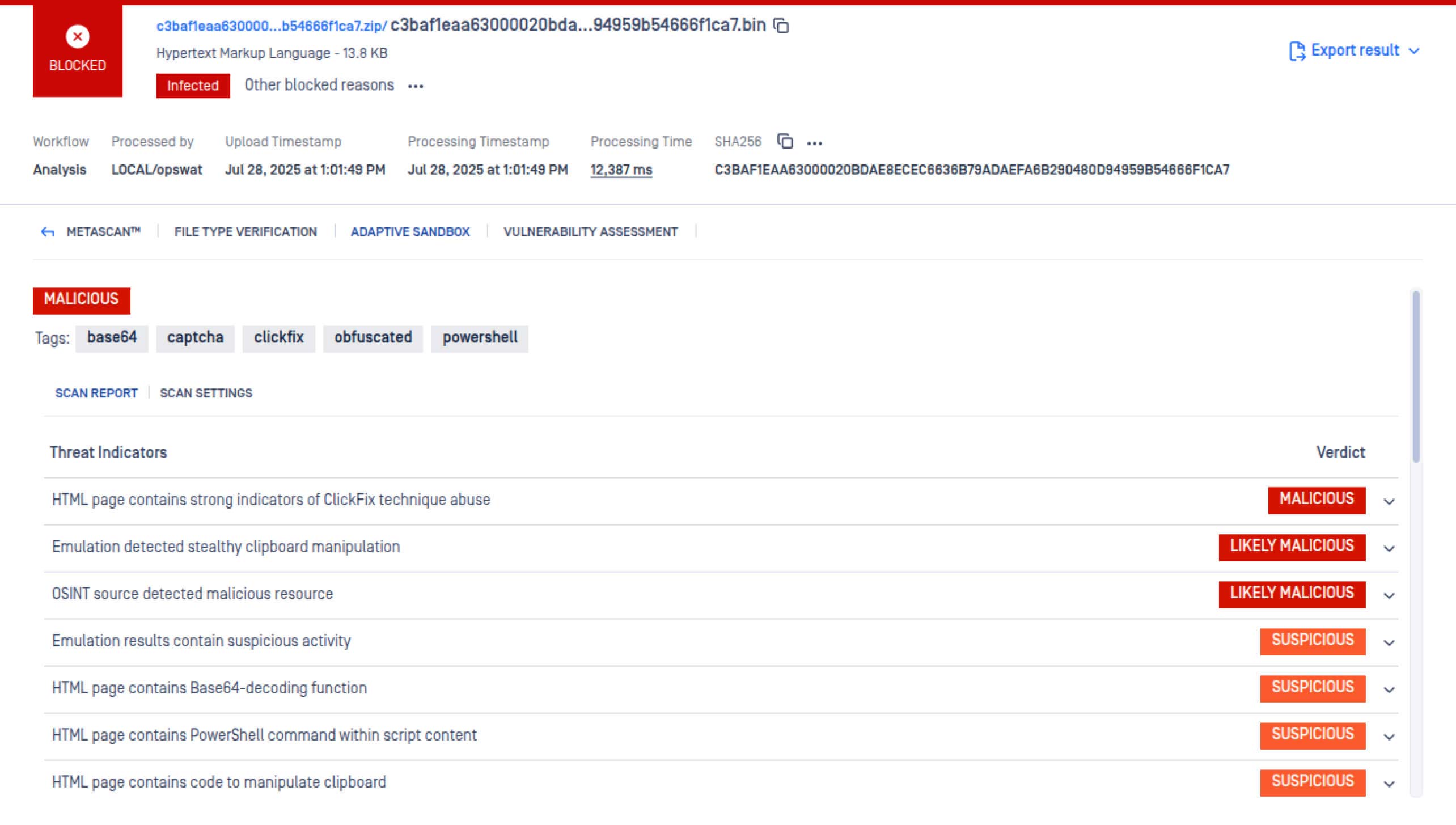

Javítja a kicsomagolás hatékonyságát és feltárja a rejtett hasznos terheket az obfuszkált .NET mintákban. - A ClickFix-változatok korai észlelése

A ClickFix és a kapcsolódó változatok korai észlelésének lehetővé tétele a társadalmi mérnöki fenyegetések növekvő tendenciájával foglalkozik.

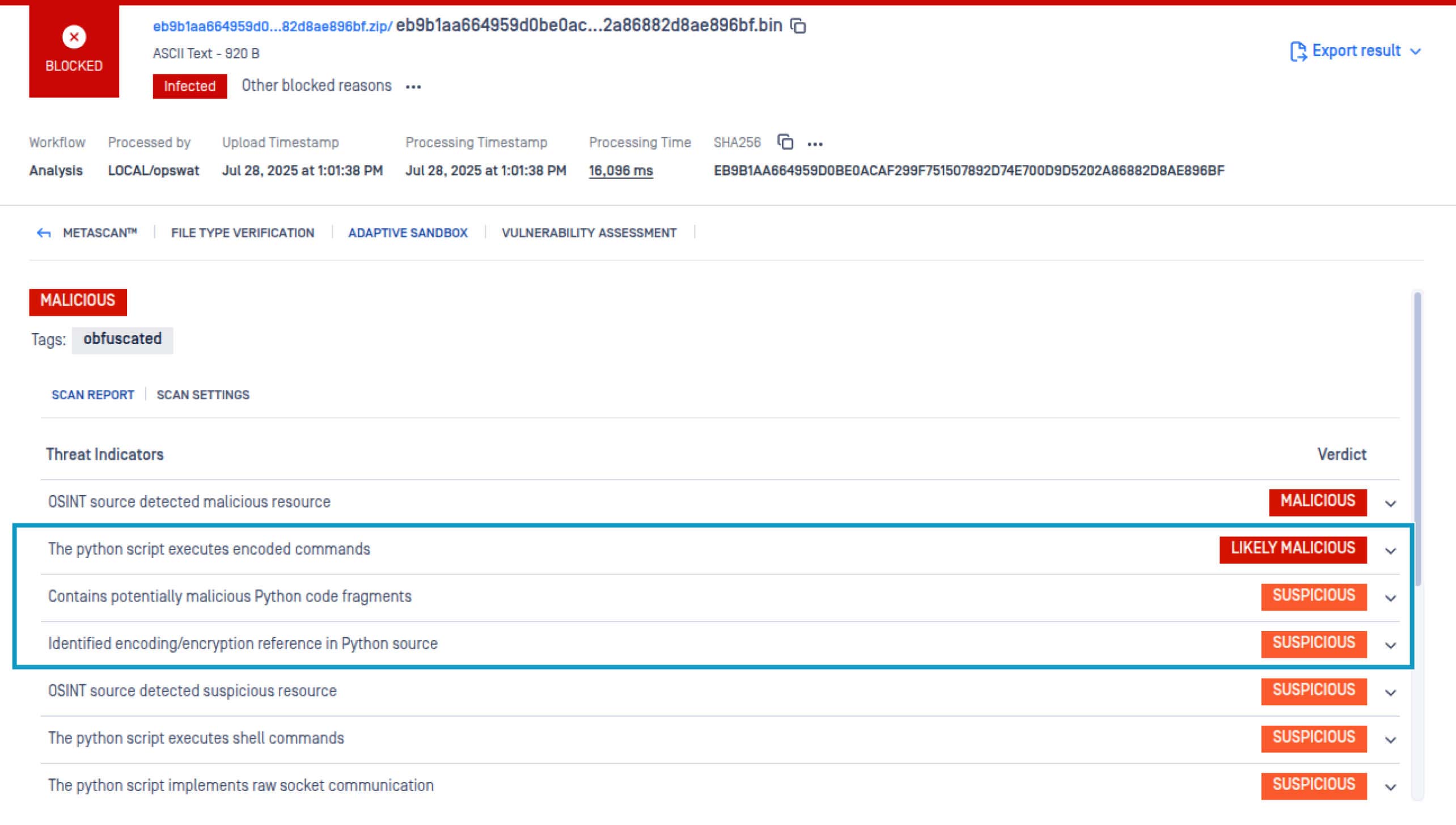

- A Base64 parancsok automatikus dekódolása

Lehetővé tette a Python és Bash szkriptek base64 kódolású parancsainak automatikus dekódolását, ami mélyebb zavaró rétegeket tár fel és javítja a felderítési pontosságot.

- Támogatás az ACCDE fájlok elemzéséhez

Támogatás az ACCDE fájlok elemzéséhez, kiterjesztve a lefedettséget a Microsoft Access alkalmazásokra és javítva a beágyazott fenyegetések láthatóságát.

Ezek a kiegészítések kiterjesztik a viselkedéses meglátások mélységét, és nagyobb pontossággal hozzák felszínre a rejtett fenyegetéseket.

Távoli motor: Forgalomelosztás és magas rendelkezésre állás

Újdonságok

- Terheléskiegyenlítés/hibaelhárítás: Round Robin terheléselosztás és átállás megvalósítása a forgalom egyenletes elosztásának és a magas rendelkezésre állásnak a csomópontok meghibásodása esetén történő biztosítása érdekében.

A Remote motorhoz tartozó önálló kiadási jegyzetet itt találja: A v2.3.0 - MetaDefender Sandbox kiadási megjegyzései: Release Notes for v2.3.0 - MetaDefender Sandbox

Ha többet szeretne megtudni, demót kérni, vagy beszélni szeretne egy OPSWAT szakértővel, látogasson elametadefender weboldalra.

Maradjon a fenyegetettségi görbe előtt.