Egy olyan egyszerű dolog, mint egy rosszindulatú dokumentum, olyan támadási láncot indíthat el, amely jelentősen befolyásolja a mindennapi életünkhöz szükséges szolgáltatásokat. A fájlalapú rosszindulatú szoftverek elleni küzdelemre és a kritikus infrastruktúrák védelmére alkalmazott technológiák gyakran ismeretlenek a kritikus infrastruktúrák védelmén (CIP) kívül állók számára. Ahhoz, hogy betekintést nyerjünk az e támadási módszer megállításához szükséges védekezési módokba, megvizsgáljuk, hogyan használják ki a bűnözők a fájlokat a hálózatok célba vételére, és elmélyedünk a szervezetek által világszerte a kritikus alkalmazások védelmére használt technológiákban.

A fájlalapú fenyegetések kijátsszák az egymotoros víruskeresést

A fenyegetések fájlfeltöltésekben, fájlátvitelben, cserélhető adathordozókon vagy e-mail mellékletekben rejtőzhetnek. Ezen átviteli módszerek bármelyike jelentős hatással lehet vállalatára és környezetére, ha nincsenek megfelelő ellenőrzések a megelőző intézkedések megtételéhez.

Azok a vállalkozások, amelyek egyetlen vírusirtó motorra támaszkodnak, vagy nem használnak vírusirtó (AV) megoldást, jelentős kockázatnak vannak kitéve. A kutatások azt mutatják, hogy az egymotoros vírusirtó megoldások 40% és 80% közötti felismerési arányt kínálnak, míg a mindössze négy AV-motorral rendelkező megoldások 80% fölé növelhetik a felismerési arányt, 30 motorral pedig 99%-os fenyegetésfelismerést lehet elérni.

Fájlokba rejtett rosszindulatú aktív tartalom

A fájlok aktív tartalma növeli a hatékonyságot és jobb felhasználói élményt nyújt. Egy Excel makró például lehetővé teszi az ismétlődő feladatok automatizálását, ami időmegtakarítást eredményez. A fájlokban található aktív tartalom egyéb formái közé tartoznak a bővítmények, adatkapcsolatok, színtémafájlok, külső képekre mutató hivatkozások, JavaScript és beágyazott objektumok.

Bár hasznos, az aktív tartalmakat a kiberbűnözők manipulálhatják, hogy támadások széles skáláját indítsák el. A kód megváltoztatásával a felhasználó beavatkozása, például egy dokumentum megnyitása vagy egy weboldal meglátogatása nélkül is képesek rosszindulatú szoftvereket futtatni.

Hogyan védekezzen a fejlett fájlalapú fenyegetések ellen?

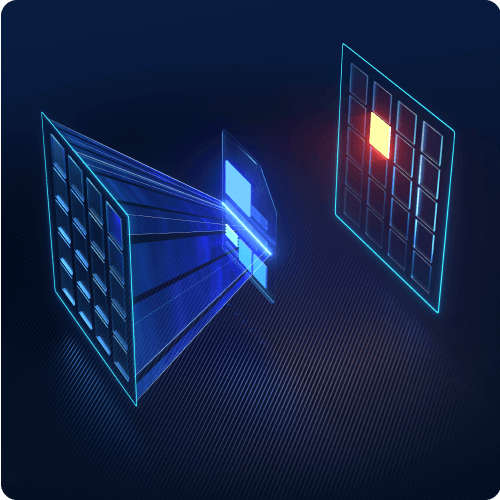

Növelje a fenyegetések észlelési arányát a Multiscanning

A fájlok több vírusirtó motorral történő egyidejű vizsgálata, vagyis a többszörös vizsgálat az összes ismert rosszindulatú program 83%-99%-os felismerését biztosítja. A legfejlettebb szintű védelem a kifinomult fájlalapú fenyegetések ellen több vírusirtó motor integrálásával érhető el.

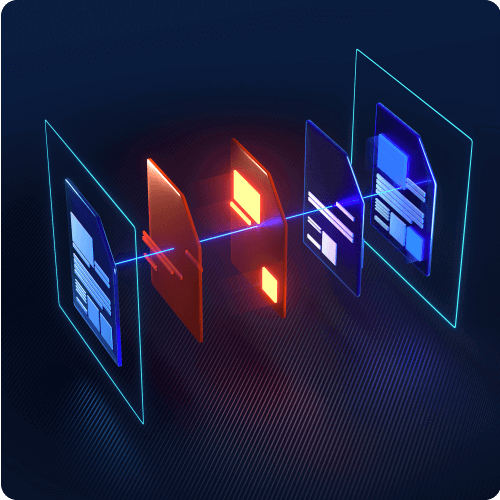

Hatástalanítson minden rosszindulatú aktív tartalmat a Content Disarm & Reconstruction (Tartalom hatástalanítás és rekonstrukció) segítségével

Ahogy a rosszindulatú szoftverek egyre összetettebbé válnak, egyre könnyebb kijátszani a hagyományos AV-megoldásokat. A nulladik napi rosszindulatú programok képesek megkerülni a hagyományos, szignatúra-alapú AV-kat, amelyek csak az ismert rosszindulatú programokat észlelik. A Content Disarm and Reconstruction (CDR) egy dinamikus fenyegetésmegelőzési technológia, amely az ismert és ismeretlen rosszindulatú szoftvereket egyaránt eltávolítja. A CDR hatékonyan csökkenti a potenciálisan káros beágyazott tartalmakat, beleértve a nulladik napi sebezhetőségeket kihasználó rosszindulatú szoftvereket is.

Az érzékeny adatok elvesztésének megelőzése

A feltöltött és átvitt dokumentumok, e-mailek és cserélhető adathordozók érzékeny és bizalmas információkat tartalmazhatnak. Ezek az adattípusok a kiberbűnözők számára is jövedelmező célpontok, hogy megtámadják és váltságdíjat követeljenek tőlük. Az adatvesztés-megelőzés (DLP ) létfontosságú technológia az érzékeny adatok védelméhez, valamint az adatszegések és a jogszabályi megfelelőség megsértésének megelőzéséhez.

A hálózati forgalom kiberbiztonsági tartalomellenőrzésének megvalósítása

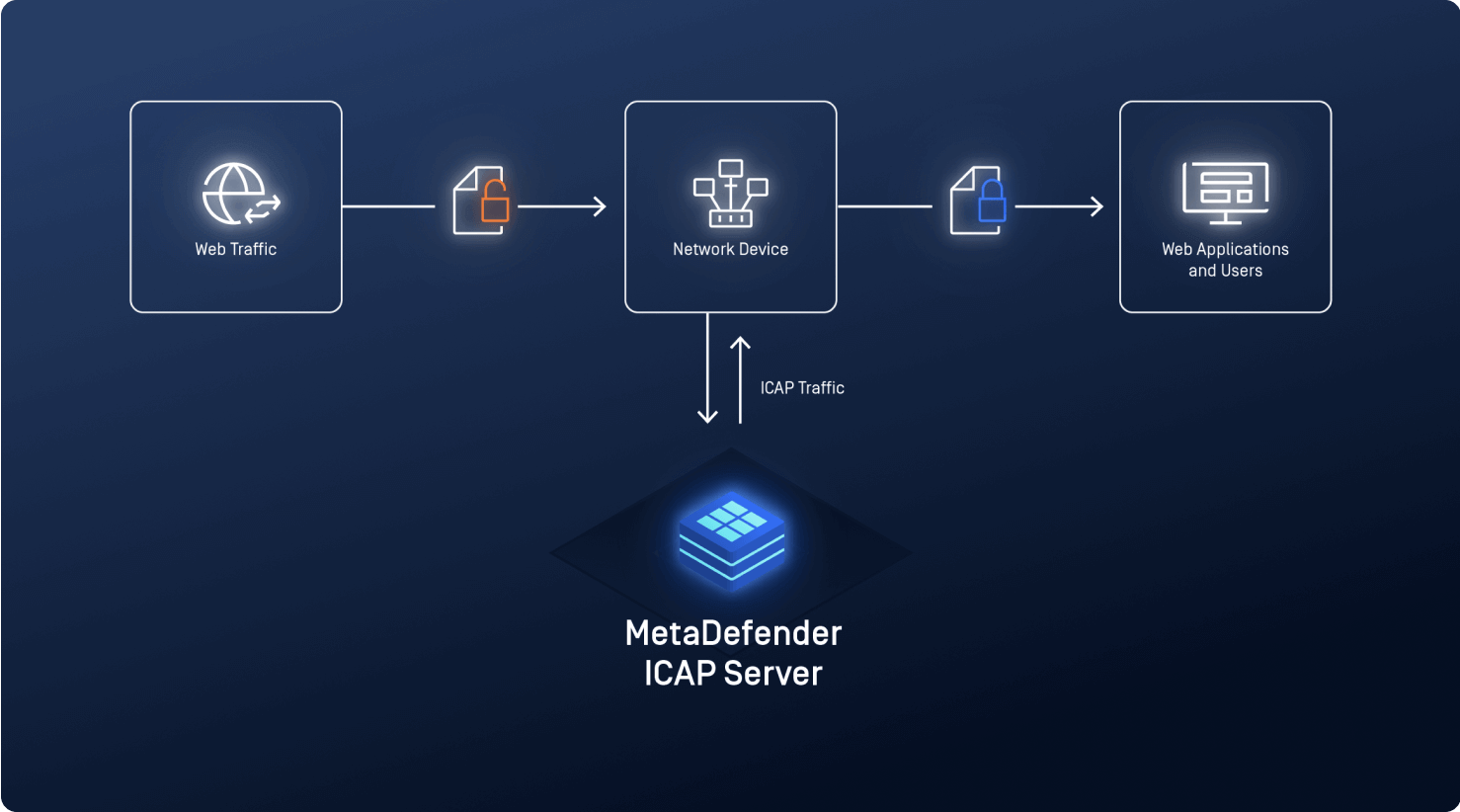

A kiberbűnözők a hálózati adatforgalmon keresztül rosszindulatú fájlokat tölthetnek fel, hogy behatoljanak a szervezetek környezetébe, vagy oldalirányban mozogjanak a hálózatokon keresztül. Az oldalirányú mozgás elleni védelem egyik módja a tartalomellenőrzés, egy hálózati alapú rosszindulatú programok elleni és adatvesztés-megelőző megoldás, amely a rosszindulatú kódok és az érzékeny adatok azonosítására szolgál a tranzitadatok elemzésével. A tartalomellenőrzési megoldás terheléskiegyenlítővel vagy webalkalmazás-tűzfallal való integrálásával a szervezetek egy plug-and-play opciót kapnak az átfogóbb biztonsághoz.

Kulcskérdések a fájlalapú fenyegetések megelőzéséhez

A legfejlettebb fájlalapú fenyegetések megelőzése érdekében tegye fel ezeket a kérdéseket, hogy felülvizsgálja, milyen biztonsági gyakorlatokat alkalmaz:

- Van megelőző védelem a fájlalapú fenyegetésekkel szemben?

- Hány vírusirtó programot használ a tartalomban lévő fenyegetések keresésére?

- Van stratégiája az ismeretlen rosszindulatú szoftverekre?

- Van stratégiája az érzékeny és bizalmas adatok védelmére?

- Ellenőrzi a hálózatán keresztül mozgó tartalmat?