Csak 2025 januárjában megdöbbentő 4085 sebezhetőség érkezett a NIST-hez, ami kivételesen magas kockázatú évkezdetet jelent, mivel az aktívan kiaknázott fenyegetések száma egyre növekszik. Ezek közül kiemelendő a CVE-2025-21298, amely a Microsoft Windows OLE rendszerben található, nulladik kattintásra történő RCE (távoli kódfuttatás) sebezhetőség, és 9,8-as CVSS pontszámot kapott. Ez a biztonsági hiba lehetővé teszi a támadók számára, hogy kompromittálják a rendszereket egyszerűen azzal, hogy ráveszik a felhasználókat egy rosszindulatú RTF e-mail előnézetének megtekintésére az Outlookban - kattintás nélkül.

Ebben a blogban elemezzük a sebezhetőség technikai árnyalatait, feltárjuk, hogy hogyan lehet OPSWAT MetaDefender Core enyhíti az ilyen nulladik napi fenyegetéseket, és hasznos ajánlásokat teszünk a vállalkozások számára.

A sebezhetőség megértése

A Zero-Click támadási technika kihasználása

A nulla kattintásos támadás a szoftver sebezhetőségeit használja ki a támadás elindításához a felhasználó beavatkozása nélkül. Ez azt jelenti, hogy rosszindulatú szoftverek telepíthetők vagy más rosszindulatú műveletek hajthatók végre a felhasználó eszközén anélkül, hogy a célpont valaha is rákattintana egy linkre, megnyitna egy fájlt vagy bármilyen műveletet végezne, ami különösen veszélyes és nehezen felderíthető.

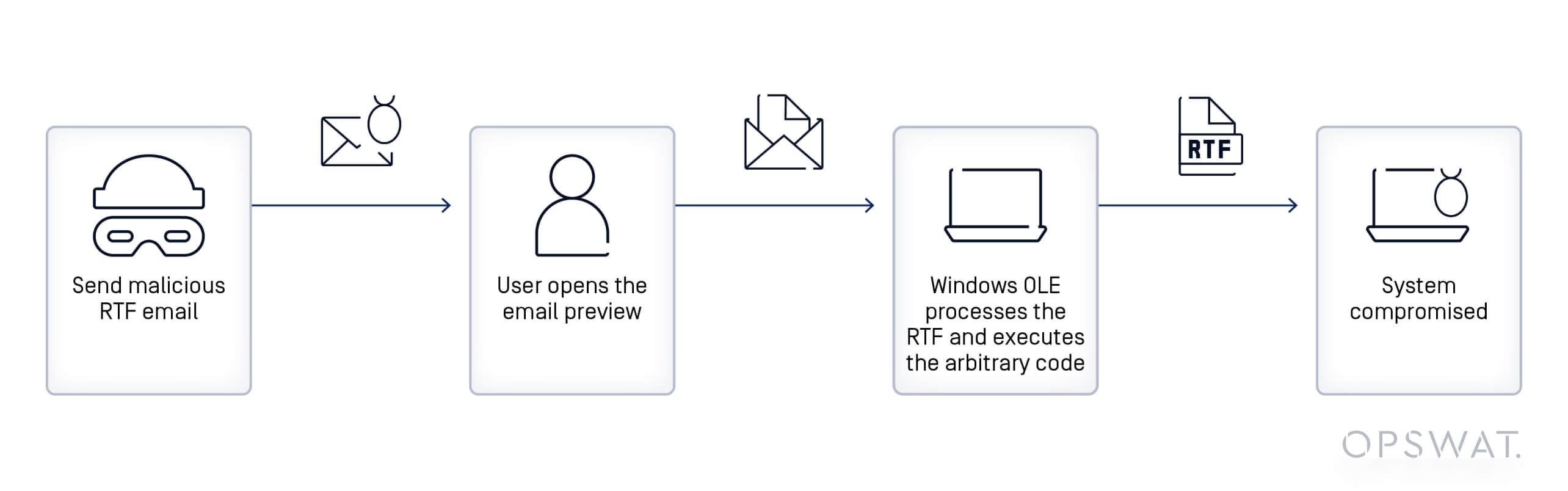

CVE-2025-21298 Támadás áramlása

A sebezhetőség a Windows OLE rendszerben, pontosabban a ole32.dll könyvtár UtOlePresStmToContentsStm funkció. Ez a függvény kezeli az adatok OLE-tároló struktúrákon belüli átalakítását, de memóriakorrupciós problémát tartalmaz, amelyet a támadók tetszőleges kód futtatására használhatnak ki.

A támadó egy speciálisan szerkesztett, rosszindulatú OLE-objektumokat tartalmazó RTF-dokumentumot juttat el e-mailben. Az áldozat rendszerére érve az e-mail kliens feldolgozza a mellékletet, amikor a címzett megnyitja vagy előnézetben megjeleníti az üzenetet a Microsoft Outlookban. A Windows OLE rendszere a beágyazott objektumokat a sebezhető UtOlePresStmToContentsStm funkció az OLE-feldolgozáshoz.

Ebben a fázisban a funkció megpróbálja az OLE-tárolóstruktúrákon belüli adatokat átalakítani, ami memóriakárosodáshoz vezet. Ez a memóriakárosodás lehetővé teszi az RCE-t, ami a támadók számára lehetővé teszi tetszőleges parancsok végrehajtását a veszélyeztetett rendszeren az aktuális felhasználóval azonos jogosultságokkal.

A GitHubon már megjelent egy proof-of-concept exploit a CVE-2025-21298-hoz, amely reprodukálja ezt a támadást.

Zéró-napos sebezhetőség megelőzése az OPSWAT MetaDefender Core segítségével

A nulladik napi sebezhetőségek jelentik a legnagyobb kihívást a modern kiberbiztonságban, mivel váratlanul jelennek meg, és kihasználhatók, mielőtt a gyártóknak lenne idejük a javítások kiadására. Ezek a kritikus hibák gyakran lehetővé teszik a rendszer azonnali veszélyeztetését, így a védőknek minimális idejük marad a reagálásra. A CVE-2025-21298 különösen veszélyes nulladik napi sebezhetőség.

OPSWAT MetaDefender Core a fejlett fenyegetésérzékelés és -megelőzés élvonalában helyezkedik el, többrétegű biztonsági megközelítést kínál, amely különösen hatékony az olyan nulladik napi támadások ellen, mint a CVE-2025-21298. A MetaScan™ Multiscanning, a Deep CDR™ és a Adaptive Sandbox segítségével észleli és semlegesíti a fenyegetéseket, mielőtt azok elérhetnék a kritikus rendszereket.

A védelem első lépéseként a MetaScan Multiscanning átvizsgálja a rosszindulatú RTF fájlt tartalmazó e-mail mellékletet. A 34 motorból öt képes észlelni a CVE-2025-21298-at.

Ezután a Deep CDR proaktívan szanálja a fájlokat a potenciálisan rosszindulatú elemek eltávolításával, miközben megőrzi a fájl használhatóságát. A CVE-2025-21298-hoz kapcsolódó kockázatok mérséklése érdekében először engedélyezzük a "Beágyazott objektum eltávolítása" opciót az RTF esetében a Deep CDR konfigurációs ablaktábláján.

Ha engedélyezve van, a Deep CDR gyanús csomópontként azonosítja ezt a beágyazott objektumot, és eltávolítja az RTF-et.

Míg Deep CDR a rosszindulatú objektumok eltávolítására és a fájlok szanálására összpontosít, az Adaptive Sandbox további védelmi réteget biztosít az emuláción alapuló detonációval a rosszindulatú viselkedés és az IOC-k (a kompromittálódás mutatói) elemzésére.

Végrehajtási ajánlások

- Telepítse a Deep CDR az e-mail átjáróknál, hogy a beágyazott RTF fájlokat tartalmazó bejövő fájlokat szanálhassa.

- Konfigurálja az Adaptive Sandbox a gyanús fájlok biztonságos felrobbantására a kézbesítés előtt.

- A potenciális kizsákmányolási kísérletek átfogó nyomon követése.

Miért bíznak a vállalkozások az OPSWAT a Advanced Threat Detection és megelőzése terén?

A különböző iparágak szervezetei, beleértve a pénzügyeket, az egészségügyet és a kritikus infrastruktúrát, az OPSWAT MetaDefender Core támaszkodnak:

- Iparágvezető zéró-napos védelem: A fejlett biztonsági intézkedések, mint a Deep CDR és az Adaptive Sandbox , páratlan védelmet nyújtanak az újonnan megjelenő fenyegetésekkel szemben.

- Szabályozási megfelelés támogatása: Az OPSWAT a szigorú fájlszanálási irányelvek biztosításával segítik az olyan biztonsági szabványoknak való megfelelést, mint a GDPR, a HIPAA és a NIST.

- Zökkenőmentes integráció a meglévő biztonsági infrastruktúrába: A MetaDefender Core integrálható a SIEM-ekkel, tűzfalakkal és végpontvédelmi platformokkal a fenyegetések átfogó észlelése és megelőzése érdekében.

- Skálázhatóság vállalati környezetekben: Nagy adatmennyiségek kezelésére tervezték, a biztonságot a teljesítmény veszélyeztetése nélkül garantálva.

Záró gondolatok

A CVE-2025-21298 komoly fenyegetést jelent a szervezetekre, de a vállalkozások proaktív biztonsági intézkedésekkel megelőzhetik a katasztrofális betöréseket. OPSWAT MetaDefender Core a Deep CDR, a MetaScan Multiscanning és az Adaptive Sandbox funkcióival élvonalbeli védelmet nyújt a nulladik napi exploitok ellen. A többrétegű biztonsági stratégiák megvalósításával és az OPSWATfejlett fenyegetésmegelőzési technológiáinak kihasználásával a szervezetek hatékonyan semlegesíthetik a felmerülő kiberfenyegetéseket és megvédhetik kritikus eszközeiket.